Bezpieczeństwo

Bezpieczeństwo

Pokolenie Z i millenialsi narażają organizacje na większe ryzyko naruszenia danych niż ich starsi koledzy

Według badania Ernst&Young „2022 Human Risk in Cybersecurity” zachowania młodych pracowników narażają organizacje na większe ryzyko naruszenia danych aniżeli postępowanie ich starszych kolegów. więcej21-10-2022, 18:05, _, BezpieczeństwoPrzestępcy wykorzystują Tłumacza Google do przejęcia danych użytkowników

Socjotechnika to podstawa większości ataków hakerskich. Tym razem cyberprzestępcy postanowili podszyć się pod Tłumacza Google, chcąc przejąć dane uwierzytelniające ofiar – ostrzegają badacze Avanan i Check Point Software. Eksperci proponują też trzy proste kroki ograniczające ryzyko ataku. więcej19-10-2022, 14:02, _, BezpieczeństwoDzieci w sieci - czego powinniśmy je uczyć w kontekście cyberbezpieczeństwa

Świat online zapewnia dzieciom niewyobrażalne wcześniej możliwości nauki i kontaktów towarzyskich. Niestety, jednocześnie wystawia je także na szereg niebezpieczeństw. Cyfrowa rewolucja przyniosła wiele nowych, niezwykle poważnych wyzwań dla rodziców, opiekunów i nauczycieli. Związanych nie tylko z nauką przyswajania informacji docierających z wirtualnego świata czy ogólnych zasad poruszania się po sieci. W szczególności dotyczy to czających się w niej zagrożeń więcej14-10-2022, 11:39, _, BezpieczeństwoHasła już nie chronią. Jest jednak coś, czego nigdy nie zgubimy

Hasła zabezpieczają nasze dane na masową skalę od lat 60. ubiegłego wieku. Dziś wiemy, że są skuteczne, o ile sami stosujemy dodatkowe środki ostrożności. Hasła tracimy jednak częściej niż przeciwsłoneczne okulary – ale oczu czy odcisków palców zgubić nie można. Stąd coraz szersze użycie biometrii przy zabezpieczaniu danych. Nasze tęczówki czy odciski mogą o nas powiedzieć znacznie więcej i marketingowcy już dziś zastanawiają się, jak je wykorzystać. więcej11-10-2022, 17:43, _, BezpieczeństwoMłodzi Polacy bardziej podatni na rosyjską propandę

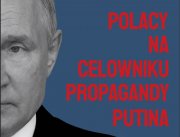

Aż 34 proc. Polaków podziela poglądy w dużej mierze zgodne z linią kremlowskiej propagandy – wynika z badania, które na zlecenie Warsaw Enterprise Institute przeprowadziła firma Maison & Partners. więcej08-10-2022, 14:43, pressroom , BezpieczeństwoNowa fala SMS-ów podszywających się pod PGE

SMS-y o odłączeniu prądu stały się jednym z najbardziej popularnych przekrętów. Cyberprzestępcy wciąż próbują ubrać oszustwo w nowe szaty. Tym razem zmienili treść dobrze nam już znanej wiadomości. więcej08-10-2022, 12:16, _, BezpieczeństwoOfiary kradzieży tożsamości zmagają się z problemami natury psychicznej i fizycznej

Ofiary kradzieży tożsamości mogą doświadczać wielu reakcji emocjonalnych. Jak wynika z raportu organizacji ITRC (Identify Theft Reource Center) skala tego zjawiska z roku na rok się nasila, a osoby poszkodowane przez cyberoszustów muszą zmagać się z bezsennością, stresem czy bólami głowy. więcej08-10-2022, 10:58, pressroom , BezpieczeństwoWyciekły dane osobowe i informacje o transakcjach części użytkowników Revoluta

Tysiące użytkowników usług finansowych Revolut mogło zostać ofiarami cyberataku, podczas którego ukradziono cenne pliki. Systemy firmowe instytucji finansowej, która oferuje nowoczesne usługi płatności P2P, wymiany walut oraz kryptowalut, zostały złamane przez cyberprzestępców. więcej20-09-2022, 14:45, pressroom , BezpieczeństwoUber zaatakowany. Haktywizm powodem cyberataku?

UBER – jedna z największych sieci taxi na świecie padł ofiara ataku hakerów. W nocy z 15 na 16 września Uber potwierdził atak na swoje systemy. Jednocześnie The New York Times ujawnił, że do redakcji zgłosił się 18-latek, który przyznał się do dokonania ataku, twierdząc, że dokonał naruszenia z powodu słabych zabezpieczeń firmy oraz... niskich zarobków kierowców Ubera. więcej16-09-2022, 19:16, pressroom , BezpieczeństwoUwaga! Fałszywi gazownicy też ruszają w teren

Wrzesień to miesiąc kiedy na zewnątrz najczęściej pojawiają się niższe temperatury, noce stają się znacznie chłodniejsze, a dni nie tak ciepłe i słoneczne. Czas przed uruchomieniem sezonu grzewczego, to okres przeprowadzania corocznych kontroli szczelności instalacji gazowych, ale również wytężonych działań oszustów, którzy podają się za pracowników gazowni. Sprawdź jak zachować się, kiedy do drzwi zapuka osoba podająca się za gazownika. więcej09-09-2022, 13:39, pressroom , PieniądzeOszustwa na TikToku. Na co zwracać uwagę i jak bezpiecznie korzystać z TikToka

TikTok bije kolejne rekordy popularności. Serwis w czerwcu 2022 roku osiągnął w Polsce poziom ponad 12,5 miliona użytkowników. W zaledwie sześć lat aplikacja stała się dominującą platformą wśród mediów społecznościowych dedykowanych do udostępniania i oglądania krótkich filmów. Niestety szeroki krąg odbiorców nie umknął uwadze oszustów, którzy uważnie śledzą trendy nawiązując w swoich działaniach do popularnych zjawisk i są bardzo kreatywni w poszukiwaniu technik pozwalających maksymalizować wyniki swoich działań. więcej08-09-2022, 13:21, _, BezpieczeństwoCztery sposoby na zatrzymanie fałszywych SMS-ów

Spamerzy starają się wyłudzić od swoich potencjalnych ofiar dane lub skłonić do pobrania złośliwego oprogramowania. Jednak istnieje kilka skutecznych sposobów pozwalających wykryć i zatrzymać wiadomości tekstowe będące spamem. więcej02-09-2022, 12:54, _, BezpieczeństwoSzkoły oblewają egzamin z cyberbezpieczeństwa. Poufne dane uczniów na celowniku

Szkoły i uczelnie coraz częściej stają się celem grup cyberprzestępczych. W ubiegłym roku aż 6 na 10 placówek edukacyjnych doświadczyło ataku ransomware – to wzrost o 16% względem roku 2020. Według raportu firmy Sophos, w szkolnictwie częściej niż w innych branżach w wyniku ataku dochodzi do zaszyfrowania danych. Placówki te potrzebują także najwięcej czasu na ich odzyskanie – w niektórych przypadkach trwa to aż pół roku. więcej01-09-2022, 17:24, _, BezpieczeństwoRządy odcinają obywateli od Internetu. Blisko dwa miliardy ludzi dotkniętych restrykcjami

Wyłączanie dostępu do Internetu jest poważnym naruszeniem swobód obywatelskich, ograniczeniem dostępu do informacji oraz wolności słowa. Niestety nie są to rzadkie przypadki. W pierwszej połowie 2022 r. liczba globalnych ograniczeń w dostępie do Internetu spadła co prawda o 14%, ale za to dotknęły one większą liczbę ludzi. więcej01-09-2022, 16:32, pressroom , BezpieczeństwoJak sprawić, aby dziecko było cyberbezpieczne w szkole?

Przygotowania do rozpoczęcia roku szkolnego powinny obejmować nie tylko tradycyjną wyprawkę w postaci nowych przyborów szkolnych i książek. Współcześnie bardzo ważnym aspektem jest bezpieczeństwo i prywatność cyfrowa dzieci, które podobnie jak dorośli są narażone na liczne zagrożenia w tym obszarze. Zobacz na co zwrócić uwagę i jak uchronić dziecko przed zagrożeniami w sieci wraz z rozpoczęciem roku szkolnego. więcej01-09-2022, 15:41, _, Bezpieczeństwo

- Nasz serwis bram to zespół do zadań specjalnych

- Dlaczego sprzątanie terenów zielonych to coś więcej niż tylko koszenie trawy?

- Obrzęki limfatyczne kończyn pierwotne i wtórne, obrzęki po leczeniu onkologicznym, Limfolog w Centrum Medycznym

- Jak wybrać banery reklamowe - przewodnik po typach i zastosowaniach

- Teczki firmowe a standardowe opakowania - przydatne porównanie

- Czym są bezbiletowe systemy parkingowe?

- Czy progi zwalniające mają realny wpływ na poprawę bezpieczeństwa na drogach?

- Jaką kiełbasę można przyrządzić z jelit baranich?

- Lokalizacja treści cyfrowych a skuteczność komunikacji z użytkownikami

- Spersonalizowane kartony KIT: Maksimum ochrony w transporcie morskim i przewaga wizerunkowa marki

- Jakie są najczęstsze problemy z Apple Watch?

- Minimalistyczna biżuteria na Dzień Kobiet - modne propozycje

- Cold calling w 2026 - co działa, a co szkodzi

- Koniec z nudnymi bankietami. Jak nowoczesne firmy budują zaangażowanie i integrują zespoły?

- Forniry - na co zwrócić uwagę przed zakupem i montażem

- Zakupy spożywcze online - wygodne zakupy z dostawą do domu

- Jak chronić pupila przed kleszczami bez agresywnej chemii? Sprawdzamy naturalne alternatywy

- Telematyka i IoT w zarządzaniu flotą: jak nowoczesne systemy monitoringu zmieniają logistykę

- Bezpieczeństwo pracy z laserem - standardy, zabezpieczenia, praktyczne wskazówki

- Praca tymczasowa w Niemczech - na czym polega i dla kogo jest najlepsza?

Allegro Android Apple Chiny Facebook Firefox Google Kaspersky Lab Komisja Europejska Linux Microsoft Nokia Samsung Stany Zjednoczone Telekomunikacja Polska Twitter UE UKE USA Unia Europejska Urząd Komunikacji Elektronicznej Windows YouTube aplikacje aplikacje mobilne badania bezpieczeństwo biznes cenzura cyberbezpieczeństwo dane osobowe e-commerce e-handel edukacja finanse gry iPad iPhone inwestycje kf12m komunikat firmy konferencje konkursy muzyka nols p2p patenty patronat DI phishing piractwo podatki podcasty policja politycy polityka praca prawa autorskie prawo prywatność przedsiębiorcy przegląd prasy przeglądarki przejęcia raporty reklama serwisy społecznościowe sklepy internetowe smartfony spam sprzedaż startupy sztuczna inteligencja tablety telefony komórkowe urządzenia przenośne wideo wygasl wyniki finansowe wyszukiwarki własność intelektualna

« strona główna - do góry ^

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.