Bezpieczeństwo

Bezpieczeństwo

ChatGPT demokratyzuje hakowanie - czy można to powstrzymać?

Sztuczna inteligencja to przełomowa technologia, która może radykalnie poprawić nasze życie dzięki spersonalizowanej medycynie, bezpieczniejszemu transportowi i wielu innym możliwościom. Ma również ogromny potencjał, aby pomóc branży bezpieczeństwa przyspieszyć rozwój nowych narzędzi ochronnych i bezpiecznego kodowania. Jednak wprowadzenie technologii AI niesie ze sobą również potencjalne zagrożenia - ostrzega Dr Dorit Dor, dyrektor ds. produktów, Check Point Software podczas konferencji World Economic Forum w Davos. więcej23-01-2023, 12:08, _, BezpieczeństwoWyciek danych LastPass pokazał ogromny problem związany z cyberbezpieczeństwem

Pod koniec grudnia ubiegłego roku pojawiła się informacja o wycieku danych użytkowników menedżera haseł LastPass. W ręce cyberprzestępców mogły wpaść zarówno adresy e-mail, loginy, jak i klucze dostępu do danych przechowywanych w chmurze. Chester Wisniewski, ekspert firmy Sophos, podsumowuje sytuację, w jakiej znalazły się miliony klientów LastPass oraz przedstawia największe przeszkody w walce o bezpieczne sposoby logowania. więcej12-01-2023, 21:07, _, BezpieczeństwoAI pomaga hakerom w cyberatakach - przestrzegają eksperci

Pod koniec 2022 roku eksperci Check Point Research potwierdzili, że sztuczna inteligencja ChatGPT jest w stanie wesprzeć cyberprzestepców w planowaniu i realizowaniu kampanii hakerskich. W 2023 roku oficjalnie potwierdzili pierwsze przypadki wykorzystania ChatGPT do tworzenia złośliwych narzędzi. Na darknetowych forach hakerskich cyberprzestępcy dzielą się już informacjami w jaki sposób wykorzystują powszechnie dostępne AI do realizacji swoich celów. więcej12-01-2023, 18:12, pressroom , BezpieczeństwoZapraszamy na konferencję Bezpieczeństwo i Niezawodność Systemów Informatycznych

26 stycznia 2023 roku odbędzie się organizowana przez GigaCon konferencja Bezpieczeństwo i Niezawodność Systemów Informatycznych. Spotkanie będzie miało formułę online. więcej12-01-2023, 12:18, Patronat medialny, KalendariumJak instalacje ppoż zwiększają bezpieczeństwo?

Systemy przeciwpożarowe są jednymi z ważniejszych instalacji, odpowiadających za bezpieczeństwo użytkowania obiektów. Zagrożenie pożarem występuje w każdym budynku, między innymi w zakładach produkcyjnych, magazynach, szkołach, szpitalach, urzędach, hotelach, biurowcach czy na stacjach paliw. Odpowiednio wcześnie wykryte ryzyko, pozwala zdusić pożar w zarodku i nie doprowadzić do dużych strat materialnych, a przede wszystkim powstania zagrożenia zdrowia i życia ludzi. W tym artykule omówimy różne systemy sygnalizacji pożaru, wskazując na ich zastosowanie oraz omawiając sposób działania. więcej08-01-2023, 21:52, Artykuł poradnikowy, BezpieczeństwoBitdefender wykrył w październiku 189 odmian ransomware'u

Bitdefender na podstawie badań telemetrycznych przeprowadzonych w październiku opublikował listę najczęściej występujących cyberzagrożeń, w tym między innymi różnych odmian złośliwego oprogramowania ransomware. więcej11-12-2022, 16:11, pressroom , BezpieczeństwoBrowser In The Browser - groźny atak, o którym mało kto wie. Zobacz jak zminimalizować zagrożenie

Jeśli w trakcie logowania na stronie wyskoczyło ci nowe okno do wpisania loginu i hasła, uważaj – to może być atak Browser In The Browser (BITB). BITB może służyć np. do wyłudzenia danych firmowych. Choć niełatwo go wykryć, to istnieją metody na minimalizację zagrożenia. więcej08-12-2022, 16:53, _, BezpieczeństwoZdalne hakowanie samochodów za pomocą numeru VIN

Aplikacja mobilna w samochodzie może być furtką dla hakerów - ostrzegają specjaliści od bezpieczeństwa. Sam Curry, niezależny badacz, znalazł luki w oprogramowaniu wykorzystywanym przez kilku producentów samochodów. więcej08-12-2022, 16:08, _, BezpieczeństwoPołowa użytkowników na świecie łączy firmowe i prywatne hasła. To ogromne zagrożenie dla przedsiębiorstw

Większość nieskomplikowanych haseł okazuje się furtką dla hakerów. 51% użytkowników ma te same hasła do kont służbowych i osobistych. I pomimo, iż hasło stanowi dziś podstawowe zabezpieczenie danych, ponad 23 miliony osób używa numeru „123456” do ochrony swoich kont. Co więcej - w tym roku słowo „hasło” było najczęściej używanym zwrotem w Wielkiej Brytanii, według NordPass. Nic więc dziwnego, że 90% internautów obawia się zhakowania – zauważa Muhammad Patel, inżynier bezpieczeństwa w firmie Check Point Software. więcej07-12-2022, 14:55, _, BezpieczeństwoPrzestępcy wykorzystują 'niewidoczne wyzwanie' na TikToku

Invisible Challenge polega na sfilmowaniu się nago przy użyciu efektu TikTok o nazwie Invisible Body. Ten filtr usuwa z filmu ciało użytkownika, zastępując je rozmytym konturowym obrazem. Według Guya Nachshona i Tala Folkmana z Checkmarx, specjalistów testowania bezpieczeństwa aplikacji, Invisible Challenge przyciągnął także uwagę cyberprzestępców. więcej01-12-2022, 17:09, pressroom , BezpieczeństwoCoraz częstsze oszustwa związane z dostawą paczek. Czy wiesz, na co uważać?

Wobec zbliżającego się sezonu świątecznego internauci powinni być szczególnie czujni w kwestii oszustw związanych z dostawą przesyłek. Celem oszustów jest kradzież danych, pieniędzy, a nawet infekowanie urządzeń. Zobacz na co zwrócić uwagę przygotowując się do intensywnego sezonu zakupów świątecznych prezentów przez internet. więcej10-11-2022, 15:52, _, BezpieczeństwoHistoria oszukiwania ludzi przez sztuczną inteligencję

Wraz z rozwojem nowoczesnych technologii rozwijają się również złośliwe schematy. Od niedawna do długiej listy oszustw dołączyła sztuczna inteligencja (AI). więcej28-10-2022, 15:07, _, BezpieczeństwoNajbardziej ufamy branżom, w których dochodzi do największej liczby wycieków danych...

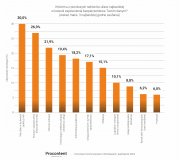

Polacy najbardziej ufają sektorom, w których w ostatnim roku dochodziło do największej liczby wycieków danych na świecie – jak dowiadujemy się z raportu Procontent Communication pt. „Polacy w cyberprzestrzeni – Czy jesteśmy świadomi cyberataków?”. Badaniu opinii publicznej poddano wiarygodność poszczególnych sektorów gospodarki w kwestii praktyk mających na celu ochronę danych. więcej28-10-2022, 15:00, _, PieniądzeCzym jest sextortion? Co rodzice powinni wiedzieć, aby chronić przed nim swoje dzieci

Świat cyfrowy zapewnia młodzieży niezliczone możliwości, których ich rodzice nigdy nie doświadczyli. Niestety oferuje ona nie tylko dużą liczbę przydatnych narzędzi, informacji i rozrywki, ale również wiele niebezpieczeństw, z którymi ich rodzice nie mieli okazji się spotkać, gdy byli młodsi. Jednym z nich są osoby, które polują na nastolatków i zmuszają ich do dzielenia się intymnymi filmami oraz zdjęciami. Zobacz, jak chronić dziecko przed oszustwami seksualnymi. więcej26-10-2022, 07:06, _, BezpieczeństwoDHL najczęściej wykorzystywaną marką w atakach phishingowych

Cyberprzestępcy w ostatnim czasie najczęściej wykorzystują wizerunek DHL w swoich kampaniach phishingowych – wskazują eksperci Check Point Research. Logo niemieckiej firmy logistycznej wykorzystywane było w 22 proc. ataków typu brand phishing. Innymi popularnymi markami są Microsoft oraz LinkedIn. W Polsce z kolei oszuści korzystają z wizerunku Poczty Polskiej oraz InPostu. więcej24-10-2022, 16:34, _, Bezpieczeństwo

- Nasz serwis bram to zespół do zadań specjalnych

- Dlaczego sprzątanie terenów zielonych to coś więcej niż tylko koszenie trawy?

- Obrzęki limfatyczne kończyn pierwotne i wtórne, obrzęki po leczeniu onkologicznym, Limfolog w Centrum Medycznym

- Jak wybrać banery reklamowe - przewodnik po typach i zastosowaniach

- Teczki firmowe a standardowe opakowania - przydatne porównanie

- Czym są bezbiletowe systemy parkingowe?

- Czy progi zwalniające mają realny wpływ na poprawę bezpieczeństwa na drogach?

- Jaką kiełbasę można przyrządzić z jelit baranich?

- Lokalizacja treści cyfrowych a skuteczność komunikacji z użytkownikami

- Spersonalizowane kartony KIT: Maksimum ochrony w transporcie morskim i przewaga wizerunkowa marki

- Jakie są najczęstsze problemy z Apple Watch?

- Minimalistyczna biżuteria na Dzień Kobiet - modne propozycje

- Cold calling w 2026 - co działa, a co szkodzi

- Koniec z nudnymi bankietami. Jak nowoczesne firmy budują zaangażowanie i integrują zespoły?

- Forniry - na co zwrócić uwagę przed zakupem i montażem

- Zakupy spożywcze online - wygodne zakupy z dostawą do domu

- Jak chronić pupila przed kleszczami bez agresywnej chemii? Sprawdzamy naturalne alternatywy

- Telematyka i IoT w zarządzaniu flotą: jak nowoczesne systemy monitoringu zmieniają logistykę

- Bezpieczeństwo pracy z laserem - standardy, zabezpieczenia, praktyczne wskazówki

- Praca tymczasowa w Niemczech - na czym polega i dla kogo jest najlepsza?

Allegro Android Apple Chiny Facebook Firefox Google Kaspersky Lab Komisja Europejska Linux Microsoft Nokia Samsung Stany Zjednoczone Telekomunikacja Polska Twitter UE UKE USA Unia Europejska Urząd Komunikacji Elektronicznej Windows YouTube aplikacje aplikacje mobilne badania bezpieczeństwo biznes cenzura cyberbezpieczeństwo dane osobowe e-commerce e-handel edukacja finanse gry iPad iPhone inwestycje kf12m komunikat firmy konferencje konkursy muzyka nols p2p patenty patronat DI phishing piractwo podatki podcasty policja politycy polityka praca prawa autorskie prawo prywatność przedsiębiorcy przegląd prasy przeglądarki przejęcia raporty reklama serwisy społecznościowe sklepy internetowe smartfony spam sprzedaż startupy sztuczna inteligencja tablety telefony komórkowe urządzenia przenośne wideo wygasl wyniki finansowe wyszukiwarki własność intelektualna

« strona główna - do góry ^

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.