Bezpieczeństwo

Bezpieczeństwo

Cyberszpiedzy atakują ambasady przy użyciu zmodyfikowanego oprogramowania spyware

Wykryto liczne próby zainfekowania placówek dyplomatycznych w Iranie przy użyciu zmodyfikowanego szkodliwego programu Remexi oraz kilku legalnych narzędzi. Backdoor Remexi jest powiązany z perskojęzycznym ugrupowaniem cyberszpiegowskim o nazwie Chafer. więcej30-01-2019, 22:45, Nika, BezpieczeństwoRząd w ramach ćwiczeń włamuje się do urządzeń IoT obywateli

Japonia zamierza przeprowadzić ataki cybernetyczne wymierzone w urządzenia obywateli tego kraju. Jako uzasadnienie podaje się obawy przed ewentualnymi cyberatakami, które mogłyby mieć miejsce w czasie trwania letniej Olimpiady w Tokio w 2020 r. Inicjatywa zyskała akceptację prawną. więcej30-01-2019, 22:14, Nika, BezpieczeństwoWystartowała druga edycja kampanii #klikajbezpiecznie

#klikajbezpiecznie to ogólnopolska kampania mająca na celu promowanie bezpiecznego korzystania z internetu. Zimowa edycja, tak jak poprzednia, skierowana jest do uczniów szkół podstawowych. Główna nagroda, zapowiedziana przez organizatorów, będzie przeznaczona na użytek szkoły. Nagrodzeni zostaną także nauczyciele i uczniowie. więcej29-01-2019, 23:14, Nika, KalendariumOszustwa "na szefa" i "na kontrahenta" nadal popularne

W latach 2013-2018 na skutek oszustw mailowych przedsiębiorstwa poniosły globalne straty w wysokości 12 miliardów dolarów – wynika z opublikowanego przez FBI raportu. Pomimo rosnącej świadomości problemu, pracownicy działów księgowych dalej nabierają się na fałszywe maile od szefa lub kontrahenta z prośbą o przelanie środków na wskazane konto. więcej29-01-2019, 23:03, Nika, BezpieczeństwoRozmowy grupowe FaceTime wyłączone do czasu naprawy błędu

Jeśli korzystasz z urządzeń Apple, zobaczysz, że firma zablokowała (tymczasowo) grupowe rozmowy w aplikacji FaceTime. Błąd w systemie operacyjnym pozwalał na szpiegowanie innych użytkowników. więcej29-01-2019, 14:35, jr, BezpieczeństwoDane osobowe za bramą z bezpiecznego hasła

Według ostatniego raportu rocznego CERT Polska od 2017 roku wzrosła liczba wycieków danych, a najczęściej wykradane są adresy e-mail i hasła użytkowników... Jak nie dać sobie zwinąć hasła? Tej wiedzy i przypominania o niej nigdy za wiele. więcej28-01-2019, 23:58, jr, BezpieczeństwoTrendy cyberbezpieczeństwa 2019

Bezpieczeństwo IT staje się coraz bardziej istotne dla użytkowników smartfonów, kryptowalut i stron internetowych, a także dla banków. Przedstawiamy przegląd najważniejszych trendów związanych z tym zagadnieniem na rok 2019. więcej28-01-2019, 23:40, Nika, BezpieczeństwoNie bądź ofiarą. Zabezpiecz swój dokument

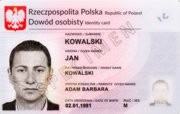

Policja odnotowała w 2018 roku ponad 103 tys. przestępstw dotyczących wyłudzeń, popełnionych na szkodę niewinnych osób. Skala oszustw z wykorzystaniem cudzej tożsamości jednoznacznie wskazuje na konieczność zabezpieczania dowodu osobistego, a w szczególności zawartych na nim danych. Warto zarejestrować swój dokument na odpowiedniej stronie, aby mieć aktywną funkcję zastrzegania online. więcej28-01-2019, 23:02, Nika, PoradyBankowe ostrzeżenie przed phishingiem

Klienci Getin Bank mogą otrzymać fałszywe potwierdzenia przelewów. Ponadto cyberprzestępcy, którzy podszywają się pod serwis Przelewy24 wysyłają fałszywe wiadomości e-mail, zawierające złośliwe oprogramowanie. W tej sytuacji warto być czujnym. więcej28-01-2019, 22:06, Nika, BezpieczeństwoKara 50 milionów euro dla Google LLC. Powody i znaczenie decyzji francuskiego organu

W dniu 21 stycznia 2019 r., francuski organ nadzorczy (CNIL) nałożył na Google LLC karę w wysokości 50 mln euro za brak przejrzystości, nieadekwatne informowanie oraz brak ważnej zgody na personalizację reklam. Na czym dokładnie polegały niezgodności i dlaczego zdaniem organu, zasługiwały na tak wysokie sankcje? Co oznacza to dla innych administratorów? więcej28-01-2019, 14:02, jr, TechnologieDzień Ochrony Danych Osobowych bez kompromisów. Skarga Panoptykon na Google i IAB

Nieustanny wyciek danych dotyka każdego użytkownika sieci. Fundacja Panoptykon nie zgadza się na taki stan rzeczy i kieruje do prezesa UODO skargę przeciwko IAB i Google - nieformalnym regulatorom rynku reklamy interaktywnej. więcej28-01-2019, 13:12, Katarzyna Szymielewicz, LifestyleCyberataki przyczyną milionowych strat

W 2018 roku aż 93% amerykańskich przedsiębiorstw zetknęło się z incydentem zakwalifikowanym jako atak cybernetyczny. Średni szacowany koszt następstw skutecznego ataku na przedsiębiorstwo wyniósł 1,1 miliona dolarów, na co wskazują twórcy raportu z badań przeprowadzonych przez firmę Radware. więcej25-01-2019, 20:30, Nika, BezpieczeństwoDwa ugrupowania cyberprzestępcze współdzielą infrastrukturę

Eksperci cyberbezpieczeństwa zidentyfikowali element łączący cyberataki dwóch znanych ugrupowań cyberprzestępczych: GreyEnergy – które uchodzi za następcę BlackEnergy – oraz Sofacy. Oba cybergangi wykorzystywały jednocześnie te same serwery, jednak w różnych celach. więcej25-01-2019, 19:47, Nika, BezpieczeństwoKamera ostrzega przed atakiem rakietowym

Ta historia zapewne na długo pozostanie w pamięci rodziny Lyonsów z Północnej Kalifornii. Ich kamera do monitoringu domu emitowała ostrzeżenie o ataku rakietowym na zamieszkane przez nich miasto. Lyonsowie wpadli w panikę. Okazało się jednak, że to fałszywy alarm, a historia została spreparowana przez cyberoszusta. więcej25-01-2019, 19:16, Nika, BezpieczeństwoReaguj i działaj! Zgłoś nielegalne i szkodliwe treści

Martwimy się, że dzieci trafią w internecie na treści szkodliwe lub nielegalne. I niestety, nasze obawy, nawet przy dobrej profilaktyce , mogą się pewnego dnia sprawdzić. Jeśli tak się stanie – nie pozwólmy, by takie treści były nadal dostępne! więcej25-01-2019, 16:40, jr, Lifestyle

Kryptowaluty w służbie dobroczynności - rozmowa z Moniką Minkiewicz, prezeską Kanga FoundationDynamiczny rozwój technologii blockchain i kryptowalut otwiera nowe możliwości nie tylko w świecie finansów, ale również w sektorze charytatywnym. O tym, jak cyfrowe waluty zmieniają sposób niesienia pomocy potrzebującym, rozmawiamy z Moniką Minkiewicz, CEO Kanga Foundation - organizacji, która skutecznie łączy innowacje technologiczne z działalnością dobroczynną. W wywiadzie poznamy praktyczne aspekty wykorzystania kryptowalut w działalności charytatywnej, wyzwania związane z ich implementacją oraz perspektywy rozwoju tego nowatorskiego podejścia do filantropii. więcej |

|

Umowę z tymi serwisami zawrzesz "wyświetlając stronę". Uwaga na internetowe rankingi fryzjerów, kwiaciarni itd.Czy można zawrzeć umowę z serwisem przez samo wyświetlenie strony? Pewien internetowy ranking kwiaciarni i fryzjerów ma regulamin narzucający takie zasady. Z tym serwisem można też zawrzeć usługę płatną, więc trzeba uważać. (W aktualizacji dodaliśmy stanowisko Vitri Group). więcej |

|

Dlaczego warto inwestować w wysokiej jakości filtry do wody?Woda to jeden z podstawowych elementów codziennego funkcjonowania – pijemy ją, używamy do przygotowywania posiłków, napojów oraz w wielu procesach zachodzących w domu, biurze czy lokalu gastronomicznym. Choć dostęp do wody z sieci wodociągowej jest dziś powszechny, jej jakość nie zawsze odpowiada oczekiwaniom użytkowników. Coraz większa świadomość konsumentów sprawia, że filtracja wody przestaje być luksusem, a staje się standardem. Inwestycja w wysokiej klasy filtry to krok w stronę większego komfortu, kontroli i odpowiedzialnego podejścia do zasobów. więcej |

|

Sklep straszy klienta pozwem za opinię. Jak napisać "bezpieczny" komentarz?Pewien Czytelnik DI miał problemy z pewnym sklepem, wystawił negatywną opinię, a potem dostał zapowiedź pozwu od właściciela sklepu. Jak postępować, by uniknąć podobnej sytuacji? Wcale nie trzeba rezygnować z wystawienia negatywnej opinii, ale... więcej |

|

Początkujący programiści czytają książkę "Róża, a co chcesz wiedzieć?" [Uwaga konkurs!]„Róża, a co chcesz wiedzieć?” to pierwszy przewodnik po świecie nowych technologii, a zarazem podręcznik programowania dla dzieci. Publikacja przyjęła formę noweli graficznej. Jej bohaterką jest dziewczynka, która w przyszłości, chce zostać programistką. Jeszcze przed premierą książkę przeczytało kilku szczęśliwców. Poznajmy ich opinie. Uwaga, przygotowaliśmy dla Was konkurs! więcej |

|

- Sushi nad Odrą: dlaczego Wrocław stał się polskim centrum japońskich trendów foodowych

- Tiny house i domy modułowe. Jak wygląda nowoczesne budowanie bez chaosu i kompromisów?

- Twoi klienci mają już dość firmowych długopisów. Dlaczego w 2026 roku relacje buduje się smakiem, a nie gadżetem?

- Gimbal do aparatu: Zbędny gadżet czy fundament nowoczesnego wideo?

- Analiza rynku talentów menedżerskich - jak ją prowadzą firmy Executive Search?

- BricsCAD vs AutoCAD - realne różnice, których nie widać w tabelkach

- Zakłady wzajemne w Polsce - podstawowe informacje

- O 3 w nocy znowu nie śpisz? Czy glicyna działa lepiej niż melatonina?

- Smart Home: Jakie innowacje technologiczne wprowadzają przyszłość naszych domów?

- Dlaczego zimą na oknach gromadzi się woda?

- Dlaczego warto postawić na minerały dopasowane do Twojego znaku zodiaku?

- Właściwości akumulatorów ołowiowo-węglowych

- Delikatna pielęgnacja ubrań przy każdym suszeniu - perfekcyjne rezultaty z AbsoluteCare

- Czym są rozpraszające opakowania antystatyczne?

- Rodzaje folii obkurczających

- Biomasa umacnia swoją pozycję jako alternatywa energetyczna w Polsce

- Jak znaleźć najlepsze oferty hotelowe, żeby zaoszczędzić?

- Pierwsze kroki w filatelistyce - jak zbudować kolekcję znaczków?

- Pakowanie ekogroszku - znaczenie odpowiednich worków

- Żaluzje gotowe czy na wymiar - które wybrać i od czego to zależy?

Allegro Android Apple Chiny Facebook Firefox Google Kaspersky Lab Komisja Europejska Linux Microsoft Nokia Samsung Stany Zjednoczone Telekomunikacja Polska Twitter UE UKE USA Unia Europejska Urząd Komunikacji Elektronicznej Windows YouTube aplikacje aplikacje mobilne badania badanie bezpieczeństwo biznes cenzura cyberbezpieczeństwo dane osobowe e-commerce e-handel edukacja finanse gry iPad iPhone inwestycje komunikat firmy konferencje konkursy muzyka nols p2p patenty patronat DI phishing piractwo podatki podcasty policja politycy polityka praca prawa autorskie prawo prywatność przedsiębiorcy przegląd prasy przeglądarki przejęcia raporty reklama serwisy społecznościowe sklepy internetowe smartfony social media spam sprzedaż startupy sztuczna inteligencja tablety telefony komórkowe urządzenia przenośne wideo wyniki finansowe wyszukiwarki własność intelektualna

« strona główna - do góry ^

Stopka:

© 1998-2026 Dziennik Internautów Sp. z o.o.