cyberbezpieczeństwo

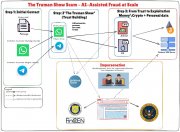

Oszustwo O-PCOPRO: AI stworzyła fałszywą giełdę w Google Play i App Store

Aplikacja dostępna w oficjalnych sklepach, eksperci generowani przez AI i zamknięte grupy na WhatsApp - tak wygląda najnowsze oszustwo inwestycyjne opisane przez Check Point Research. Przestępcy wyłudzają nie tylko pieniądze, ale też dokumenty tożsamości ofiar. więcej14-01-2026, 17:50, Cezary Bunsecki, BezpieczeństwoUważaj na fałszywe SMS-y o wygasających punktach Santander

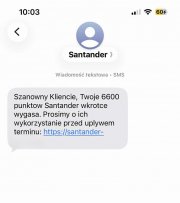

Cyberprzestępcy rozsyłają fałszywe wiadomości SMS o rzekomo wygasających punktach Santander. Według CERT Polska, w 2024 roku zablokowano 305 tys. stron phishingowych w Polsce, a samo oszustwo komputerowe stanowiło 94,7 proc. wszystkich zgłoszonych incydentów - łącznie 40 120 przypadków phishingu. Banki pozostają głównym celem ataków. więcej05-01-2026, 12:21, Cezary Bunsecki, BezpieczeństwoPułapka z zarabianiem na TikToku - 2,99 euro tygodniowo znika z kont

Oszuści obiecują zarobki za oglądanie filmów na TikToku, ale zamiast prowizji użytkownicy tracą pieniądze. Subskrypcja pobiera 2,99 euro tygodniowo z konta ofiary. W Polsce jest już ponad 10,6 mln użytkowników TikToka. Wielu z nich to łatwy cel dla cyberprzestępców. więcej31-12-2025, 15:23, Cezary Bunsecki, BezpieczeństwoCyberprzestępcy płacą 15 tys. dolarów za dostęp do banków

Na darknetowych forach trwa cicha rekrutacja pracowników banków, telekomów i firm technologicznych. Cyberprzestępcy oferują od 3 do 15 tys. dolarów za jednorazowy dostęp do systemów korporacyjnych lub konkretne informacje. Według Check Point Research, to nowa era ataków - nie z zewnątrz, ale od środka, przez zaufanych pracowników. więcej20-12-2025, 13:27, Cezary Bunsecki, BezpieczeństwoOszuści podszywają się pod mBank - 40 tys. przypadków phishingu w Polsce

Fałszywe e-maile informujące o konieczności aktualizacji numeru telefonu w ciągu 48 godzin to najnowsza metoda wyłudzania danych od klientów mBanku. CyberRescue ostrzega przed kampanią phishingową, która może doprowadzić do przejęcia konta i kradzieży środków. więcej19-12-2025, 11:53, Krzysztof Gontarek, BezpieczeństwoOszuści podszywają się pod mBank - 40 tys. przypadków phishingu w Polsce

Fałszywe e-maile informujące o konieczności aktualizacji numeru telefonu w ciągu 48 godzin to najnowsza metoda wyłudzania danych od klientów mBanku. CyberRescue ostrzega przed kampanią phishingową, która może doprowadzić do przejęcia konta i kradzieży środków. więcej19-12-2025, 11:53, Krzysztof Gontarek, Bezpieczeństwo33,5 tys. maili phishingowych w 2 tygodnie - świąteczne oszustwa AI w Polsce 2025

Cyberprzestępcy wykorzystali okres przedświąteczny 2024/2025, generując ponad 33,5 tys. maili phishingowych w ciągu zaledwie dwóch tygodni. Eksperci Check Point Research wykryli również ponad 10 tys. fałszywych reklam dziennie w mediach społecznościowych. Oszuści masowo wykorzystują sztuczną inteligencję do tworzenia przekonujących fałszywych sklepów i wiadomości o przesyłkach. więcej18-12-2025, 10:54, Cezary Bunsecki, BezpieczeństwoNajczęściej w firmach kradzieży dokonują zaufani pracownicy

Sprzeniewierzenie aktywów stanowi 52% wszystkich zgłoszonych przypadków oszustw korporacyjnych. Typowy sprawca to mężczyzna w wieku 36-55 lat z co najmniej sześcioletnim stażem pracy, często na stanowisku kierowniczym. Specjalistyczne ubezpieczenia Crime chronią przed takimi zdarzeniami, ale w Polsce pozostają rzadkością. więcej17-12-2025, 19:38, Cezary Bunsecki, BezpieczeństwoSecure Release Engineering: Signatures, Provenance, and Artifact Trust from Build to Deploy

Learn how to secure your release pipeline with signatures, provenance, and artifact trust. A guide for DevOps teams to prevent supply chain attacks. więcej16-12-2025, 16:52, Artykuł poradnikowy, BezpieczeństwoInPost i Policja edukują o cyberbezpieczeństwie

Grupa InPost, we współpracy z Policją i CERT Polska NASK, zrealizowała ogólnopolską kampanię edukacyjną pod hasłem „Dochodzenie ws. oszustw zakupowych on-line”. Kampania miała na celu zwiększenie świadomości konsumentów na temat bezpiecznych praktyk online, w odpowiedzi na rosnące zagrożenia w cyberprzestrzeni. W ramach kampanii, materiały edukacyjne dotarły do blisko 1,9 miliona odbiorców. więcej11-12-2025, 12:08, pressroom , BezpieczeństwoCyberprzestępcy tworzą własne modele AI do ataków

Firma Palo Alto Networks informuje o rosnącym trendzie tworzenia przez cyberprzestępców złośliwych modeli AI. Modele te służą do generowania ataków i są coraz bardziej profesjonalne. Jak działają te niebezpieczne systemy i jakie niosą zagrożenia dla biznesu? więcej08-12-2025, 09:19, Cezary Bunsecki, BezpieczeństwoNowa metoda wyłudzania danych przez fałszywe maile z fakturami

Oszustwa internetowe przybierają nową formę. Cyberprzestępcy rozsyłają maile z fałszywymi fakturami, które prowadzą do wyłudzenia danych logowania do Microsoft Office. Jak rozpoznać i chronić się przed tym zagrożeniem? więcej09-12-2025, 09:13, Cezary Bunsecki, BezpieczeństwoPrezes KIR: skokowe wzmocnienie bezpieczeństwa konsumentów na KBD 2025 Polska

Podczas 17. Kongresu Bankowości Detalicznej, który odbył się w Polsce w grudniu 2025 roku, prezes Krajowej Izby Rozliczeniowej S.A. Piotr Alicki podkreślił konieczność znaczącego zwiększenia odporności konsumentów na cyberzagrożenia. Wskazał, że banki i instytucje finansowe dobrze radzą sobie z cyberprzestępczością, ale teraz kluczowe jest wsparcie przeciętnego klienta. Kongres poświęcono narzędziom, także wykraczającym poza edukację, które mają ograniczyć ryzyko manipulacji i wyłudzeń finansowych. więcej07-12-2025, 09:37, Cezary Bunsecki, Bezpieczeństwo9 na 10 firm wstrzymuje migrację do chmury przez obawy o bezpieczeństwo

Większość firm z Polski, Czech i Rumunii przechowuje dane lokalnie z powodu troski o bezpieczeństwo informacji. Co jeszcze wpływa na powolne wdrażanie rozwiązań chmurowych w przedsiębiorstwach i jak najlepiej zabezpieczyć dane w chmurze? więcej06-12-2025, 18:25, Cezary Bunsecki, BezpieczeństwoExea i UMK uruchamiają Exea Cyber Akademię

Exea Data Center i Uniwersytet Mikołaja Kopernika w Toruniu uruchamiają nowy program stażowy w obszarze cyberbezpieczeństwa. Program ma na celu przygotowanie studentów do pracy w Security Operations Center. Jakie korzyści przyniesie to dla regionu? więcej09-12-2025, 13:01, Cezary Bunsecki, BezpieczeństwoJak chronić firmę przed atakami? Poznaj strategie ekspertów podczas Kongresu Bezpieczeństwa Sieci 2025

11 grudnia 2025 r. firma GigaCon organizuje kolejną edycję Kongresu Bezpieczeństwa Sieci – bezpłatnej konferencji online poświęconej cyberbezpieczeństwu. Wydarzenie kierowane jest do specjalistów IT, dyrektorów ds. bezpieczeństwa oraz osób decydujących o zakupie rozwiązań ochronnych. Czy Twoja organizacja jest gotowa na wyzwania związane z NIS2 i rosnącą falą ataków ransomware? więcej05-12-2025, 16:57, Patronat medialny, BezpieczeństwoJak zadbać o bezpieczeństwo urządzeń smart home

Urządzenia inteligentnego domu zyskują coraz większą popularność w polskich gospodarstwach. Wzrost liczby podłączonych urządzeń niesie jednak rosnące zagrożenia cybernetyczne. W 2024 roku ataki na urządzenia smart home wzrosły globalnie o 124 procent, a w Polsce liczba incydentów bezpieczeństwa osiągnęła poziom ponad 100 tysięcy przypadków. Co należy wiedzieć o zabezpieczaniu inteligentnego domu? więcej02-12-2025, 18:26, Cezary Bunsecki,Fałszywe sklepy w Black Week - jak rozpoznać oszustwa internetowe

Listopadowe promocje to raj dla łowców okazji, ale także złote żniwa dla cyberprzestępców. W okresie Black Week liczba fałszywych e-sklepów podszywających się pod polskie marki rośnie w tempie nienotowanym o innych porach roku. Problem, który rok temu wydawał się incydentalny, przybrał na sile – dziś oszuści tworzą witryny niemal nie do odróżnienia od legalnych butików. Jak nie dać się nabrać na pozornie kuszące promocje? więcej25-11-2025, 21:10, Krzysztof Gontarek, BezpieczeństwoMeta ukryła badania o szkodliwym wpływie Facebooka na zdrowie psychiczne nastolatków

Meta przeprowadziła w 2020 roku badania, które jasno wykazały, że wyłączenie Facebooka na jeden tydzień obniża depresję, lęk i poczucie samotności użytkowników. Zamiast opublikować te ustalenia, firma wstrzymała dalsze prace badawcze i uznała wyniki za „skażone” medialnymi narracjami. Ujawnione dokumenty sądowe sugerują, że to tylko początek problemu, który może dotyczyć milionów młodych ludzi na całym świecie. więcej23-11-2025, 23:17, Krzysztof Gontarek, BezpieczeństwoAwaria Cloudflare zablokowała tysiące serwisów. Jak jedna firma może sparaliżować niemal całą sieć?

We wtorek 18 listopada 2025 roku tysiące użytkowników internetu na całym świecie straciło dostęp do popularnych platform. X, ChatGPT, Spotify, Canva czy liczne serwisy informacyjne wyświetlały komunikaty o błędach. Winowajcą okazała się awaria w firmie Cloudflare, jednego z największych dostawców usług infrastrukturalnych w sieci. Incydent trwał kilka godzin i sparaliżował około jednej piątej globalnego ruchu internetowego. Dlaczego uszkodzenie systemu jednej firmy miało tak rozległe konsekwencje i co to mówi o architekturze współczesnej sieci? więcej18-11-2025, 20:03, Krzysztof Gontarek, Bezpieczeństwo

Zobacz wszystkie tagi (Chmura Tagów)

- Nasz serwis bram to zespół do zadań specjalnych

- Dlaczego sprzątanie terenów zielonych to coś więcej niż tylko koszenie trawy?

- Obrzęki limfatyczne kończyn pierwotne i wtórne, obrzęki po leczeniu onkologicznym, Limfolog w Centrum Medycznym

- Jak wybrać banery reklamowe - przewodnik po typach i zastosowaniach

- Teczki firmowe a standardowe opakowania - przydatne porównanie

- Czym są bezbiletowe systemy parkingowe?

- Czy progi zwalniające mają realny wpływ na poprawę bezpieczeństwa na drogach?

- Jaką kiełbasę można przyrządzić z jelit baranich?

- Lokalizacja treści cyfrowych a skuteczność komunikacji z użytkownikami

- Spersonalizowane kartony KIT: Maksimum ochrony w transporcie morskim i przewaga wizerunkowa marki

- Jakie są najczęstsze problemy z Apple Watch?

- Minimalistyczna biżuteria na Dzień Kobiet - modne propozycje

- Cold calling w 2026 - co działa, a co szkodzi

- Koniec z nudnymi bankietami. Jak nowoczesne firmy budują zaangażowanie i integrują zespoły?

- Forniry - na co zwrócić uwagę przed zakupem i montażem

- Zakupy spożywcze online - wygodne zakupy z dostawą do domu

- Jak chronić pupila przed kleszczami bez agresywnej chemii? Sprawdzamy naturalne alternatywy

- Telematyka i IoT w zarządzaniu flotą: jak nowoczesne systemy monitoringu zmieniają logistykę

- Bezpieczeństwo pracy z laserem - standardy, zabezpieczenia, praktyczne wskazówki

- Praca tymczasowa w Niemczech - na czym polega i dla kogo jest najlepsza?

Allegro Android Apple Chiny Facebook Firefox Google Kaspersky Lab Komisja Europejska Linux Microsoft Nokia Samsung Stany Zjednoczone Telekomunikacja Polska Twitter UE UKE USA Unia Europejska Urząd Komunikacji Elektronicznej Windows YouTube aplikacje aplikacje mobilne badania bezpieczeństwo biznes cenzura cyberbezpieczeństwo dane osobowe e-commerce e-handel edukacja finanse gry iPad iPhone inwestycje kf12m komunikat firmy konferencje konkursy muzyka nols p2p patenty patronat DI phishing piractwo podatki podcasty policja politycy polityka praca prawa autorskie prawo prywatność przedsiębiorcy przegląd prasy przeglądarki przejęcia raporty reklama serwisy społecznościowe sklepy internetowe smartfony spam sprzedaż startupy sztuczna inteligencja tablety telefony komórkowe urządzenia przenośne wideo wygasl wyniki finansowe wyszukiwarki własność intelektualna

« strona główna - do góry ^

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.