cyberprzestępczość

Kradzież IP - czym grozi i jak się przed nią uchronić

Dbasz o to, żeby numer Twojego dowodu nie dostał się w niepowołane ręce, prawda? A co z numerem identyfikującym Twój komputer? Niestety, cyberprzestępcy mogą go zdobyć, nie pytając o zgodę. więcej07-03-2024, 12:58, pressroom ,Śmiertelne następstwa wycieku danych z sesji terapeutycznej. Wkrótce wyrok

Szeroko nagłośniony cyberatak na fińską klinikę psychoterapii Vastaamo wywołuje burzę nawet kilka lat po tym, gdy doszło do wycieku danych z sesji pacjentów do Internetu. To wydarzenie skłoniło niektóre z ofiar do odebrania sobie życia. więcej07-03-2024, 12:25, _, BezpieczeństwoLecisz do USA? Uważaj na fałszywe strony z ESTA

W listopadzie 2019 roku Polacy otrzymali prezent - zniesienie wiz i możliwość wjazdu do Stanów Zjednoczonych z elektronicznym zezwoleniem ESTA. Niestety, oszuści nie próżnują i wykorzystują tę furtkę do naciągania naiwnych podróżnych. Jak nie dać się nabrać na fałszywe ESTA? więcej02-02-2024, 21:30, Krzysztof Gontarek, BezpieczeństwoZostań moją sugar mommy lub daddy - wzrastający trend wśród romantycznych oszustów

Czy słyszałaś/eś kiedyś o tym, że ktoś oferuje pieniądze za uczucie? Brzmi nierealnie? Oszuści romantyczni nie przestają zaskakiwać. więcej31-01-2024, 13:50, si, BezpieczeństwoKorzystasz z Home.pl? Uważaj na maile od podszywaczy o końcu ważności usług tej firmy

Home.pl to jeden z większych dostawców usług hostingowych i rejestratorów domen w Polsce. Przestępcy nie przechodzą obok tego faktu obojętnie i skutecznie wykorzystują wizerunek wspomnianej marki do wyłudzania danych i pieniędzy. więcej23-01-2024, 12:20, kg, BezpieczeństwoUwaga: Wizerunek TVP i programu i9:30 wykorzystany przez przestępców przy użyciu technologii deepfake

Zobacz jak cyberprzestępcy wykorzystali wizerunek Marka Czyża, prezentera programu informacyjnego i9:30 TVP, logo stacji i programu do bezprawnego promowania aplikacji hazardowej. więcej08-01-2024, 11:30, si, BezpieczeństwoPolicja zatrzymała operatorów pirackiego serwisu ogladaj.to

Trzy osoby stojące za pirackim serwisem ogladaj.to zostały zatrzymane w Gdyni i na Dolnym Śląsku. Strona funkcjonowała przez co najmniej trzy lata, zajmując się nielegalną dystrybucją filmów, seriali i programów rozrywkowych. więcej08-11-2023, 20:59, kg, PieniądzeWiększość polskich rodziców nie interesuje się bezpieczeństwem dzieci w internecie

Bezpieczeństwo dzieci w internecie to temat, który powinien być w czołówce priorytetów rodziców. Niestety nie wszyscy polscy rodzice podchodzą do tego tematu z należytą uwagą. Co polscy rodzice robią dobrze, a co mogą poprawić? więcej04-07-2023, 18:21, Krzysztof Gontarek, BezpieczeństwoUżywane routery mogą ujawniać wrażliwe dane firmowe

Wielu przedsiębiorców nie zdaje sobie sprawy, że używane routery mogą kryć w sobie groźbę wykradzenia cennych informacji. Eksperci z ESET przeprowadzili badanie, które ujawniło, że wrażliwe dane pozostawione na routerach dostępnych na rynku wtórnym stanowią poważne zagrożenie. Czy Twoja firma jest wystarczająco chroniona? więcej21-04-2023, 10:47, Krzysztof Gontarek, BezpieczeństwoChatGPT 4.0 za grosze? W darknecie rośnie handel skradzionymi kontami premium ChatGPT

Skradzione konta premium ChatGPT to nowy trend na rynku cyberprzestępczości. Specjaliści od bezpieczeństwa informacyjnego alarmują, że takie praktyki mogą mieć poważne konsekwencje dla prywatności osobistej oraz korporacyjnej. Zobacz jak chronić swoją prywatność i uniknąć skradzenia konta ChatGPT. więcej14-04-2023, 14:01, Krzysztof Gontarek, Bezpieczeństwo35 proc. Polaków znalazło się w sytuacji wirtualnego zagrożenia

65 proc. Polaków martwi się swoim bezpieczeństwem, a już 35 proc. miało do czynienia z cyberprzestępczością. Niestety 28 proc. użytkowników internetu z Polski nie zna żadnych narzędzi zabezpieczających. więcej13-03-2023, 18:25, pressroom , BezpieczeństwoCyberprzestępczość w 2023 - trendy i prognozy

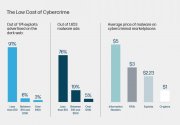

Z uwagi na fakt, że cyberprzestępcy współpracują ze sobą ściślej niż kiedykolwiek wcześniej, m.in. wymieniając się dostępami do sieci, złośliwym oprogramowaniem i technikami ataków, krajobraz zagrożeń w ciągu ostatniego roku bardzo się zmienił. Wzmożona współpraca i niskie koszty złośliwego oprogramowania – trzy-czwarte pakietów złośliwego oprogramowania kosztuje mniej niż 10 dolarów– sprawiają, że cyberprzestępczość staje się coraz łatwiej dostępna. więcej02-02-2023, 21:10, pressroom , BezpieczeństwoChatGPT demokratyzuje hakowanie - czy można to powstrzymać?

Sztuczna inteligencja to przełomowa technologia, która może radykalnie poprawić nasze życie dzięki spersonalizowanej medycynie, bezpieczniejszemu transportowi i wielu innym możliwościom. Ma również ogromny potencjał, aby pomóc branży bezpieczeństwa przyspieszyć rozwój nowych narzędzi ochronnych i bezpiecznego kodowania. Jednak wprowadzenie technologii AI niesie ze sobą również potencjalne zagrożenia - ostrzega Dr Dorit Dor, dyrektor ds. produktów, Check Point Software podczas konferencji World Economic Forum w Davos. więcej23-01-2023, 12:08, _, BezpieczeństwoPrzestępcy wykorzystują Tłumacza Google do przejęcia danych użytkowników

Socjotechnika to podstawa większości ataków hakerskich. Tym razem cyberprzestępcy postanowili podszyć się pod Tłumacza Google, chcąc przejąć dane uwierzytelniające ofiar – ostrzegają badacze Avanan i Check Point Software. Eksperci proponują też trzy proste kroki ograniczające ryzyko ataku. więcej19-10-2022, 14:02, _, BezpieczeństwoKodeks honorowy złodziei. Skradzione dane uwierzytelniające są sprzedawane za bezcen

Najnowszy raport HP Wolf Security obnaża „kodeks honorowy złodziei” – w celu zagwarantowania „uczciwych transakcji” cyberprzestępcy polegają na usługach rozstrzygania sporów, „gwarancji sprzedawcy” i płatnościach Escrow. więcej27-07-2022, 12:04, pressroom , BezpieczeństwoHistoria rozwoju cyberprzestępczości. Część II - krok w nowe tysiąclecie

Wraz z początkiem nowego tysiąclecia świat stawał się coraz bardziej połączony w wyniku szybkiego rozwoju internetu. W tym samym czasie nastąpił też gwałtowny wzrost liczby cyberataków, spowodowany między innymi rosnącą liczbą użytkowników sieci, a więc potencjalnych ofiar. więcej29-04-2022, 11:08, _, BezpieczeństwoHistoria rozwoju cyberprzestępczości. Część I – Wczesne lata

Pojęcie „wirusa komputerowego” znane jest obecnie większości osób na świecie, włącznie z dziećmi. Zwykle kojarzy się ono z czymś destrukcyjnym dla sprzętu, danych i usług, na których wszyscy polegamy. Wirusy komputerowe, podobnie jak ich biologiczne odpowiedniki, również replikują się i mogą być przenoszone z jednego gospodarza na drugiego, co powoduje problemy – od irytujących po destrukcyjne. więcej13-04-2022, 09:33, _, BezpieczeństwoCyberprzestępczość to biznes - jak przerwać jej łańcuchy dostaw?

Średnia tygodniowa aktywność ransomware w czerwcu 2021 r. była ponad dziesięć razy wyższa niż rok wcześniej - wynika z danych FortiGuard Labs firmy Fortinet. Sytuację pogarsza fakt, że ofiarami jednej kampanii może stać się nawet kilka tysięcy podmiotów. Sukcesy cyberprzestępców i pozyskiwane przez nich okupy rzędu biliona dolarów rocznie pozwalają im dalej rozwijać działalność, która przypomina obecnie strukturę dużego przedsiębiorstwa. więcej08-10-2021, 13:38, Artykuł poradnikowy, BezpieczeństwoUnia Europejska otwiera granice dla zaszczepionych a handel fałszywymi certyfikatami covidowymi kwitnie

Unia Europejska zapowiada wprowadzenie od połowy czerwca br. tak zwanych paszportów covidowych, pozwalających na swobodne przekraczanie granic. Będzie to możliwe – zdaniem władz UE– dzięki ujednoliceniu systemu zaświadczeń o odbytym szczepieniu. Czy system będzie bezpieczny? Dziś każdy kraj posiada własne formaty zaświadczeń, które można sfałszować. Sprzedaż fałszywych certyfikatów kwitnie w darknecie oraz kanałach Telegram – ostrzega firma Check Point Software Technologies. więcej26-05-2021, 10:06, _, Bezpieczeństwo7 trendów w rozwoju inteligentnych miast

Zainteresowanie rozwiązaniami typu smart city dynamicznie rośnie w związku z postępującą urbanizacją oraz cyfryzacją coraz liczniejszych aspektów życia mieszkańców. Rodzi to wiele nowych wyzwań, stąd zapotrzebowanie na inteligentne rozwiązania, m.in. w obszarach bezpieczeństwa publicznego, mobilności miejskiej, czy monitoringu środowiska. Wsparciem mogą okazać się innowacje technologiczne. Czy wpłyną one na przyszłość inteligentnych miast? Przedstawiamy najważniejsze trendy smart city, które mogą najsilniej oddziaływać na nasze aglomeracje w 2021 roku. więcej11-03-2021, 19:36, _, Technologie

Zobacz wszystkie tagi (Chmura Tagów)

- Innowacyjne wykorzystanie naklejek na witryny sklepowe: jak naklejki reklamowe mogą zmienić wizerunek Twojej firmy?

- Snowflake wprowadza Arctic - autorski LLM klasy korporacyjnej

- Jak utrzymać porządek w nowoczesnym warsztacie?

- Jak często robić peeling nóg?

- W jakich branżach pracownicy z Ukrainy sprawdzą się najlepiej?

- Sublimacja czy DTG - jaka technologia druku jest lepsza dla Twojej marki?

- 5 lat wsparcia od producenta dla HONOR Magic6 Pro

- Diagnostyka komputerowa maszyn budowlanych - na czym polega?

- Jak rozpoznać i unikać zawodowych dłużników w biznesie?

- 6 pomysłów na lekkostrawne śniadanie do pracy

- Jaki pług obrotowy wybrać? Porównanie maszyn

- Jak nowoczesne systemy wentylacyjne wpływają na zdrowie mieszkańców

- Innowacyjne trendy w rozrywce online: odkrywanie wpływu Wazdana

- TP-Link VIGI VMS - kompleksowe narzędzie do zarządzania systemem CCTV

- HUAWEI nova 12 - polski debiut 3 modeli smartfonów

- Profesjonalna naprawa skrzyń automatycznych - kiedy i jak się za to zabrać?

- Szybka gotówka online - kiedy warto z niej skorzystać?

- Jak kasyna online promują zdrowe środowisko do gry

- Kurs pierwszej pomocy w Krakowie

- Niezapomniane wakacje w Dubaju

Allegro Android Apple Chiny Facebook Firefox Google Kaspersky Lab Komisja Europejska Linux Microsoft Nokia Samsung Stany Zjednoczone Telekomunikacja Polska Twitter UE UKE USA Unia Europejska Urząd Komunikacji Elektronicznej Windows YouTube aplikacje aplikacje mobilne badania bezpieczeństwo biznes cenzura cyberbezpieczeństwo dane osobowe e-commerce e-handel edukacja filmy gry iPad iPhone inwestycje komunikat firmy konferencje konkursy muzyka nols p2p patenty patronat DI phishing piractwo podatki podcasty policja politycy polityka porady praca prawa autorskie prawo prywatność przedsiębiorcy przegląd prasy przeglądarki przejęcia raporty reklama serwisy społecznościowe sklepy internetowe smartfony social media spam sprzedaż startupy tablety telefony komórkowe urządzenia przenośne wideo wyniki finansowe wyroki wyszukiwarki własność intelektualna

« strona główna - do góry ^

Stopka

Publikacje

Nasze serwisy

© 1998-2024 Dziennik Internautów Sp. z o.o. Wszelkie prawa zastrzeżone.