Socjotechnika to podstawa większości ataków hakerskich. Tym razem cyberprzestępcy postanowili podszyć się pod Tłumacza Google, chcąc przejąć dane uwierzytelniające ofiar – ostrzegają badacze Avanan i Check Point Software. Eksperci proponują też trzy proste kroki ograniczające ryzyko ataku.

Popularne witryny są dla użytkowników synonimem zadufania. Bardziej prawdopodobne jest, że internauta otworzy stronę, która wygląda jak Google, niż taką, która z niczym mu się nie kojarzy. Psychologiczny mechanizm ekspozycji doskonale znają hakerzy, którzy wykorzystując popularne marki, starają się zwabić i wykorzystać ufność użytkowników.

Eksperci firmy Avanan, należącej do Check Point Software, opisali ostatnio atak z wykorzystaniem wizerunku Tłumacza Google, w którym fałszywe witryny miały za cel zebranie danych uwierzytelniających. Wektorem ataku była wiadomość e-mail, co nie powinno budzić zdziwienia, biorąc pod uwagę dane wskazujące, że w Polsce niemal 2/3, a na świecie ponad 80 proc. ataków przeprowadzanych jest właśnie za pośrednictwem poczty elektronicznej.

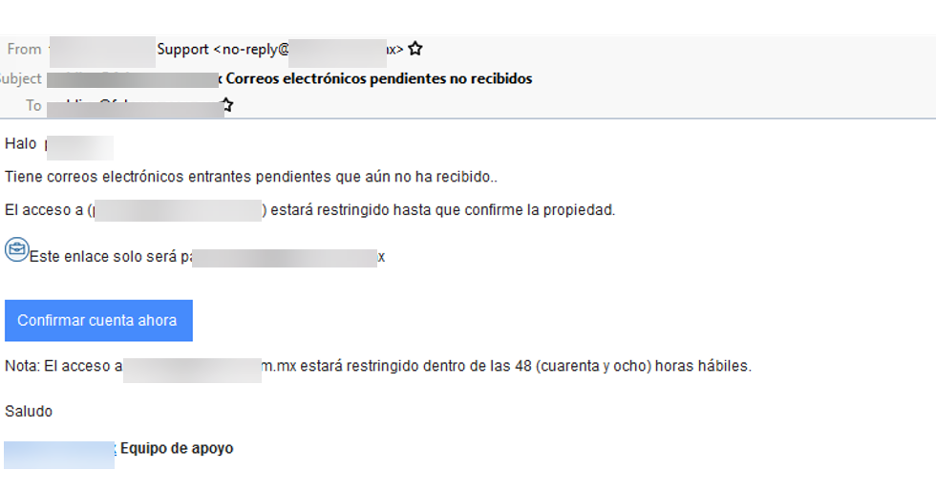

Skierowana do hiszpańskojęzycznych odbiorców kampania informowała o wiadomości, której użytkownik „jeszcze nie otrzymał”, a na otwarcie jej ma zaledwie 48 godzin. Po kliknięciu w link ofiara przenoszona była do strony imitującej witrynę Google Translate, proszącej o podanie danych logowania.

Na co warto zwrócić uwagę, to zastosowana socjotechnika: pilna prośba o potwierdzenie dostępu do konta użytkownika i ograniczony czas na możliwość reakcji. Do tego dochodzi wizerunek zaufanego dostawcy usług.

Od strony programistycznej interesujące jest wykorzystanie JavaScript oraz polecenia Unescape, mającego za cel ukrycie rzeczywistych intencji.

Przedstawiony atak, to przykład kampanii jakich wiele w Internecie, dlatego tak ważne jest zrozumienie mechanizmu stojącego za jego skutecznością. Konsekwencje mogą okazać się tragiczne, a przejęcie konta e-mail to jeden z najmniejszych wymiarów kary. Eksperci Check Point Software zalecają podjęcie kilku kroków radykalnie obniżających narażenie na atak:

- Zawsze najeżdżaj kursorem na adresy URL, aby upewnić się, że miejsce docelowe jest prawidłowe

- Pamiętaj, aby zwracać uwagę na niespójności gramatyczne, ortograficzne i rzeczowe w wiadomości e-mail

- Jeśli nie masz pewności co do e-maila, zapytaj o niego pierwotnego nadawcę

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.