cyberprzestępcy

Uwaga na maile od Onet Poczta!

Oszuści podszywają się pod Onet i przesyłają maile z niebezpiecznymi linkami. Wszystko po to, by przejąć Twoje konto. więcej26-02-2024, 13:00, pressroom , BezpieczeństwoStraszyli obywateli Ukrainy jedzeniem gołębi i amputacją nóg. Rosyjska cyberkampania psychologiczna zdemaskowana

Fałszywe informacje o niedoborach leków, ogrzewania i żywności, domeny wykorzystujące nazwisko Aleksieja Nawalnego, komunikaty sugerujące obywatelom Ukrainy dobrowolną amputację nóg i rąk jako sposób na uniknięcie służby wojskowej oraz jedzenie gołębi jako receptę na ewentualne braki produktów – to przekazy nagłaśniane w ramach dezinformacyjnej, psychologicznej kampanii, jaką prowadzili cyberprzestępcy powiązani z Rosją od września 2023 do stycznia 2024. więcej26-02-2024, 12:35, pressroom , BezpieczeństwoTelefon z PKO BP lub innego banku? Zachowaj czujność!

Podszywanie się pod banki przez telefon to jedno z coraz częściej pojawiających się oszustw w naszym kraju. Przestępcy, wykorzystując zaawansowane techniki manipulacji, próbują w ten sposób wydobyć nasze wrażliwe dane finansowe. więcej26-01-2024, 12:25, Krzysztof Gontarek, BezpieczeństwoUwaga: Wizerunek TVP i programu i9:30 wykorzystany przez przestępców przy użyciu technologii deepfake

Zobacz jak cyberprzestępcy wykorzystali wizerunek Marka Czyża, prezentera programu informacyjnego i9:30 TVP, logo stacji i programu do bezprawnego promowania aplikacji hazardowej. więcej08-01-2024, 11:30, si, BezpieczeństwoPolicja zatrzymała operatorów pirackiego serwisu ogladaj.to

Trzy osoby stojące za pirackim serwisem ogladaj.to zostały zatrzymane w Gdyni i na Dolnym Śląsku. Strona funkcjonowała przez co najmniej trzy lata, zajmując się nielegalną dystrybucją filmów, seriali i programów rozrywkowych. więcej08-11-2023, 20:59, kg, PieniądzeCzy to koniec oszustw telefonicznych? Operatorów obowiązują już nowe przepisy

Cyberprzestępcy codziennie dokonują tysięcy ataków na użytkowników mobilnych, podszywając się pod banki, dostawców energii czy kurierów. Czy nowa ustawa o zwalczaniu nadużyć w komunikacji elektronicznej, która właśnie weszła w życie utrudni oszustom podszywanie się pod numery telefonów i osoby celem wyłudzenia danych lub pieniędzy? więcej26-09-2023, 12:24, pressroom , BezpieczeństwoStudencie uważaj! Przestępcy mogą ukrywać się pod atrakcyjnymi ofertami pracy

Better Business Bureau (BBB) w zeszłym tygodniu ostrzegło studentów poszukujących pracy w niepełnym wymiarze godzin lub elastycznych godzin pracy przed oszustwami, które zagrażają ich tożsamości i finansom. Niektórzy z cyberprzestępców podają się za profesorów lub innych pracowników wydziału i wysyłają studentom fałszywe propozycje pracy. więcej22-09-2023, 16:52, pressroom , BezpieczeństwoGracze łakomym kąskiem cyberprzestępców

Gry przestały być domeną młodzieży. Dziś są imperium, które przyćmiewa zarówno świat filmu, jak i muzyki – nawet gdyby połączyć je w jedno, dowodzi raport "Global Games Market Report in 2023". W tym roku 3,4 mld graczy wygeneruje przychody w wysokości 187,7 mld USD, wynika z raportu Newzoo. To kwota przewyższająca dochody z kin i muzyki razem wzięte. W tym rozwijającym się uniwersum gier, gdzie każdy piksel może być równie wartościowy, jak prawdziwy dolar, cyberprzestępcy stają się coraz bardziej aktywni, zauważają eksperci. więcej21-09-2023, 17:04, _, BezpieczeństwoJak skutecznie bronić się przed cyberprzestępcami na social mediach

Cyberprzestępcy mogą na wiele sposobów wykorzystywać platformy mediów społecznościowych, takie jak X, Facebook i LinkedIn, aby oszukać niczego niepodejrzewających użytkowników. Oszuści stosują różne schematy w celu kradzieży pieniędzy i wrażliwych danych, niezależnie od tego, czy dotyczą one rynku mediów społecznościowych, ofert pracy, reklam czy wniosków charytatywnych. więcej19-09-2023, 15:55, _, BezpieczeństwoPorzucona wtyczka WordPress stała się narzędziem dla hakerów. Jak zabezpieczyć serwis?

Przestępcy wykorzystują porzuconą wtyczkę WordPress Eval PHP, aby włamać się na strony internetowe - ostrzega firma Sucuri. Właściciele witryn korzystających z tej wtyczki powinni podjąć odpowiednie kroki, aby chronić swoje strony przed atakami. więcej26-04-2023, 16:54, Redakcja , BezpieczeństwoUżywane routery mogą ujawniać wrażliwe dane firmowe

Wielu przedsiębiorców nie zdaje sobie sprawy, że używane routery mogą kryć w sobie groźbę wykradzenia cennych informacji. Eksperci z ESET przeprowadzili badanie, które ujawniło, że wrażliwe dane pozostawione na routerach dostępnych na rynku wtórnym stanowią poważne zagrożenie. Czy Twoja firma jest wystarczająco chroniona? więcej21-04-2023, 10:47, Krzysztof Gontarek, BezpieczeństwoRorschach szyfruje dyski w niecałe 5 minut

Przestępcy stworzyli nowe narzędzie do ataków typu ransomware. To połączenie najskuteczniejszych obecnie używanych programów hakerskich, które eksperci nazwali Rorschach. Rorschach może zaszyfrować 220 000 plików na dysku lokalnym w zaledwie cztery i pół minuty. więcej05-04-2023, 16:23, pressroom , BezpieczeństwoPacjenci i lekarze na celowniku cyberprzestępców

W Polsce na początku lutego br. dokonano ataku na Centralny Szpital Kliniczny w Łodzi, co doprowadziło do czasowego wyłączenia systemów informatycznych. Amerykańska firma, dostarczająca pacjentom z wysokim ryzykiem nagłej śmierci sercowej przenośne defibrylatory, przyznała, że została zaatakowana przez cyberprzestępców. W ramach incydentu mogły zostać wykradzione dane nawet miliona jej byłych i obecnych klientów. Ochrona zdrowia jest jednym z najczęściej atakowanych przez cyberprzestępców sektorów. więcej21-03-2023, 16:55, _, BezpieczeństwoCyberprzestępczość w 2023 - trendy i prognozy

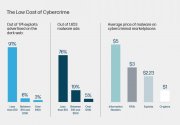

Z uwagi na fakt, że cyberprzestępcy współpracują ze sobą ściślej niż kiedykolwiek wcześniej, m.in. wymieniając się dostępami do sieci, złośliwym oprogramowaniem i technikami ataków, krajobraz zagrożeń w ciągu ostatniego roku bardzo się zmienił. Wzmożona współpraca i niskie koszty złośliwego oprogramowania – trzy-czwarte pakietów złośliwego oprogramowania kosztuje mniej niż 10 dolarów– sprawiają, że cyberprzestępczość staje się coraz łatwiej dostępna. więcej02-02-2023, 21:10, pressroom , BezpieczeństwoO tym jak 100 proc. pracowników otworzyło drzwi cyberprzestępcom

To prawdziwa historia z lokalnego podwórka. Choć słowo podwórko jest tylko obrazowe, bo dotyczy jednego z polskich biznesów, którego pracownicy stali się ofiarami pozorowanego ataku cybernetycznego i narazili nie tylko siebie, ale również firmę na ogromne straty. Ilu z nich dało się podejść? 100%. Tak, wszyscy pracownicy dali się nabrać. Ale zacznijmy od początku. więcej30-01-2023, 12:48, _, BezpieczeństwoPrzestępcy wykorzystują Tłumacza Google do przejęcia danych użytkowników

Socjotechnika to podstawa większości ataków hakerskich. Tym razem cyberprzestępcy postanowili podszyć się pod Tłumacza Google, chcąc przejąć dane uwierzytelniające ofiar – ostrzegają badacze Avanan i Check Point Software. Eksperci proponują też trzy proste kroki ograniczające ryzyko ataku. więcej19-10-2022, 14:02, _, BezpieczeństwoWyciekły dane osobowe i informacje o transakcjach części użytkowników Revoluta

Tysiące użytkowników usług finansowych Revolut mogło zostać ofiarami cyberataku, podczas którego ukradziono cenne pliki. Systemy firmowe instytucji finansowej, która oferuje nowoczesne usługi płatności P2P, wymiany walut oraz kryptowalut, zostały złamane przez cyberprzestępców. więcej20-09-2022, 14:45, pressroom , BezpieczeństwoCyberprzestępcy czyhają na powrót do szkoły? 114-proc. wzrost ataków w ostatnich dwóch latach

Z miesiąca na miesiąc sektor edukacji i badań doświadcza coraz większej liczby ataków hakerskich. Łącznie w ciągu ostatnich dwóch lat wzrosły one aż o 114 proc. – ostrzega Check Point Research. Przejście na uczenie zdalne podczas pandemii COVID-19 zwiększyło otworzyło hakerom drzwi dostępu do sieci szkolnych. W lipcu br. hakerzy na całym świecie atakowali uczelnie i placówki edukacyjne 2-krotnie częściej niż każdą inna branżę. więcej10-08-2022, 09:19, _, BezpieczeństwoKodeks honorowy złodziei. Skradzione dane uwierzytelniające są sprzedawane za bezcen

Najnowszy raport HP Wolf Security obnaża „kodeks honorowy złodziei” – w celu zagwarantowania „uczciwych transakcji” cyberprzestępcy polegają na usługach rozstrzygania sporów, „gwarancji sprzedawcy” i płatnościach Escrow. więcej27-07-2022, 12:04, pressroom , BezpieczeństwoPolska policja na celowniku rosyjskich cyberprzestępców

Strony internetowe kilku wojewódzkich komend policji zostały zaatakowane przez rosyjskich hakerów. To ataki DDoS, których celem jest zablokowanie serwerów ofiary. Eksperci ostrzegają, że ataków może być więcej, a celem kradzież danych osobowych obywateli. więcej18-07-2022, 08:58, pressroom , Bezpieczeństwo

Zobacz wszystkie tagi (Chmura Tagów)

- Innowacyjne wykorzystanie naklejek na witryny sklepowe: jak naklejki reklamowe mogą zmienić wizerunek Twojej firmy?

- Snowflake wprowadza Arctic - autorski LLM klasy korporacyjnej

- Jak utrzymać porządek w nowoczesnym warsztacie?

- Jak często robić peeling nóg?

- W jakich branżach pracownicy z Ukrainy sprawdzą się najlepiej?

- Sublimacja czy DTG - jaka technologia druku jest lepsza dla Twojej marki?

- 5 lat wsparcia od producenta dla HONOR Magic6 Pro

- Diagnostyka komputerowa maszyn budowlanych - na czym polega?

- Jak rozpoznać i unikać zawodowych dłużników w biznesie?

- 6 pomysłów na lekkostrawne śniadanie do pracy

- Jaki pług obrotowy wybrać? Porównanie maszyn

- Jak nowoczesne systemy wentylacyjne wpływają na zdrowie mieszkańców

- Innowacyjne trendy w rozrywce online: odkrywanie wpływu Wazdana

- TP-Link VIGI VMS - kompleksowe narzędzie do zarządzania systemem CCTV

- HUAWEI nova 12 - polski debiut 3 modeli smartfonów

- Profesjonalna naprawa skrzyń automatycznych - kiedy i jak się za to zabrać?

- Szybka gotówka online - kiedy warto z niej skorzystać?

- Jak kasyna online promują zdrowe środowisko do gry

- Kurs pierwszej pomocy w Krakowie

- Niezapomniane wakacje w Dubaju

Allegro Android Apple Chiny Facebook Firefox Google Kaspersky Lab Komisja Europejska Linux Microsoft Nokia Samsung Stany Zjednoczone Telekomunikacja Polska Twitter UE UKE USA Unia Europejska Urząd Komunikacji Elektronicznej Windows YouTube aplikacje aplikacje mobilne badania bezpieczeństwo biznes cenzura cyberbezpieczeństwo dane osobowe e-commerce e-handel edukacja filmy gry iPad iPhone inwestycje komunikat firmy konferencje konkursy muzyka nols p2p patenty patronat DI phishing piractwo podatki podcasty policja politycy polityka porady praca prawa autorskie prawo prywatność przedsiębiorcy przegląd prasy przeglądarki przejęcia raporty reklama serwisy społecznościowe sklepy internetowe smartfony social media spam sprzedaż startupy tablety telefony komórkowe urządzenia przenośne wideo wyniki finansowe wyroki wyszukiwarki własność intelektualna

« strona główna - do góry ^

Stopka

Publikacje

Nasze serwisy

© 1998-2024 Dziennik Internautów Sp. z o.o. Wszelkie prawa zastrzeżone.