Najnowszy raport HP Wolf Security obnaża „kodeks honorowy złodziei” – w celu zagwarantowania „uczciwych transakcji” cyberprzestępcy polegają na usługach rozstrzygania sporów, „gwarancji sprzedawcy” i płatnościach Escrow.

Najnowszy raport HP Wolf Security The Evolution of Cybercrime: Why the Dark Web is Supercharging the Threat Landscape and How to Fight Back wykazuje, że cyberprzestępcy nagminnie wykorzystują obecnie pakiety złośliwego oprogramowania typu „plug and play”, dzięki którym przeprowadzanie ataków jest łatwiejsze niż kiedykolwiek wcześniej. Aby atakować firmy, grupy hakerów współpracują z amatorami, narażając na niebezpieczeństwo wszystkich użytkowników sieci.

Zespół ds. zagrożeń HP Wolf Security wraz z Forensic Pathways, wiodącą grupą światowej klasy specjalistów w dziedzinie kryminalistyki, przeprowadził trzymiesięczne śledztwo dotyczące dark web, badając i analizując przy tym ponad 35 milionów cyberprzestępczych stron i postów na forach. Wszystko po to, aby zrozumieć, jak cyberprzestępcy działają, zdobywają zaufanie i budują reputację.

Kluczowe wnioski z raportu:

Złośliwe oprogramowanie jest tanie i łatwo dostępne

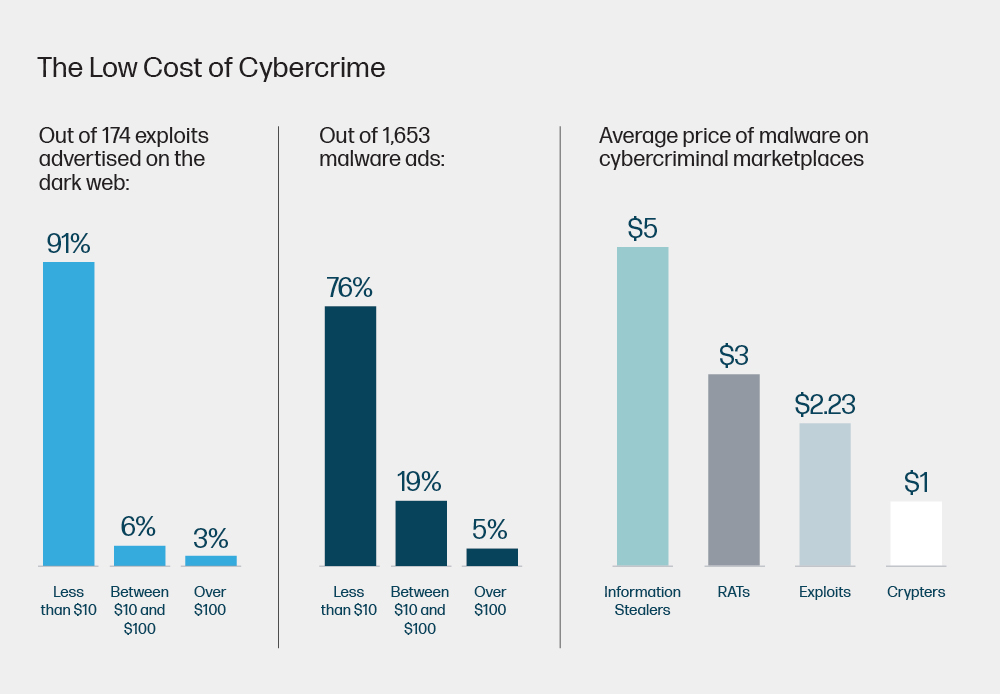

Ponad trzy czwarte (76%) zamieszczonych reklam złośliwego oprogramowania i 91% exploitów (tj. kodu, który daje atakującym kontrolę nad systemami poprzez wykorzystanie błędów w oprogramowaniu) to produkty w cenie poniżej 10 USD. Średni koszt zhakowanych danych uwierzytelniających Remote Desktop Protocol wynosi zaledwie 5 USD. Cyberprzestępcy sprzedają produkty w pakietach, ze złośliwym oprogramowaniem jako usługą, samouczkami i usługami doradczymi, co zmniejsza potrzebę posiadania umiejętności technicznych i doświadczenia w przeprowadzaniu złożonych, ukierunkowanych ataków – w rzeczywistości, zaledwie 2-3% dzisiejszych sprawców zagrożeń to zaawansowani koderzy.

Ironia „kodeksu honorowego cyberzłodziei”

Podobnie jak w przypadku legalnego handlu detalicznego, zaufanie i reputacja są paradoksalnie niezbędnymi elementami handlu w szarej strefie hakerów: 77% przeanalizowanych cyberprzestępczych rynków wymaga „gwarancji sprzedawcy” czyli specjalnej licencji, która pozwala na sprzedaż swoich towarów i usług, może ona jednak kosztować nawet 3000 dolarów. 85% sprzedawców korzysta z płatności Escrow, a 92% posiada usługę rozstrzygania sporów przez stronę trzecią. Każdy rynek zapewnia możliwość oceny sprzedawcy. Cyberprzestępcy starają się również wyprzedzać organy ścigania, przenosząc oceny między stronami internetowymi. Dlaczego? Ponieważ średni czas życia strony internetowej dark net Tor wynosi tylko 55 dni.

Popularne oprogramowanie pozwala cyberprzestępcom łatwiej łamać zabezpieczenia

Cyberprzestępcy koncentrują się na wyszukiwaniu luk w oprogramowaniu, które pozwolą im uzyskać przewagę i przejąć kontrolę nad systemami, wykorzystując błędy i luki w popularnym oprogramowaniu. Przykładami mogą być: system operacyjny Windows, Microsoft Office, systemy zarządzania treścią stron internetowych oraz serwery internetowe i pocztowe. Pakiety wykorzystujące luki w niszowych systemach osiągają najwyższe ceny (zazwyczaj od 1 000 do 4 000 USD). Exploity typu Zero Days (luki, które nie są jeszcze publicznie znane) są sprzedawane za nawet dziesiątki tysięcy dolarów na rynkach dark web.

Życie cyberprzestępcy jeszcze nigdy nie było tak proste. Złożone ataki wymagały wcześniej poważnych umiejętności, wiedzy i zasobów. Teraz technologia i szkolenia są dostępne za cenę kilkunastu litrów benzyny. I niezależnie od tego, czy chodzi o narażenie danych klientów firmy, opóźnienie dostaw czy nawet odwołanie wizyty w szpitalu, gwałtowny rozwój cyberprzestępczości dotyczy nas wszystkich – komentuje autor raportu Alex Holland, Starszy Analityk ds. Szkodliwego Oprogramowania w HP Inc.

W samym sercu tego zjawiska znajduje się oprogramowanie ransomware, które stworzyło nowy ekosystem cyberprzestępczy nagradzający mniejszych graczy niewielkim procentem zysków. To tworzy linię produkcyjną cyberprzestępczości, przepuszczając liczne ataki, które mogą być bardzo trudne do odparcia i biorące na celownik firmy, które cieszą się powszechnym zaufaniem – dodaje Holland.

HP skonsultowało się z ekspertami z dziedziny cyberbezpieczeństwa – w tym z byłym hakerem Michaelem ‘Mafia Boy’ Calce i uznanym kryminologiem, Dr. Mike'iem McGuire. Firma chciała zrozumieć, jak ewoluowała cyberprzestępczość i co firmy mogą zrobić, aby lepiej chronić się przed zagrożeniami dziś i w przyszłości. Ostrzegli oni, że organizacje powinny przede wszystkim przygotować się na destrukcyjne ataki typu data denial, coraz bardziej ukierunkowane kampanie cybernetyczne oraz cyberprzestępców wykorzystujących nowe technologie, takie jak sztuczna inteligencja.

O tym, że współczesne przedsiębiorstwa powinny bronić się przed obecnymi i przyszłymi zagrożeniami mówi najnowszy raport HP Wolf Security:

- Opanowanie podstaw zmniejsza szanse cyberprzestępców – należy stosować najlepsze praktyki, takie jak uwierzytelnianie wielopoziomowe i bieżące aktualizacje. Istotne jest również ograniczenie ataków

z najpopularniejszych miejsc wykorzystywanych przez hakerów, takich jak poczta elektroniczna, przeglądanie stron internetowych i pobieranie plików. Ponadto, aby zwiększyć odporność, samoregenerujący się sprzęt powinien być priorytetem. - Skupienie się na zwycięstwie to podstawa – należy przygotować się na najgorsze, ograniczyć ryzyko związane z pracownikami i partnerami, wprowadzając procesy weryfikacji bezpieczeństwa dostawców oraz edukując pracowników w zakresie inżynierii społecznej. Warto także być zorientowanym na procesy

i przećwiczyć reakcje na ataki, aby móc zidentyfikować problemy, wprowadzić ulepszenia i być lepiej przygotowanym. - Cyberprzestępczość to sport drużynowy. Bezpieczeństwo cybernetyczne również musi nim być – należy rozmawiać z partnerami, dzielić się informacjami o zagrożeniach i danymi w czasie rzeczywistym; korzystać z informacji o zagrożeniach i być proaktywnym w skanowaniu zagrożeń poprzez monitorowanie otwartych dyskusji na forach „podziemnych”; oraz współpracować z zewnętrznymi serwisami bezpieczeństwa.

Wszyscy musimy robić więcej, aby walczyć z rozwojem cyberprzestępczości. Dla użytkowników oznacza to bycie świadomym zagrożenia. Większość ataków rozpoczyna się od kliknięcia myszą, więc ważne jest aby wcześniej dobrze przemyśleć każde kliknięcie. Jednocześnie zapewnienie sobie wsparcia poprzez zakup technologii, która może zniwelować skutki złych decyzji i nieodpowiednich kliknięć, jest jeszcze lepszą strategią. cyberprzestępczości - komentuje dr Ian Pratt, Global Head of Security for Personal Systems at HP Inc.

Dla firm ważne jest budowanie odporności i odcięcie jak największej liczby popularnych dróg ataków. Przykładowo, cyberprzestępcy badają dostępne łatki oprogramowania, dzięki czemu mogą szybko tworzyć exploity do wykorzystania, zanim organizacje wprowadzą aktualizacje. Dlatego tak ważne jest przyspieszenie procesu zarządzania aktualizacjami. Wiele z najczęściej występujących rodzajów zagrożeń, takich jak te dostarczane za pośrednictwem poczty e-mail i sieci, można w pełni zneutralizować za pomocą technik, takich jak powstrzymywanie i izolacja zagrożeń, co znacznie zmniejsza powierzchnię ataku, niezależnie od tego, czy luki zostały „załatane”, czy nie – dodaje Pratt.

Zobacz pełen raport >

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Nadchodzi jubileuszowa edycja PLNOG! Zniżka dla Czytelników DI na wejściówki

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.