bezpieczeństwo

Hosting Biznes dla firmy od SDC.pl - hit czy kit?

Czy szukasz idealnego hostingu dla swojej firmy, który zagwarantuje stabilność, wydajność i bezpieczeństwo? Oferta Hosting Biznes od SDC.pl może być odpowiedzią na Twoje potrzeby. Od 2006 roku firma dostarcza rozwiązania hostingowe dopasowane do wymagań przedsiębiorców. W tym artykule przyjrzymy się bliżej tej ofercie: jakie ma zalety, co wyróżnia ją na tle konkurencji i czy warto na nią postawić? więcej27-12-2024, 10:15, Artykuł partnera, TechnologieFala oszustw na UNICEF - cyberprzestępcy żerują na maskarze mieszkańców Gazy

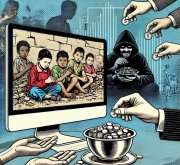

Oszuści wykorzystują dramat masakry ludności cywilnej w Gazie, podszywając się pod UNICEF. Te wyrafinowane ataki już oszukały setki osób. Jak nie przekazać pieniędzy w niewłaściwe ręce? więcej23-12-2024, 14:51, Cezary Bunsecki, BezpieczeństwoCodzienne potrzeby zdrowotne dla seniorów: Kompletny przewodnik

Dbając o zdrowie osób starszych, należy stosować zrównoważone podejście do odżywiania, aktywności fizycznej, dobrego samopoczucia psychicznego i utrzymywania zdrowych nawyków życiowych. W miarę starzenia się seniorów ich ciała i umysły wymagają innej troski i uwagi, aby zapewnić im pełne i zdrowe życie. Ten przewodnik ma na celu dostarczenie kompleksowych informacji na temat codziennych potrzeb zdrowotnych osób starszych, koncentrując się na kluczowych obszarach, takich jak odżywianie, ćwiczenia, dobre samopoczucie psychiczne i wybory życiowe. więcej27-12-2024, 08:20, Artykuł poradnikowy, LifestyleJak wybrać odpowiednie zaopatrzenie medyczne dla seniorów

Wybór odpowiednich produktów medycznych dla seniorów jest kluczowym zadaniem, które wymaga dokładnej uwagi na szczegóły. Celem jest zapewnienie bezpieczeństwa, komfortu i najwyższej możliwej jakości życia dla starszych dorosłych. Od pomocy w poruszaniu się po urządzenia monitorujące, dostępne opcje mogą być przytłaczające. Ten przewodnik pomoże Ci nawigować wśród wyborów i podejmować świadome decyzje dla swoich bliskich, zapewniając wybór najlepszych produktów dostosowanych do ich specyficznych potrzeb. więcej23-12-2024, 09:42, Artykuł poradnikowy, LifestyleNiezbędne artykuły do higieny osobistej wspierające zdrowie seniorów

Gdy nasi bliscy się starzeją, utrzymanie ich zdrowia i dobrostanu staje się coraz ważniejsze. Zapewnienie seniorom dostępu do niezbędnych artykułów do pielęgnacji osobistej może znacząco wpłynąć na jakość ich życia. Te artykuły nie tylko odpowiadają na specyficzne potrzeby zdrowotne, ale także zwiększają komfort, promują higienę i wzmacniają pewność siebie. W tym szczegółowym przewodniku omówimy najważniejsze artykuły do pielęgnacji osobistej dla seniorów oraz to, jak mogą one pozytywnie wpływać na ich codzienne życie. więcej23-12-2024, 09:38, Artykuł poradnikowy, LifestyleJak kamery CCTV mogą pomóc w zapobieganiu kradzieżom i aktom wandalizmu?

Bezpieczeństwo to kluczowy aspekt życia codziennego, zarówno w przestrzeni publicznej, jak i w prywatnych domach. W obliczu rosnącej liczby incydentów związanych z kradzieżami i aktami wandalizmu, coraz więcej osób oraz firm decyduje się na instalację kamer CCTV. Kamery monitoringu nie tylko pomagają zidentyfikować sprawców, ale również działają prewencyjnie, zmniejszając ryzyko wystąpienia przestępstw. więcej20-12-2024, 19:19, Artykuł poradnikowy, BezpieczeństwoZawieszenie konta w mBanku - to nowe oszustwo, które może Cię słono kosztować

Fałszywe wiadomości informują o rzekomym zawieszeniu konta w mBanku z powodu podejrzanych działań - informują eksperci od cyberbezpieczeństwa. Wiadomość zawiera link prowadzący do strony przypominającej witrynę banku. więcej21-12-2024, 01:29, Cezary Bunsecki, BezpieczeństwoSerwis bram garażowych - bezpieczeństwo i niezawodność

Brama garażowa to nie tylko element zabezpieczający nasz garaż, ale również istotna część codziennego użytkowania domu. Regularna konserwacja i profesjonalny serwis są kluczowe dla zachowania jej sprawności, bezpieczeństwa i długiej żywotności. Przyjrzyjmy się bliżej, dlaczego serwis bram garażowych jest tak ważny i co warto o nim wiedzieć. więcej20-12-2024, 15:26, Artykuł poradnikowy, TechnologieUwaga! Używany smartfon może być cyberpułapką - sprawdź zanim kupisz smartfon trojański

Smartfony (także w wersji używanej) stanowią jeden z częściej wybieranych prezentów. W Polsce aż 7 na 10 osób kupuje używane smartfony, narażając się na ukryte zagrożenia cyberbezpieczeństwa. Czy wiesz, że ten wymarzony, tańszy telefon może być bramą dla cyberprzestępców? więcej19-12-2024, 22:27, Cezary Bunsecki, BezpieczeństwoPolski poseł ofiarą oszustwa na policjanta - stracił 150 tysięcy złotych

Piętnaście minut – tyle wystarczyło cyberprzestępcom, by przekonać parlamentarzystę do przelania oszczędności życia. Czy ktokolwiek jest bezpieczny, skoro doświadczony polityk może paść ofiarą tak wyrafinowanego oszustwa? więcej17-12-2024, 21:27, Cezary Bunsecki, BezpieczeństwoKrytyczne aktualizacje zabezpieczeń Apple: iOS 18.2 i macOS 15.2 uszczelniają Twoją cyfrową twierdzę

Siedemnaście krytycznych luk bezpieczeństwa. Miliony urządzeń zagrożonych. Czasomierz tyka. Apple właśnie wypuściło serię kluczowych aktualizacji zabezpieczeń, które mogą uchronić Twoje urządzenie przed cyfrowymi włamywaczami. Czy Twoje sprzęty marki Apple są już zabezpieczone? więcej17-12-2024, 01:58, Cezary Bunsecki, Bezpieczeństwo21 vs 7000: Prawda o pożarach aut elektrycznych w Polsce

Siedem tysięcy pożarów rocznie. Tyle płonie w Polsce samochodów spalinowych, podczas gdy auta elektryczne notują zaledwie 21 przypadków. Mimo to wciąż pokutuje przekonanie o wysokim ryzyku pożarowym pojazdów elektrycznych. Czy rzeczywiście jest się czego obawiać? więcej11-12-2024, 23:23, pressroom , TechnologieInteligentne urządzenia to niewidzialne oczy i uszy w naszych domach. Zagrażają naszej prywatności i bezpieczeństwu

75 proc. Polaków posiada w swoim domu przynajmniej jedno inteligentne urządzenie, które może okazać się furtką do wrażliwych danych o nas samych. Mimo, że zwykle oburzeniem reagujemy na próby nadmiernej ingerencji rządów w życie prywatne, to z drugiej strony nie zastanawiamy się, ile wrażliwych informacji udostępniamy aplikacjom na naszych smartfonach czy inteligentnym urządzeniom w domach. więcej09-12-2024, 21:10, pressroom , BezpieczeństwoPiwo najpopularniejszym, ale i najgroźniejszym alkoholem w Polsce

Codzienne picie piwa to norma? Najnowsze badania IBRIS ujawniają niepokojące wzorce spożycia alkoholu wśród Polaków. Co trzeci badany sięga po piwo przynajmniej raz w tygodniu, a co piąty uważa wypicie 2-3 piw dziennie za nadużywanie. Czy to już czas na zmiany? więcej04-12-2024, 09:03, Cezary Bunsecki, LifestyleFałszywi kupujący na OLX i SMS od firmy kurierskiej - nowa metoda oszustwa

Na osoby, chcące sprzedawać przedmioty na OLX, czyha niestety sporo zagrożeń, a największym z nich są fałszywi kupujący. Schemat oszustwa jest zwykle taki sam, jednak tym razem stara metoda zyskała dodatkowy, fałszywy element, który może niestety uśpić czujność i doprowadzić do utraty pieniędzy. więcej21-11-2024, 21:02, _, BezpieczeństwoKluczowe aspekty bezpieczeństwa wysyłki dokumentów mailem

Wysyłanie dokumentów mailem stało się naturalnym procesem w czasach rozwijającej się cyfryzacji oraz rosnącej roli Internetu, który jest niezbędnym narzędziem do pracy i rozrywki. To szybkie, wygodne i efektywne narzędzie, umożliwiające udostępnianie informacji zaledwie kilkoma kliknięciami. Za tym ułatwieniem kryją się jednak pewne istotne aspekty dotyczące bezpieczeństwa, które nie powinny być bagatelizowane. więcej05-09-2024, 11:11, Cezary Bunsecki,Rozwój funkcji Copilot+ na komputerach z nowymi procesorami

Microsoft ogłosił rozszerzenie wsparcia dla funkcji Copilot+ na komputerach wyposażonych w nowe procesory AMD Ryzen AI serii 300 i Intel Core Ultra serii 200V. To posunięcie ma na celu zwiększenie możliwości sztucznej inteligencji w systemie Windows 11. więcej05-09-2024, 10:03, Henryk Warecki, TechnologieDeepfake: Jak rozpoznać i chronić się przed fałszywymi treściami

Technologia deepfake, umożliwiająca tworzenie realistycznych, lecz fałszywych obrazów i dźwięków, stawia przed nami nowe wyzwania w zakresie bezpieczeństwa cyfrowego. Jakie zagrożenia niesie ze sobą deepfake i jak się przed nimi skutecznie bronić? więcej31-07-2024, 12:23, Cezary Bunsecki,Zagrożenia dla dzieci na platformie Discord: Poradnik dla rodziców

W dobie cyfryzacji, platformy społecznościowe stają się coraz popularniejsze wśród młodzieży. Discord, początkowo stworzony dla graczy, zyskuje na popularności wśród młodych użytkowników. Jednak wraz z rosnącym zainteresowaniem, pojawiają się również nowe zagrożenia dla najmłodszych internautów. więcej03-07-2024, 18:31, Cezary Bunsecki, BezpieczeństwoEKUZ czy polisa? Co wybrać na zagraniczne wakacje?

Znaczna część Polaków obawia się problemów zdrowotnych i bezpieczeństwa podczas urlopów, wynika z najnowszych badań. Mimo to mniej niż połowa decyduje się na zakup ubezpieczenia turystycznego. więcej26-06-2024, 12:05, Cezary Bunsecki, Lifestyle

Zobacz wszystkie tagi (Chmura Tagów)

- Czy uchwyty krawędziowe są bardziej praktyczne niż klasyczne uchwyty?

- Perfekcyjnie dobrana ilość detergentu przy każdym praniu dzięki technologii AutoDose od Electrolux

- Jak wybrać sklep BHP: poradnik zakupu odzieży i sprzętu

- Poradnik: Jak wybrać odpowiednią przyczepę dwuosiową do transportu?

- Kompleksowe wsparcie w optymalizacji procesów logistycznych dla Twojej firmy

- Operator logistyczny optymalizuje koszty w firmie

- Jaka szczotka do modelowania włosów będzie najlepsza dla Twojej fryzury?

- Jak weryfikować producentów suplementów diety w internecie

- Kompleksowy poradnik dla miłośników magnesów: jak wybrać idealny sklep z magnesami dla swoich potrzeb

- Czym są inwestycje alternatywne?

- Jak rozliczać zagraniczną delegację pracownika?

- Poradnik: Jak wybrać odpowiednie patchcordy do Twojej sieci komputerowej

- Praktyczny przewodnik po dostawie gazu: jak zapewnić bezpieczne i terminowe zaopatrzenie

- Znaczki pocztowe - hobby z historią i przyszłością

- Przewodnik po liniach rozlewniczych: jak wybrać i zoptymalizować urządzenia do pakowania płynów

- Jakie szambo betonowe wybrać na działkę rekreacyjną?

- Czy wiesz, ile warta jest Twoja złota biżuteria?

- Witaminy dla zdrowia włosów - co naprawdę działa?

- Elektronika z drugiego obiegu w Polsce - co realnie hamuje skalowanie refurbished i jak marki mogą odblokować popyt?

- Sporty wirtualne: Czym są i dlaczego zyskują na popularności?

Allegro Android Apple Chiny Facebook Firefox Google Kaspersky Lab Komisja Europejska Linux Microsoft Nokia Samsung Stany Zjednoczone Telekomunikacja Polska Twitter UE UKE USA Unia Europejska Urząd Komunikacji Elektronicznej Windows YouTube aplikacje aplikacje mobilne badania badanie bezpieczeństwo biznes cenzura cyberbezpieczeństwo dane osobowe e-commerce e-handel edukacja finanse gry iPad iPhone inwestycje komunikat firmy konferencje konkursy muzyka nols p2p patenty patronat DI phishing piractwo podatki podcasty policja politycy polityka praca prawa autorskie prawo prywatność przedsiębiorcy przegląd prasy przeglądarki przejęcia raporty reklama serwisy społecznościowe sklepy internetowe smartfony social media spam sprzedaż startupy sztuczna inteligencja tablety telefony komórkowe urządzenia przenośne wideo wyniki finansowe wyszukiwarki własność intelektualna

« strona główna - do góry ^

Stopka:

© 1998-2026 Dziennik Internautów Sp. z o.o.