Pharming - strategie ataku i sposoby obrony

Łatwe do przeprowadzenia ataki, takie jak phishing, można równie łatwo wykryć. Wystarczy odpowiednia edukacja klientów, której banki starają się nie zaniedbywać. Motywuje to cyberprzestępców do obmyślania bardziej skomplikowanych metod wyłudzania poufnych danych. Jedną z nich jest pharming, nazywany też zatruwaniem pamięci DNS (ang. DNS cache poisoning).

Aby przekierować internautę np. na sfałszowaną stronę logowania do konta bankowego, cyberprzestępcy nie muszą wysyłać mu żadnych wiadomości. Wystarczy, że zmienią adresy DNS na komputerze lub serwerze ofiary. Podstawowym zadaniem systemu nazw domenowych jest przekształcanie adresów stron znanych internautom na adresy zrozumiałe dla urządzeń tworzących sieć komputerową. Załóżmy, że użytkownik chce odwiedzić witrynę banku, z którego usług korzysta. W pasku adresu przeglądarki wpisze www.mojbank.pl. DNS zamieni tę nazwę na odpowiadający jej adres IP mający postać np. 147.89.37.122 (zob. Jak to działa? Czyli więcej o systemie DNS).

Aby przyspieszyć wymianę danych, wykorzystuje się pamięć podręczną (cache). Są w niej zapisywane odpowiedzi DNS dla odwiedzonych wcześniej witryn. Jeżeli cyberprzestępca zmodyfikuje te zapisy (zamiast 147.89.37.122 wprowadzi adres IP podrobionej strony, np. 205.35.67.153), to po wpisaniu przez użytkownika adresu www.mojbank.pl system nazw domenowych przekieruje go na spreparowaną witrynę. Cyberprzestępca dołoży oczywiście starań, żeby na pierwszy rzut oka nie różniła się ona od oryginalnej strony banku. Użytkownik nie zorientuje się wówczas, że został oszukany. Jeżeli zaloguje się na takiej stronie, wprowadzone przez niego dane (przede wszystkim identyfikator i hasło) trafią w ręce oszusta.

Strategie ataku

Istnieje kilka sposobów zatruwania pamięci DNS. Najbardziej rozpowszechniony polega na zarażeniu systemu ofiary odpowiednim koniem trojańskim. Kreatywność twórców szkodliwego oprogramowania zdaje się nie mieć granic – specjaliści z firmy McAfee obliczyli, że codziennie pojawia się około 55 tys. nowych złośliwych aplikacji (zob. McAfee: Ilość spamu ustabilizowała się, szkodniki nadal się mnożą). Nie brakuje wśród nich szkodników storzonych w celu modyfikowania ustawień DNS na zainfekowanym komputerze użytkownika. W wyniku ich działania zmianie ulega mapowanie nazw domen do konkretnych adresów IP. Użytkownik, jak w zaprezentowanym wyżej przykładzie, po wpisaniu adresu swego banku może znaleźć się na stronie, która będzie wierną kopią oryginalnej witryny. Zalogowanie się na niej będzie skutkować kradzieżą realnych środków zgromadzonych na jego koncie.

Inną metodą, nazywaną drive-by pharming, jest zagnieżdżanie w kodzie tworzonych przez cyberprzestępców stron skryptów pisanych w języku JavaScript. Odnośniki do tych witryn są publikowane w serwisach społecznościowych, takich jak Facebook czy Twitter. Oszuści starają się też wypozycjonować je w wynikach wyszukiwania, używając do tego celu aktualnych, wzbudzających zainteresowanie tematów. Jeżeli internauta nabierze się i odwiedzi którąś z nich, zaimplementowany na stronie skrypt zmieni ustawienia DNS na jego routerze lub w punkcie dostępu bezprzewodowego. Może do tego dojść, jeśli router nie będzie chroniony hasłem albo hasło okaże się łatwe do odgadnięcia (zob. Uwaga na nowy rodzaj ataku: drive-by pharming).

Stosunkowo najtrudniej jest zatruć pamięć podręczną na serwerze dostawcy internetu. Podobnie jak komputery użytkowników indywidualnych, zapisuje on w niej żądania DNS. Jeżeli cyberprzestępcy uda się je sfałszować, to przez pewien czas (nieprzekraczający zwykle kilku godzin) użytkownicy, którzy wpiszą w przeglądarce adres obranego za cel banku, zostaną przekierowani na podrobioną stronę. Umożliwi to pozyskanie dużej ilości poufnych danych za jednym zamachem. Na tego typu ataki narażeni są usługodawcy, którzy niesystematycznie aktualizują oprogramowanie zainstalowane na używanych urządzeniach. Przykładowo, w 2008 roku odkryto poważną lukę w protokole DNS. Według ekspertów sfałszowanie jednego cache’a z jej wykorzystaniem zajmuje tylko 10 sekund (zob. Dwa exploity na lukę w DNS gotowe).

Sposoby obrony

Przede wszystkim warto korzystać z usług zaufanego dostawcy internetu – stosowane przez niego zabezpieczenia są pierwszą linią obrony przed pharmingiem. Nie należy też samemu zaniedbywać regularnego aktualizowania programu antywirusowego i zapory ogniowej (firewalla), które utrudnią koniom trojańskim przeniknięcie do komputera. Kolejnym krokiem jest włączenie automatycznych aktualizacji systemu Windows, niezałatane dziury są bowiem często wykorzystywaną drogą infekcji. Nie należy również zapominać o uaktualnianiu przeglądarki i zainstalowanych w niej wtyczek (w szczególności Flasha i Javy – ich przestarzałe wersje są szczególnie podatne na ataki).

Nie mniej ważne jest upewnienie się, czy nasz router jest chroniony unikalnym, silnym hasłem (zob. Jak tworzyć silne hasła). Większość routerów jest dostarczana z domyślnym hasłem administratora łatwym do odgadnięcia dla cyberprzestępcy.

Przed zalogowaniem się do swego konta bankowego należy upewnić się, że w prawym dolnym rogu na pasku stanu albo w górnej części ekranu obok adresu widnieje symbol zamkniętej kłódki, a adres strony zaczyna się od https:// a nie http://. Podejrzany będzie fakt żądania jednorazowych haseł już przy logowaniu. Należy zachować szczególną ostrożność, jeśli witryna wygląda inaczej niż zwykle. Za każdym razem warto zweryfikować jej certyfikat bezpieczeństwa (wystarczy podwójne kliknięcie na symbol kłódki). Sprawdzić należy ważność certyfikatu oraz to, czy został on wystawiony na oryginalnego operatora danej strony.

Dobrym pomysłem może być także logowanie się do bankowego konta przy użyciu specjalnej płyty CD/DVD z zainstalowanym na niej systemem operacyjnym. W internecie znajdziemy kilka darmowych dystrybucji Live CD opartych na środowisku Linux. Korzystają one tylko z pamięci tymczasowej komputera, a nie z dysku twardego. Dzięki temu nawet najbardziej zainfekowany komputer staje się „czysty” na czas urochomienia alternatywnego systemu (zob. Bezpieczniejsza e-bankowość z Linuksem na LiveCD).

Więcej w tym temacie:

| Komentarze archiwalne |

|

|

|

|

|

|

|

|

|

NGT przełomem w metodach hodowlanych. Sprawdź, jaka jest podstawowa różnica pomiędzy GMO i NGT

Na temat rozwoju, przyszłości i znaczenia Nowych Technik Genomowych (NGT) dla polskiego i europejskiego rolnictwa rozmawiamy z dyrektorem Centrum Badawczego Nowych Technik Genomowych na Uniwersytecie Śląskim, dr hab. Markiem Marcem. więcej- Łazik Łukasiewicza wygrywa rundę zawodów DARPA w USA...

- Sztuczna inteligencja: ile tak naprawdę kosztuje wdrożenie AI i w jakiej branży sprawdza się najlepiej? - wywiad ze Stanislavem Rejtharem...

- CDA: jakie miliony nielegalnych filmów? Mamy 440 tys. plików, w tym 170 tys. zweryfikowanych...

Umowę z tymi serwisami zawrzesz "wyświetlając stronę". Uwaga na internetowe rankingi fryzjerów, kwiaciarni itd.

Czy można zawrzeć umowę z serwisem przez samo wyświetlenie strony? Pewien internetowy ranking kwiaciarni i fryzjerów ma regulamin narzucający takie zasady. Z tym serwisem można też zawrzeć usługę płatną, więc trzeba uważać. (W aktualizacji dodaliśmy stanowisko Vitri Group). więcej- Uwaga na Doladuj.eu. Zamiast doładowania dostaniesz... aktywację...

- Na infolinii morele.net nikt nic nie wie, czyli historia pewnej reklamacji...

- Kontrowersje wokół "Georgialików", czyli metoda "kopiuj-wklej" w praktyce...

Na co zwrócić uwagę wybierając kosiarkę spalinową?

Do uzyskania estetycznego, cieszącego oko trawnika niezbędna jest wydajna kosiarka. W większych ogródkach lub na działkach lepiej sprawdzi się model spalinowy od elektrycznego czy akumulatorowego. Wybór na rynku jest jednak na tyle duży, że samo określenie rodzaju napędu nie rozwiązuje problemu i nie jest jednoznaczną odpowiedzią na pytanie, jaką kosiarkę wybrać. Sprawdź, na jakie parametry należy zwrócić uwagę kupując kosiarkę spalinową. więcej- Nogi metalowe i ramki stalowe stosowane do produkcji mebli...

- Zabudowa busa dostawczego - zastosowania oraz możliwe przeróbki, czyli jak optymalnie wykorzystać przestrzeń ładowną...

- Jak skutecznie oszczędzać - sposoby...

Sklep straszy klienta pozwem za opinię. Jak napisać "bezpieczny" komentarz?

Pewien Czytelnik DI miał problemy z pewnym sklepem, wystawił negatywną opinię, a potem dostał zapowiedź pozwu od właściciela sklepu. Jak postępować, by uniknąć podobnej sytuacji? Wcale nie trzeba rezygnować z wystawienia negatywnej opinii, ale... więcej- Kłopotliwe zamówienie w Empiku...

- Parametry techniczne podane w tytule aukcji mają znaczenie [akt.]...

- Kupiłeś telewizor na firmę? Nie możesz odstąpić od umowy...

- Najczęstsze błędy w przestrzeganiu zasad BHP: jak ich unikać?

- Nowoczesne technologie w edukacji: podłogi interaktywne dla szkół podstawowych

- Jak prawidłowo przeprowadzić wycenę nieruchomości?

- Co to jest perlator do wody i dlaczego warto go używać?

- Zarządzanie - czy warto podjąć ten kierunek studiów?

- Trendy w modzie plus size: Co będzie modne w nadchodzących miesiącach?

- Codzienne ładowanie samochodu elektrycznego obniża poziom zadowolenia z jego użytkowania

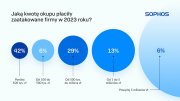

- Polskie firmy płacą nawet 5 milionów złotych okupu za odzyskanie danych

- Lifestyle i sztuczna inteligencja - trendy w twórczości internetowej

- Angielski biznesowy - klucz do zwiększenia swojej wartości na rynku pracy

- Zalety i wady domów szkieletowych w porównaniu do tradycyjnych metod budowy

- 4 korzyści z profesjonalnego zarządzania zasobami ludzkimi w firmie

- Elektroniczny obieg informacji w firmie - prezentacja rozwiązań i narzędzi na bezpłatnej konferencji EOIF GigaCon Summit 2024

- Na co zwrócić uwagę wybierając kosiarkę spalinową?

- Pistolety pneumatyczne i ASG: Hobby dla entuzjastów militariów

- Dlaczego warto wybierać soki naturalne od polskich producentów?

- Jak pielęgnować drzewka bonsai: Porady dla początkujących

- Jak urządzić stylowy i funkcjonalny salon? Poradnik wyboru mebli do salonu

- Twoje dane osobowe przekazane Rządowi Rzeczypospolitej Polskiej nie są już ważne - takie wiadomości rozsyłają teraz przestępcy

- Kancelaria frankowa w Gdańsku - skuteczność i profesjonalizm INLAW adwokaci

- Estetyczny oraz wytrzymały drapak dla kota a także inne akcesoria - warto stawiać na sprawdzone produkty

- Profesjonalna maszynka do mielenia mięsa: zwiększ komfort i przyspiesz pracę swojej kuchni

- Skuteczna ochrona przed osami i szerszeniami

- Jak wybrać tusz do drukarki?

- Probiotyki i synbiotyki dla dzieci - jak zadbać o zdrowie najmłodszych?

- Rejestracja i logowanie do Stawkibet: krótki przewodnik po rozpoczęciu gry

- Marzenia dzieci warte spełnienia - wyślij pociechę na obóz piłkarski i patrz, jak się rozwija!

- Stacja rozładunku Big Bag - jak działa?

- Alimenty po rozwodzie pomiędzy małżonkami - wszystko co musisz wiedzieć

- Obejmy do paneli ogrodzeniowych - jakie i ile kupić?

- Aktualne prognozy dla e-sportu na Ukrainie

- Kosmetyczka na wakacje - co zabrać na urlop?

- Filmy korporacyjne - czym są i dlaczego warto z nich korzystać?

- Top 5 strategii Opinie Google dla sukcesu biznesu

- Marihuana medyczna - lek czy mit?

- Monety bulionowe warte uwagi w 2024 roku

- Na co zwrócić uwagę przy wyborze polisy na życie?

- Jak wygodnie podróżować samochodem po Słowacji?

- Zaawansowane metody projektowania i optymalizacji konstrukcji stalowych przemysłowych

- Fotowoltaika - jak zacząć?

Pobieranie danych...

Pobieranie danych...