ataki

ChatGPT zaatakowany przez Anonymous Sudan i SkyNet

Grupy hakerskie Anonymous Sudan i SkyNet przeprowadziły cyberatak na OpenAI, giganta generatywnej sztucznej inteligencji, powodując zakłócenia w ChatGPT. Cyberatak przeprowadzony metodą DDoS, spowodował awarię usługi – ogłosił Anonymous Sudan na swoim kanale Telegram. więcej16-02-2024, 19:43, pressroom , BezpieczeństwoPonad 400-procentowy wzrost wykorzystania generatywnej sztucznej inteligencji wśród pracowników przedsiębiorstw i firm

10% pracowników przedsiębiorstw uzyskuje dostęp do co najmniej jednej aplikacji wykorzystującej generatywną sztuczną inteligencję (AI) każdego miesiąca, w porównaniu do zaledwie 2% rok temu. Wyniki te, opublikowane w ramach corocznego raportu Netskope Threat Labs na temat infrastruktury chmurowej i związanych z nią zagrożeń, podkreślają szybki wzrost liczby aplikacji generujących sztuczną inteligencję w przedsiębiorstwach, a także wynikające z tego zagrożenia dla bezpieczeństwa. więcej15-01-2024, 16:41, pressroom , BezpieczeństwoUżytkownicy macOS na celowników hakerów z Korei Północnej

Grupa BlueNoroff z Korei Północnej, znana z działalności cyberprzestępczej, zaatakowała systemy macOS nowym złośliwym oprogramowaniem ObjCShellz. Jakie są skutki tego ataku i jak się przed nim uchronić? więcej15-11-2023, 15:22, si, BezpieczeństwoKody QR sposobem na kradzież poufnych danych

Technologia kodów QR stała się powszechnie akceptowana i codziennie stosowana, dlatego jej wykorzystanie w celach oszustwa jest szczególnie niepokojące. Ponieważ ludzie coraz częściej korzystają z kodów QR, ataki mogą być skuteczniejsze. To sytuacja, która wymaga natychmiastowej edukacji użytkowników i nowych rozwiązań zabezpieczających. więcej26-10-2023, 20:54, kg, BezpieczeństwoPolski system wyborczy celem rosyjskich cyberataków w ostatnich dniach

Rosyjska grupa NoName057(16) zaatakowała w sobotę poprzedzającą dzień wyborów (15.10) kilka kluczowych polskich celów w kampanii DDoS. Celem ataków była strona internetowa rządowego systemu usług administracji publicznej – ePUAP, portal eWybory.eu oraz lokalne oddziały Krajowego Biura Wyborczego – poinformował Check Point Research. Atak nie mógł mieć wpływu wyniki wyborów i nie był skuteczny – podkreślają eksperci. więcej16-10-2023, 17:30, pressroom , BezpieczeństwoPolowanie na dane uczniów: 4 na 5 szkół pada ofiarą ataków ransomware

Przestępcy coraz większym zainteresowaniem darzą placówki edukacyjne. Nowy raport Sophos ujawnia alarmujące statystyki i pokazuje, jak szkoły i uczelnie mogą się zabezpieczyć. więcej01-09-2023, 16:37, kg, BezpieczeństwoAtaki typu Picture in Picture mogą oszukać filtry bezpieczeństwa

Przestępcy coraz częściej manipulują obrazami w celu ukrycia złośliwych linków, prowadząc przy tym skuteczne kampanie phishingowe omijające filtry bezpieczeństwa. Używając popularnych marek i ofert, takich jak karty podarunkowe czy programy lojalnościowe, przestępcy zwabiają ofiary do kliknięcia na zmodyfikowane obrazy, aby wyłudzić od nich poufne dane. więcej12-06-2023, 14:45, Krzysztof Gontarek, BezpieczeństwoBrowser In The Browser - groźny atak, o którym mało kto wie. Zobacz jak zminimalizować zagrożenie

Jeśli w trakcie logowania na stronie wyskoczyło ci nowe okno do wpisania loginu i hasła, uważaj – to może być atak Browser In The Browser (BITB). BITB może służyć np. do wyłudzenia danych firmowych. Choć niełatwo go wykryć, to istnieją metody na minimalizację zagrożenia. więcej08-12-2022, 16:53, _, BezpieczeństwoWyciekły dane osobowe i informacje o transakcjach części użytkowników Revoluta

Tysiące użytkowników usług finansowych Revolut mogło zostać ofiarami cyberataku, podczas którego ukradziono cenne pliki. Systemy firmowe instytucji finansowej, która oferuje nowoczesne usługi płatności P2P, wymiany walut oraz kryptowalut, zostały złamane przez cyberprzestępców. więcej20-09-2022, 14:45, pressroom , BezpieczeństwoJak sprawdzić, czy komputer został zhakowany i co zrobić, jeśli jesteśmy ofiarą cyberataku?

Do 2025 roku cyberprzestępczość będzie kosztować świat ok. 10,5 biliona dolarów rocznie. W dużej mierze sukces przestępców jest rezultatem błędów popełnianych przez użytkowników. Klikanie w podejrzane linki, pobieranie zainfekowanych załączników, brak aktualizacji krytycznego oprogramowania i nieużywanie uwierzytelniania dwuskładnikowego – oto kilka grzechów głównych popełnianych przez potencjalne ofiary. Co istotne, dotyczy to zarówno prywatnych użytkowników, jak i pracowników, narażających tym samym swoje firmy na straty. Wektorów ataków jest wiele, a skradzione dane to na czarnym rynku cenny towar. Ekspert cyberbezpieczeństwa firmy ESET radzi, jak rozpoznać, że nasz komputer zhakowano i jak poradzić sobie z nieproszonymi gośćmi. więcej19-08-2022, 14:40, _, BezpieczeństwoMarriott zhakowany: wyciek 20 GB danych

Marriott International, największa na świecie międzynarodowa sieć luksusowych hoteli, padła ofiarą cyberataku. Hakerzy stojący za incydentem przyznali, że hotelowy gigant posiada bardzo słabe systemy bezpieczeństwa IT. więcej12-07-2022, 09:10, _, BezpieczeństwoUwaga na zmasowany atak spamerów podszywających się pod LinkedIn i Reddit

W ciągu ostatniego tygodnia spamerzy zaatakowali miliony skrzynek pocztowych, podszywając się pod serwisy LinkedIn i Reddit, poinformowali badacze Bitdefender Antispam Lab. więcej23-02-2022, 11:41, pressroom , BezpieczeństwoKolejny atak na OpenSea doprowadził do kradzieży milionów dolarów w NFT

W zeszłym tygodniu cyberprzestępcy wykradli użytkownikom OpenSea setki niewymienialnych tokenów (NFT) na kwotę ponad 1,7 mln dolarów. Hakerzy wykorzystali odbywający się od kilku dni proces migracji kontraktów, którego ideą było zajęcie się istniejącymi nieaktywnymi wykazami starych NFT więcej22-02-2022, 14:22, pressroom , BezpieczeństwoPięć szczególnie znaczących w 2022 roku rodzajów cyberataków

Cyberprzestępcy w 2022 roku nie zwalniają tempa, a firmom i użytkownikom prywatnym na pewno nie będzie łatwiej bronić się przed ich działalnością niż w ubiegłym roku. Analitycy z FortiGuard Labs firmy Fortinet wskazują pięć nowych rodzajów ataków, na które trzeba będzie szczególnie uważać. więcej18-02-2022, 12:49, pressroom , BezpieczeństwoCyberprzestępcy zaatakowali krajowy system dystrybucji paliw w Niemczech

Skuteczny atak ransomware na dwie spółki zależne Marquard & Bahls - niemieckiej firmy operującej na rynku dostaw paliw - zmusił czołowych dystrybutorów paliw w Niemczech do wstrzymania działań. Cyberatak spowodował, że największa krajowa sieć dystrybucyjna Aral, musiała zaopatrywać część swoich stacji benzynowych (233 na 2300) z alternatywnych źródeł. W ataku ucierpiała również firma Shell, która poinformowała, że w efekcie cyberataku przekierowuje dostawy ropy do innych magazynów. więcej04-02-2022, 13:20, pressroom , BezpieczeństwoW Polsce cyberprzestępcy atakują głównie bankowość i sektor rządowo-wojskowy

Cyberataki stanowią coraz poważniejszy problem dla firm, administracji i organizacji pożytku publicznego. W zeszłym roku odnotowano aż 50-proc. wzrost liczby cotygodniowych ataków hakerskich, a ich szczyt przypadł na grudzień, kiedy to została ujawniona luka Log4j. Choć najczęściej atakowanymi są sieci korporacyjne z Afryki, regionu Azji i Pacyfiku oraz Ameryki Łacińskiej, to najwyższy przyrost złośliwych kampanii hakerskich zauważono w Europie. więcej11-01-2022, 09:12, _, BezpieczeństwoRobinhood zaatakowany. Wyciekły dane ok 5 mln użytkowników

Popularna aplikacja inwestycyjna Robinhood doświadczyła naruszenia bezpieczeństwa w zeszłym tygodniu. Z informacji opublikowanych przez usługodawcę wynika, że napastnicy uzyskali dostęp do adresów e-mail około pięciu milionów osób, a także imiona i nazwiska innej grupy liczącej około dwa miliony osób. Przestępcy zażądali od firmy zapłaty okupu. więcej13-11-2021, 08:14, _, BezpieczeństwoKolejne próby wyłudzeń danych z wykorzystaniem marki Poczty Polskiej

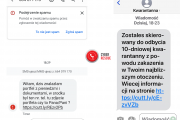

Najnowsze działania cyberprzestępców ukierunkowane są na próby wyłudzenia wrażliwych danych poprzez wysyłkę wiadomości z informacją o zawirusowanych urządzeniach, lub z wykorzystaniem tzw. metody „na kupującego”. Akcje wymierzone są zarówno w klientów, jak i pracowników Poczty. więcej28-09-2021, 15:27, pressroom , BezpieczeństwoUwaga na kolejne SMS-owe ataki - na kwarantannę i znaleziony portfel

Nowe ataki SMS-owe zachęcają ofiary do zainstalowania złośliwego oprogramowania. W pierwszym ataku przestępcy informują odbiorców o rzekomym skierowaniu na 10-dniową kwarantannę. W drugim podszywają się pod rzekomego znalazcę naszego portfela z pieniędzmi i dokumentami. więcej24-09-2021, 12:34, kg, BezpieczeństwoUwaga na atak vishingowy - konsultant informuje o konieczności odbioru notebooka lub ekspresu do kawy

Ataków vishingowych jest coraz więcej. W ostatnim czasie mogli się o tym przekonać ci, którzy otrzymywali telefony od rzekomych pracowników banku ING lub firmy Tauron. Coraz częściej jednak po drugiej stronie słuchawki znajduje się komputer, który wykorzystuje nagrane kwestie, aby móc manipulować ofiarami w celu wyłudzenia danych osobowych. więcej03-09-2021, 11:32, _, Bezpieczeństwo

Zobacz wszystkie tagi (Chmura Tagów)

- Diagnostyka komputerowa maszyn budowlanych - na czym polega?

- Jak rozpoznać i unikać zawodowych dłużników w biznesie?

- 6 pomysłów na lekkostrawne śniadanie do pracy

- Jaki pług obrotowy wybrać? Porównanie maszyn

- Jak nowoczesne systemy wentylacyjne wpływają na zdrowie mieszkańców

- Innowacyjne trendy w rozrywce online: odkrywanie wpływu Wazdana

- TP-Link VIGI VMS - kompleksowe narzędzie do zarządzania systemem CCTV

- HUAWEI nova 12 - polski debiut 3 modeli smartfonów

- Profesjonalna naprawa skrzyń automatycznych - kiedy i jak się za to zabrać?

- Szybka gotówka online - kiedy warto z niej skorzystać?

- Jak kasyna online promują zdrowe środowisko do gry

- Kurs pierwszej pomocy w Krakowie

- Niezapomniane wakacje w Dubaju

- Sankcja kredytu darmowego - jak skorzystać?

- Nowoczesne rozwiązania w przestrzeni pracy: kontenery biurowe

- Unieważnienie umowy frankowej - co to jest i jak można go dokonać?

- Zanurz się w rozrywce: krótki przewodnik po Apple TV 4K

- Odkrywamy cuda pożyczek 0 oprocentowania

- Sztuczna inteligencja w Wazamba casino - jak to działa?

- Zewnętrzne dyski Samsung T9 i Samsung T7 Shield nagrodzone iF DESIGN AWARD 2024

Allegro Android Apple Chiny Facebook Firefox Google Kaspersky Lab Komisja Europejska Linux Microsoft Nokia Samsung Stany Zjednoczone Telekomunikacja Polska Twitter UE UKE USA Unia Europejska Urząd Komunikacji Elektronicznej Windows YouTube aplikacje aplikacje mobilne badania bezpieczeństwo biznes cenzura cyberbezpieczeństwo dane osobowe e-commerce e-handel edukacja filmy gry iPad iPhone inwestycje komunikat firmy konferencje konkursy muzyka nols p2p patenty patronat DI phishing piractwo podatki podcasty policja politycy polityka porady praca prawa autorskie prawo prywatność przedsiębiorcy przegląd prasy przeglądarki przejęcia raporty reklama serwisy społecznościowe sklepy internetowe smartfony social media spam sprzedaż startupy tablety telefony komórkowe urządzenia przenośne wideo wyniki finansowe wyroki wyszukiwarki własność intelektualna

« strona główna - do góry ^

Stopka

Publikacje

Nasze serwisy

© 1998-2024 Dziennik Internautów Sp. z o.o. Wszelkie prawa zastrzeżone.