Przestępcy coraz częściej manipulują obrazami w celu ukrycia złośliwych linków, prowadząc przy tym skuteczne kampanie phishingowe omijające filtry bezpieczeństwa. Używając popularnych marek i ofert, takich jak karty podarunkowe czy programy lojalnościowe, przestępcy zwabiają ofiary do kliknięcia na zmodyfikowane obrazy, aby wyłudzić od nich poufne dane.

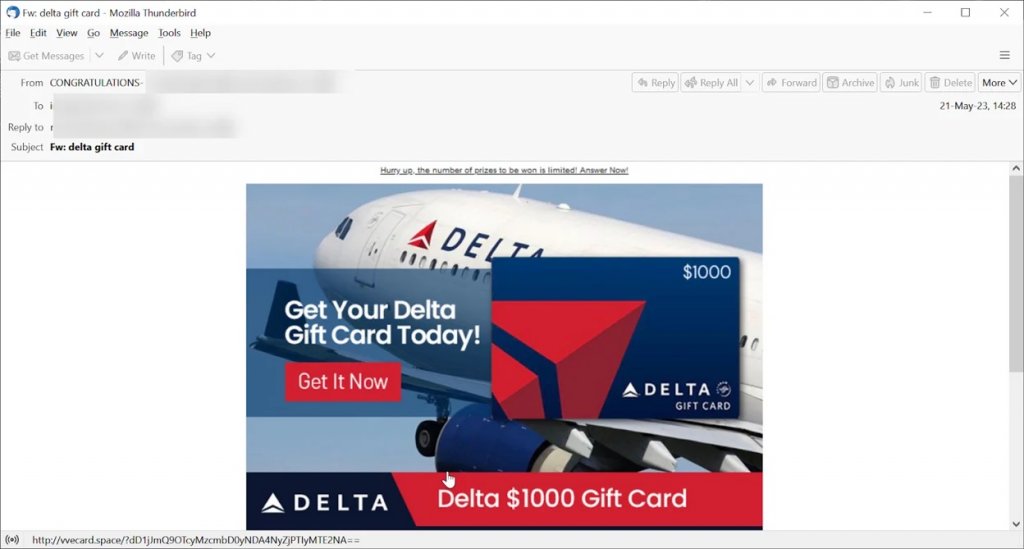

Przykład ataku PiP: wiadomości podszywającej się pod ofertę linii Delta z marketingowym obrazkiem, do którego podpięto złośliwy link

Cyberprzestępcy są coraz bardziej innowacyjni w swoim podejściu do ataków phishingowych, a systemy bezpieczeństwa mają problem z nadążeniem za nimi. Aktualizując stare taktyki za pomocą nowych narzędzi, jak sztuczna inteligencja, czynią phishing bardziej przekonującym i niebezpiecznym dla większej liczby potencjalnych ofiar.

Nowa forma ataku Picture in Picture

Atak typu "Picture in Picture" (PiP) polega na umieszczaniu złośliwych linków w atrakcyjnych, marketingowych obrazach przez cyberprzestępców. Przestępcy łączą zdjęcia, na przykład prezentujące karty podarunkowe lub programy lojalnościowe popularnych marek, z złośliwymi adresami URL. Kiedy użytkownik kliknie na obraz, zostaje przekierowany do niebezpiecznej strony, co może prowadzić do kradzieży danych czy strat finansowych.

Fałszywki te są prawie nie do odróżnienia od legalnych wersji wiadomości. Natomiast wykorzystanie generatywnej sztucznej inteligencji (takiej jak ChatGPT) do wspomagania taktyki zaciemniania ataków phishingowych opartych na obrazach tylko utrudni ich wykrycie choćby filtrom adresów URL. Jak podkreślają eksperci Check Point nie należy ataków PiP mylić ze steganografią, która koduje złośliwe ładunki na poziomie piksela w obrazie i jest stosunkowo bardziej skomplikowaną techniką.

Według Jeremy'ego Fuchsa, badacza i analityka cyberbezpieczeństwa w firmie Check Point Software, technika "Picture in Picture" (PiP, z ang. obraz w obrazie) jest stosunkowo prosta, ale skuteczna, a zarazem trudna do wykrycia dla wielu systemów bezpieczeństwa. Potencjalnymi konsekwencjami ataku mogą być straty finansowe i utrata danych.

Często hakerzy z radością łączą plik, obraz lub kod QR z czymś złośliwym. Konsekwencje kliknięcia w łącze lub skanowania kodów można poznać używając OCR do konwersji obrazów na tekst lub analizując kody QR i dekodując je. Jednak wiele usług bezpieczeństwa nie potrafi tego dokonać. Łącząc socjotechnikę z zaciemnianiem, haker może zaprezentować użytkownikom końcowym coś bardzo kuszącego, co zachęca do podjęcia działania. Jednocześnie, jeśli użytkownik najedzie kursorem na obraz, link URL okaże się niepowiązany ze sfałszowana marka – tłumaczy Jeremy Fuchs. Tak właśnie wyglądały kampanie PiP wykryte przez analityków Check Pointa, które podszywały się pod linie lotnicze Delta oraz amerykańską sieć sklepów detalicznych Kohl’s.

Jak się chronić przeciwko atakom Picture in Picture?

By przeciwdziałać technice PiP, użytkownicy internetu powinni przyzwyczaić się do dokładnego sprawdzania adresów URL i przeglądania pełnego łącza przed kliknięciem. Firma Check Point radzi także inwestowanie w systemy ochrony adresów URL oraz oprogramowanie antyphishingowe oparte na sztucznej inteligencji.

Najważniejszym elementem ochrony wydaje się być jednak edukacja - im więcej wiedzy posiada użytkownik internetu na temat różnych technik ataków, tym bezpieczniej będzie mógł korzystać z zasobów internetu.

Foto: azerbaijan_stockers na Freepik

Źródło: materiał prasowy Check Point

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.