botnety

Atak na francuską telewizję. Botnet Beebone zlikwidowany. Przegląd wydarzeń dot. e-bezpieczeństwa - 10.04.2015

Z dzisiejszego przeglądu dowiecie się m.in. o tym, jak islamistom udało się wyłączyć transmisję kanałów telewizyjnych, jaka polska giełda bitcoinów została okradziona, dlaczego należy pospieszyć się z łataniem systemu OS X, jak poprawić swoje bezpieczeństwo na Facebooku i wiele więcej. więcej10-04-2015, 09:18, Anna Wasilewska-Śpioch, BezpieczeństwoNastępcy Pobieraczka nadal oszukują. Europol krytykuje szyfrowanie. Przegląd wydarzeń dot. e-bezpieczeństwa - 30.03.2015

Z dzisiejszego przeglądu dowiecie się m.in. jakich serwisów należy wystrzegać się w polskiej sieci, jak zadbać o bezpieczeństwo strony postawionej na WordPressie i wiele więcej. Obok ciekawych studiów przypadku możecie dziś przeczytać także parę artykułów technicznych. więcej30-03-2015, 09:54, Anna Wasilewska-Śpioch, Bezpieczeństwo9 botnetów, które wyrządziły najwięcej szkód

Pod koniec lutego informowaliśmy w Dzienniku Internautów o próbie zamknięcia botnetu Ramnit, który zdołał zainfekować ponad 3 mln komputerów na całym świecie. To dużo czy mało? Eksperci ESET przedstawiają 9 największych sieci komputerów zombie ostatnich lat. więcej16-03-2015, 19:23, Karolina Janeczko, Dagma, BezpieczeństwoBoty i botnety - czym są, co robią, jak się przed nimi bronić?

Bot to zautomatyzowany program do wykonywania różnych czynności w internecie. Może to być sprawdzanie stanu usługi, kontrola użytkowników w różnych narzędziach internetowych, np. IRC, jak również wirtualny przeciwnik w grach. Technologia „sztucznej inteligencji”, która jest ściśle związana z botami, może zostać użyta również przez przestępców. więcej09-02-2015, 17:12, Olek Pawlak,Shellshock, czyli nie jedna luka, tylko... sześć

W komentarzach pod moim artykułem o Shellshocku jeden z Czytelników napisał, że testował basha w sposób proponowany przez ekspertów z firmy Red Hat i nie otrzymał komunikatu o błędzie. Czy to znaczy, że podatność go nie dotyczy? Ktoś odpisał, że niekoniecznie i niestety miał rację - istnieje więcej błędów z tej serii. Przyjrzyjmy się im po kolei. więcej16-10-2014, 13:13, Anna Wasilewska-Śpioch, BezpieczeństwoOnion - nowy typ ransomware, który wykorzystuje sieć Tor

Przed nową generacją szkodliwych programów szyfrujących dane użytkowników w celu wymuszenia od nich okupu za przywrócenie normalnego funkcjonowania komputera ostrzegają eksperci z Kaspersky Lab. więcej31-07-2014, 14:47, Redakcja , BezpieczeństwoUżytkownicy Allegro i Booking.com znów zagrożeni

Mimo rosnącej świadomości użytkowników nadal za pomocą prostych, dostępnych w internecie narzędzi można stworzyć kampanię, która odniesie sukces. Najnowszym przykładem tego typu działań jest atak na użytkowników Allegro i Booking.com. więcej29-06-2014, 10:23, Anna Wasilewska-Śpioch, BezpieczeństwoUżywasz Orbit Downloadera? Lepiej odinstaluj

Eksperci z firmy ESET wykryli w popularnym menedżerze pobierania plików nietypową zawartość - kod, który pozwala przestępcom użyć danego komputera do realizacji ataku DDoS. więcej24-08-2013, 13:58, Anna Wasilewska-Śpioch, BezpieczeństwoNASK rozwiązał umowę z rejestratorem szkodliwych domen

Spośród 641 domen zarejestrowanych za pośrednictwem firmy Domain Silver tylko jedna była nieszkodliwa. Nic dziwnego, że zespół CERT Polska postanowił przejąć te domeny, a NASK wypowiedział firmie umowę. więcej02-08-2013, 10:27, Anna Wasilewska-Śpioch, BezpieczeństwoHackerzy do więzienia! Europarlament za ostrym karaniem cyberprzestępców

Do dwóch lat więzienia będzie groziło osobom, które bezprawnie uzyskają dostęp do systemu informatycznego lub... tworzą narzędzia do tego celu - zdecydował Parlament Europejski. Choć dyrektywa uzyskała zdecydowane poparcie, nie można powiedzieć, aby nie była kontrowersyjna. więcej05-07-2013, 09:16, Marcin Maj, PieniądzeBotnet Citadel miał chrapkę na pieniądze polskich internautów

CERT opublikował raport dotyczący przejęcia kontroli nad trzema domenami, których używano do zarządzania jedną z instancji Citadela. Botnet służył do wyłudzania pieniędzy z kont bankowych za pomocą fałszywych komunikatów o rzekomo błędnie zaksięgowanym przelewie. więcej16-04-2013, 09:47, Anna Wasilewska-Śpioch, BezpieczeństwoArmia komputerów-zombie generujących Bitcoiny

To nie sen nawiedzonego informatyka, który dowiedział się o wzrastającym kursie wirtualnej waluty, tylko realne zagrożenie, przed którym ostrzega Kaspersky Lab. więcej09-04-2013, 12:36, Anna Wasilewska-Śpioch, BezpieczeństwoSprawdź, czy stać Cię na własną sieć komputerów-zombie

Wiele usług dostępnych na hakerskich forach można kupić za sumę nieprzekraczającą 50 dolarów. Czy taka kwota wystarczy do zalania kogoś spamem lub zhakowania jego skrzynki pocztowej? więcej13-11-2012, 23:38, Anna Wasilewska-Śpioch, BezpieczeństwoAktualizacja: Atak wymierzony w użytkowników Allegro i nie tylko

Wykorzystując wizerunek Allegro i firmy Kaspersky Lab, spamerzy wabią internautów na strony ze szkodliwym oprogramowaniem. Od Czytelnika otrzymaliśmy kopie otrzymanych wiadomości. Zobacz, czego się wystrzegać. W aktualizacji podajemy informacje na temat skuteczności tego ataku. więcej26-09-2012, 22:03, Anna Wasilewska-Śpioch, BezpieczeństwoPolska zagłębiem zdalnie kontrolowanych komputerów

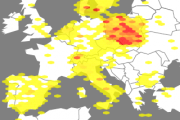

Takie wnioski zdają się wypływać z 17. wydania "Raportu o zagrożeniach bezpieczeństwa w internecie" firmy Symantec. Polska stanęła na podium, zajmując trzecie miejsce w regionie EMEA pod względem ilości komputerów-zombie. więcej10-05-2012, 12:38, Anna Wasilewska-Śpioch, BezpieczeństwoZamknięcie botnetu pokrzyżowało plany spamerów

Polska odnotowała znaczny spadek na liście największych źródeł spamu - z 9 na 18 miejsce - do czego przyczyniło się znacznie zamknięcie botnetu Hlux/Kelihos, w naszym kraju działało bowiem 29 tys. należących do niego komputerów zombie. więcej30-04-2012, 08:41, aws, BezpieczeństwoW lipcu zainfekowane komputery stracą połączenie z siecią

Komputery zarażone koniem trojańskim DNS Changer 8 marca miały utracić dostęp do internetu - wszystko za sprawą wyłączenia przez FBI zastępczych serwerów DNS. Tuż przed tą datą okazało się, że DNS Changerem zainfekowanych jest tak wiele maszyn, że pozbawienie ich dostępu do sieci mogłoby wywołać spore zamieszanie. Dlatego przesunięto termin wyłączenia zastępczych serwerów na 9 lipca. więcej29-04-2012, 12:36, aws, BezpieczeństwoDrugi botnet Hlux/Kelihos zamknięty

Eksperci z Kaspersky Lab we współpracy z CrowdStrike Intelligence Team i członkami grupy Honeynet Project powstrzymali drugi botnet Hlux (znany również jako Kelihos). Ogromna ilość zainfekowanych komputerów wykorzystywanych przez cyberprzestępców działała w Polsce. więcej29-03-2012, 13:38, aws, BezpieczeństwoPolska w czołówce pod względem liczby komputerów zombie

Najdłuższy atak DDoS zarejestrowany przez Kaspersky Lab w drugiej połowie 2011 r. był aktywny przez 80 dni, a czas trwania średniego ataku to 9,5 godziny. Polska uplasowała się na 6 miejscu w rankingu krajów, gdzie działa najwięcej aktywnych komputerów zombie wykorzystywanych podczas takich ataków. więcej28-03-2012, 08:50, aws, BezpieczeństwoAnatomia cyberprzestępczych syndykatów, cz. 3

Oto trzecia część trzyczęściowej serii "Anatomia cyberprzestępczych syndykatów", nakreślonej przez Dereka Manky'ego, starszego stratega ds. bezpieczeństwa w firmie Fortinet. Część pierwsza dotyczyła podstawowej struktury i hierarchii cyberprzestępczego syndykatu. Część druga poświęcona była analizie krajobrazu zagrożeń i akcjom, które pozwoliły unieszkodliwić kilka dużych botnetów. W niniejszej części przyjrzymy się konkretnym zagrożeniom, przed jakimi stoją organizacje, i przedstawimy narzędzia, które można zastosować do walki z nimi. więcej03-03-2012, 12:45, Stefanie Hoffman, Fortinet, Bezpieczeństwo

Zobacz wszystkie tagi (Chmura Tagów)

- Zakupy spożywcze online - wygodne zakupy z dostawą do domu

- Jak chronić pupila przed kleszczami bez agresywnej chemii? Sprawdzamy naturalne alternatywy

- Telematyka i IoT w zarządzaniu flotą: jak nowoczesne systemy monitoringu zmieniają logistykę

- Bezpieczeństwo pracy z laserem - standardy, zabezpieczenia, praktyczne wskazówki

- Praca tymczasowa w Niemczech - na czym polega i dla kogo jest najlepsza?

- Jak szybko rozwinąć profil na instagramie w 2026? Kup followersów dzięki Zboostowani.com i zwiększ swoje zasięgi!

- Rola partnera w ciąży: Jak być wsparciem, a nie tylko obserwatorem?

- E-commerce i sezonowość: jak wielkanocne kolekcje koszulek damskich napędzają sprzedaż online?

- Mobilne badania medyczne jako benefit pracowniczy - co realnie zyskuje firma?

- Jak wybrać bezpieczny i uczciwy szybki skup nieruchomości?

- Jak prawidłowo wykazać i ustalić kwotę alimentów na dziecko?

- Jak świadomie wybierać kosmetyki do pielęgnacji?

- Alkohol w środowisku biznesowym - presja, networking i ukryte ryzyko

- Czy uchwyty krawędziowe są bardziej praktyczne niż klasyczne uchwyty?

- Perfekcyjnie dobrana ilość detergentu przy każdym praniu dzięki technologii AutoDose od Electrolux

- Jak wybrać sklep BHP: poradnik zakupu odzieży i sprzętu

- Poradnik: Jak wybrać odpowiednią przyczepę dwuosiową do transportu?

- Kompleksowe wsparcie w optymalizacji procesów logistycznych dla Twojej firmy

- Operator logistyczny optymalizuje koszty w firmie

- Jaka szczotka do modelowania włosów będzie najlepsza dla Twojej fryzury?

Allegro Android Apple Chiny Facebook Firefox Google Kaspersky Lab Komisja Europejska Linux Microsoft Nokia Samsung Stany Zjednoczone Telekomunikacja Polska Twitter UE UKE USA Unia Europejska Urząd Komunikacji Elektronicznej Windows YouTube aplikacje aplikacje mobilne badania badanie bezpieczeństwo biznes cenzura cyberbezpieczeństwo dane osobowe e-commerce e-handel edukacja finanse gry iPad iPhone inwestycje komunikat firmy konferencje konkursy muzyka nols p2p patenty patronat DI phishing piractwo podatki podcasty policja politycy polityka praca prawa autorskie prawo prywatność przedsiębiorcy przegląd prasy przeglądarki przejęcia raporty reklama serwisy społecznościowe sklepy internetowe smartfony social media spam sprzedaż startupy sztuczna inteligencja tablety telefony komórkowe urządzenia przenośne wideo wyniki finansowe wyszukiwarki własność intelektualna

« strona główna - do góry ^

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.