CERT opublikował raport dotyczący przejęcia kontroli nad trzema domenami, których używano do zarządzania jedną z instancji Citadela. Botnet służył do wyłudzania pieniędzy z kont bankowych za pomocą fałszywych komunikatów o rzekomo błędnie zaksięgowanym przelewie.

Słyszeliście pewnie o koniu trojańskim noszącym nazwę Zeus. Zidentyfikowano go w 2007 roku, cztery lata później kod źródłowy szkodnika wyciekł do sieci. Od tego czasu na jego bazie powstało wiele różnych mutacji, jedną z nich jest właśnie Citadel.

W lutym 2013 roku Naukowa i Akademicka Sieć Komputerowa (NASK) we współpracy z zespołem CERT Polska przejęła trzy domeny z końcówką .pl służące do zarządzania instancją Citadela oznaczoną jako plitfi. Były to: infocyber.pl, secblog.pl oraz online-security.pl. Opublikowany wczoraj raport przedstawia sposób działania botnetu i statystyki dotyczące połączeń do serwerów C&C.

Polska na czele

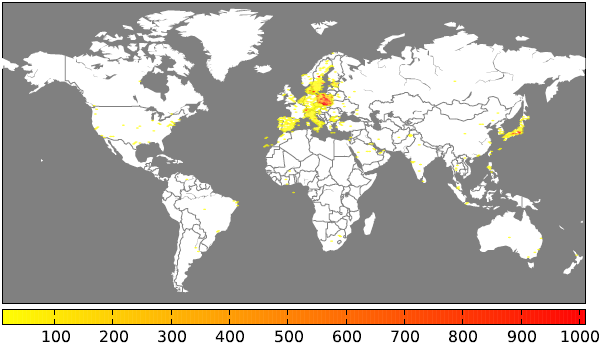

W badanym przez specjalistów okresie z botnetem łączyło się 11 730 maszyn działających pod kontrolą różnych wersji systemu Windows (spośród nich aż 53% stanowił Windows 7). Najwięcej połączeń zaobserwowano z adresów IP pochodzących z Polski - prawie 78%. Na kolejnych miejscach uplasowały się Japonia i Szwecja. Poniżej można zobaczyć rozmieszczenie geograficzne zainfekowanych adresów IP na świecie:

Na uwagę zasługuje fakt, że Citadel korzystał z mechanizmu serwerów proxy, aby ukryć prawdziwe serwery C&C.

Sposób działania

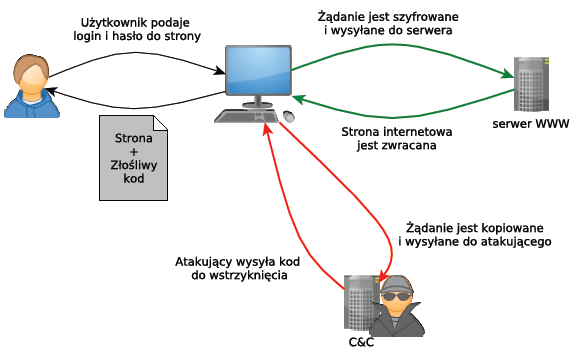

Zasadniczym celem twórców botnetu było bez wątpienia wyłudzanie pieniędzy od nieświadomych podstępu internautów. Po zainfekowaniu komputera trojan wstrzykiwał się do wszystkich procesów działających w systemie operacyjnym, włączając w to proces przeglądarki internetowej, aby kontrolować informacje, jakie docierają do użytkownika i móc je przechwytywać (atak typu man-in-the-browser). Na zamieszczonym niżej rysunku widać schemat takiego ataku:

Twórcy Citadela wyposażyli go w możliwość wstrzykiwania złośliwego kodu do stron internetowych. Pozwoliło to na podszywanie się pod bankowe serwisy transakcyjne celem przekonania ich użytkowników do przekazania pieniędzy na konto związane z przestępcami. Najczęściej stosowanym trickiem było wyświetlanie komunikatu informującego, że na koncie ofiary zaksięgowano błędny przelew. Komunikat zobowiązywał użytkownika do zwrotu przelanej przez pomyłkę kwoty i groził sankcjami w przypadku odmowy.

W całym okresie monitorowania specjaliści zidentyfikowali skrypty atakujące klientów 13 polskich instytucji finansowych oraz co najmniej kilku zagranicznych. W raporcie niestety nie podano, w jakie konkretnie banki celował botnet.

Pełny raport można znaleźć w dziale „Raporty” na stronie zespołu CERT Polska oraz poniżej.

Raport Citadel Plitfi PL by di24pl

Czytaj także: Parszywa Dwunastka najbardziej uciążliwych zagrożeń ostatnich lat

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.