ataki

Kolejne próby wyłudzeń danych z wykorzystaniem marki Poczty Polskiej

Najnowsze działania cyberprzestępców ukierunkowane są na próby wyłudzenia wrażliwych danych poprzez wysyłkę wiadomości z informacją o zawirusowanych urządzeniach, lub z wykorzystaniem tzw. metody „na kupującego”. Akcje wymierzone są zarówno w klientów, jak i pracowników Poczty. więcej28-09-2021, 15:27, pressroom , BezpieczeństwoUwaga na kolejne SMS-owe ataki - na kwarantannę i znaleziony portfel

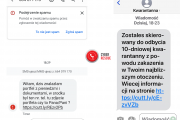

Nowe ataki SMS-owe zachęcają ofiary do zainstalowania złośliwego oprogramowania. W pierwszym ataku przestępcy informują odbiorców o rzekomym skierowaniu na 10-dniową kwarantannę. W drugim podszywają się pod rzekomego znalazcę naszego portfela z pieniędzmi i dokumentami. więcej24-09-2021, 12:34, kg, BezpieczeństwoUwaga na atak vishingowy - konsultant informuje o konieczności odbioru notebooka lub ekspresu do kawy

Ataków vishingowych jest coraz więcej. W ostatnim czasie mogli się o tym przekonać ci, którzy otrzymywali telefony od rzekomych pracowników banku ING lub firmy Tauron. Coraz częściej jednak po drugiej stronie słuchawki znajduje się komputer, który wykorzystuje nagrane kwestie, aby móc manipulować ofiarami w celu wyłudzenia danych osobowych. więcej03-09-2021, 11:32, _, BezpieczeństwoTrzy najczęstsze scenariusze ataków na firmowe skrzynki e-mail

Ataki na biznesowe skrzynki e-mail (ang. Business E-mail Compromise, BEC) wymagają od cyberprzestępców znacznych zasobów i przygotowań, które mogą trwać od kilku tygodni do miesięcy. Jeden udany atak może jednak dać im ogromne korzyści, a firmom przynieść milionowe straty. Tylko w okresie od maja do lipca 2021 r. zablokowano ponad 9,5 tysiąca tego typu działań - informuje firma Kaspersky. więcej02-09-2021, 12:28, pressroom , BezpieczeństwoCyberprzestępcy mogą sprzedawać przepustowość sieci bez wiedzy ofiary

Platformy umożliwiające dzielenie się ruchem sieciowym zwane „proxyware”, takie jak Honeygain, IPRoyal Pawns, Nanowire, Peer2Profit czy PacketStream są coraz częściej wykorzystywane przez cyberprzestępców do zarabiania na atakach. Uzyskany nielegalnie dostęp do sieci pozwala cyberprzestępcom zatrzeć ślady prowadzące do źródeł ataków. Wszelkie działania prowadzone z wykorzystaniem skradzionej przepustowości są ukryte pod adresem IP ofiary. więcej02-09-2021, 15:08, pressroom , BezpieczeństwoJak wyłudzają pieniądze w sieci - 3 techniki cyberprzestępców w 2021

Dziś używając sieci i aplikacji, znajdujemy się w przeróżnych miejscach - cyberprzestępcy od razu wykorzystali tę sytuację. Strach przed pandemią stworzył okazję do ataków socjotechnicznych, które w coraz większym stopniu koncentrowały się na wyłudzeniach. więcej17-08-2021, 14:29, _, BezpieczeństwoNowe zagrożenie dla użytkowników WhatsApp - można zawiesić konto za pomocą numeru telefonu

Użytkownicy popularnego komunikatora WhatsApp powinni być czujni wobec perspektywy nowych ataków. Tym razem przestępcy mogą zawiesić dowolne konto, używając wyłącznie numeru powiązanego z nim telefonu. więcej16-04-2021, 13:58, pressroom , BezpieczeństwoNa LinkedIn trwa atak 'more_eggs'. Uwaga na załączniki z nazwą stanowiska!

Trwa właśnie atak phishingowy na użytkowników LinkedIn. Jego celem jest zainfekowanie komputera ofiary trojanem i backdoorem o nazwie „more_eggs”. Ofiara otrzymuje spreparowaną wiadomość e-mail, zawierającej załącznik w postaci pliku ZIP. Nazwa pliku jest identyczna z nazwą stanowiska pracy, jakie zajmuje ofiara. więcej07-04-2021, 14:00, _, BezpieczeństwoCyberprzestępcy manipulowali rządami wybranych państw w sprawie zamówień szczepionek na COVID-19

Podczas gdy świat ściga się z czasem, by zaszczepić jak najwięcej obywateli, cyberprzestępcy atakują ze zdwojoną siłą łańcuchy dostaw chcąc opóźnić dostęp do szczepionek, ukraść cenne dane i osiągnąć ogromne zyski. W konsekwencji dezinformacji o procesie zatwierdzania szczepionek przez Europejską Agencję Leków (EMA), niektóre państwa zaczęły poszukiwania alternatywnych źródeł. W ostatnich tygodniach Węgry i Słowacja podjęły decyzję o złamaniu europejskiego porozumienia w sprawie wspólnych zamówień. Teraz o pozaeuropejskich dostawcach szczepionek głośno zaczynają mówić rządy Czech i Polski. więcej15-03-2021, 16:06, _, Bezpieczeństwo100 tys. polskich użytkowników komputerów atakowanych codziennie przez znanego trojana

Nawet 100 tys. użytkowników dziennie było atakowanych przez kampanię spamową dystrybuującą trojana Emotet – twierdzą eksperci Check Point Research. Ich zdaniem za sprawą świątecznych ataków hakerskich trojan ponownie znalazł się na szczycie listy najczęściej wykorzystywanego malware’u. Tymczasem polską sieć poza Emotetem nękają również trojan bankowy Dridex oraz malware Rig EK. Nasz kraj pod względem cyberbezpieczeństwa ulokował się dopiero na 26 miejscu w Europie. więcej11-01-2021, 13:53, pressroom , BezpieczeństwoZdalni pracownicy narażeni na ataki vishingowe. Przestępcy dzwonią do ofiar. Przypadki również w Polsce

Pracownicy zdalni narażeni są na „ataki vishingowe” – ostrzega Check Point Research. Hakerzy zbierają informacje o firmach i ich pracownikach z portalu LinkedIn, po czym starają się wyłudzić dane lub dostęp do prywatnych kont, podszywając się w rozmowach telefonicznych pod innych pracowników firmy, w szczególności działów prawnych, HR czy finansowych. Tego typu praktyki cyberprzestępcze doświadczyły również polskie firmy. Ocenia się, że co tydzień dochodzi do ponad 370 ataków na polskie firmy. więcej21-11-2020, 18:01, pressroom , BezpieczeństwoOd 100 zł za dostęp do zhackowanej sieci

Na hakerskich forach pojawia się coraz więcej ofert sprzedaży dostępu do zinfiltrowanych przez cyberprzestępców sieci. Dzięki tego typu usługom także przestępcy z gorzej rozwiniętym zapleczem technicznym mogą dokonać skutecznego ataku przeciw wybranej organizacji. więcej16-10-2020, 14:36, pressroom , BezpieczeństwoHakerzy zaatakowali ponad milion stron bazujących na platformie WordPress

Hakerzy pod koniec maja przeprowadzili zmasowane ataki na serwisy internetowe wykorzystujące CMS Wordpress. Napastnicy próbowali wykraść pliki konfiguracyjne oraz informacje potrzebne do logowania do baz danych. więcej11-06-2020, 12:38, pressroom , BezpieczeństwoOnePlus znów na celowniku przestępców

Po raz kolejny skutecznie zaatakowano witrynę chińskiego producenta telefonów OnePlus. Firma poinformowała o możliwości naruszenia danych. Napastnicy posłużyli się złośliwym skryptem na stronie płatniczej, który miał przeglądać informacje z kart wprowadzanych przez użytkowników witryny. więcej26-11-2019, 12:33, jug, BezpieczeństwoUwaga, ataki na telefony z iOS są coraz częstsze!

Jak wynika z analizy bezpieczeństwa urządzeń mobilnych wykonanej przez badaczy bezpieczeństwa z ESET, rośnie liczba wykrytych zagrożeń, atakujących systemy z iOS. Jednocześnie spada odsetek złośliwych programów skierowanych do użytkowników systemu Android. więcej13-09-2019, 11:41, jr, BezpieczeństwoWłamali się do firmy przez drukarkę

Każde urządzenie znajdujące się w firmie niezależnie od tego, czy jest to zamek na kartę magnetyczną, inteligentny włącznik światła czy bezprzewodowa drukarka, może stać się furtką dla cyberprzestępcy. Testy pokazały, że aż 5 na 10 popularnych sprzętów IoT ma dziury w systemach bezpieczeństwa. więcej05-07-2019, 19:55, Nika, BezpieczeństwoGroźna lawina ataków DDoS

W pierwszych trzech miesiącach 2019 r. liczba ataków DDoS wzrosła o 84% w porównaniu z ostatnim kwartałem ubiegłego roku. Wyraźny wzrost odnotowano w szczególności pod względem liczby ataków trwających ponad godzinę. więcej21-05-2019, 19:51, Nika, BezpieczeństwoPrognoza cyberzagrożeń na 2019 rok

W przyszłym roku cyberprzestępcy w coraz większym stopniu będą skupiać się na internecie rzeczy, chmurze, przemysłowych systemach sterowania i konsumentach, co zaznaczają twórcy raportu, pt. "Mapping the Future: Dealing with Pervasive and Persistent Threats". Możemy się też spodziewać wzmożonych ataków na konsumentów i ewoluujące środowiska technologiczne przedsiębiorstw. więcej12-12-2018, 23:58, Nika, BezpieczeństwoJak sektor MŚP może bronić się przed cyberatakami?

Dzisiejszy krajobraz cyberbezpieczeństwa powoduje sytuację, w której na ataki narażone są wszystkie organizacje, bez względu na ich rozmiar czy branżę, w której działają. W tym przypadku eksperci podają 5 przykładów na to jak cyberprzestępcy mogą zaatakować małe i średnie firmy oraz radzą jak się przed nimi obronić. więcej24-10-2018, 23:10, Nika, Bezpieczeństwo3 metody jak ktoś może włamać ci się na konto na Facebooku

Ataki hackerskie na portalach społecznościowych zdarzają się coraz częściej. Większość użytkowników Facebooka nie zdaje sobie nawet sprawy z tego, że ktoś może uzyskać nieograniczony dostęp do ich prywatnych rozmów, zdjęć, danych osobowych znajomych oraz szeregu innych, wrażliwych informacji, które może wykorzystać na wiele różnych sposobów. Social Media stają się dla nas drugą rzeczywistością, więc warto zatroszczyć się o bezpieczeństwo swojego profilu, niezależnie od tego, czy prowadzimy je, jako osoba prywatna, czy firma. więcej12-10-2018, 16:36, Komunikat firmy, Bezpieczeństwo

Zobacz wszystkie tagi (Chmura Tagów)

- Czym są inwestycje alternatywne?

- Jak rozliczać zagraniczną delegację pracownika?

- Poradnik: Jak wybrać odpowiednie patchcordy do Twojej sieci komputerowej

- Praktyczny przewodnik po dostawie gazu: jak zapewnić bezpieczne i terminowe zaopatrzenie

- Znaczki pocztowe - hobby z historią i przyszłością

- Przewodnik po liniach rozlewniczych: jak wybrać i zoptymalizować urządzenia do pakowania płynów

- Jakie szambo betonowe wybrać na działkę rekreacyjną?

- Czy wiesz, ile warta jest Twoja złota biżuteria?

- Witaminy dla zdrowia włosów - co naprawdę działa?

- Elektronika z drugiego obiegu w Polsce - co realnie hamuje skalowanie refurbished i jak marki mogą odblokować popyt?

- Sporty wirtualne: Czym są i dlaczego zyskują na popularności?

- Jak czytać składy naturalnych olejów i ekstraktów roślinnych

- Czy warto kupić na początku roku samochód z wyprzedaży rocznika poprzedniego?

- Sushi nad Odrą: dlaczego Wrocław stał się polskim centrum japońskich trendów foodowych

- Tiny house i domy modułowe. Jak wygląda nowoczesne budowanie bez chaosu i kompromisów?

- Twoi klienci mają już dość firmowych długopisów. Dlaczego w 2026 roku relacje buduje się smakiem, a nie gadżetem?

- Gimbal do aparatu: Zbędny gadżet czy fundament nowoczesnego wideo?

- Analiza rynku talentów menedżerskich - jak ją prowadzą firmy Executive Search?

- BricsCAD vs AutoCAD - realne różnice, których nie widać w tabelkach

- Zakłady wzajemne w Polsce - podstawowe informacje

Allegro Android Apple Chiny Facebook Firefox Google Kaspersky Lab Komisja Europejska Linux Microsoft Nokia Samsung Stany Zjednoczone Telekomunikacja Polska Twitter UE UKE USA Unia Europejska Urząd Komunikacji Elektronicznej Windows YouTube aplikacje aplikacje mobilne badania badanie bezpieczeństwo biznes cenzura cyberbezpieczeństwo dane osobowe e-commerce e-handel edukacja finanse gry iPad iPhone inwestycje komunikat firmy konferencje konkursy muzyka nols p2p patenty patronat DI phishing piractwo podatki podcasty policja politycy polityka praca prawa autorskie prawo prywatność przedsiębiorcy przegląd prasy przeglądarki przejęcia raporty reklama serwisy społecznościowe sklepy internetowe smartfony social media spam sprzedaż startupy sztuczna inteligencja tablety telefony komórkowe urządzenia przenośne wideo wyniki finansowe wyszukiwarki własność intelektualna

« strona główna - do góry ^

Stopka:

© 1998-2026 Dziennik Internautów Sp. z o.o.