Praktycznie każda strona WWW może okazać się zainfekowana, a użytkownicy mający na swoich komputerach dziurawe programy mogą łatwo paść ofiarą przestępców - przekonuje Kaspersky Lab. Sprawdź, które aplikacje są obecnie najbardziej podatne na ataki.

Jak wynika z raportu na temat aktywności zagrożeń w III kwartale 2012 r., luki w Javie są wykorzystywane w ponad połowie wszystkich ataków online. Exploity dla Javy mogą mieć charakter wieloplatformowy, a ona sama jest aktualizowana na żądanie, co zdaniem ekspertów zwiększa „okres życia” luk. Bywa i tak, że łatając jedną dziurę, Oracle otwiera kolejną. Jak się zabezpieczyć? Propozycja wyłączenia Javy spotkała się z ostrą krytyką naszych Czytelników, przygotowaliśmy więc alternatywne rozwiązanie - zob. Ujarzmiamy Javę w różnych przeglądarkach na Windowsie.

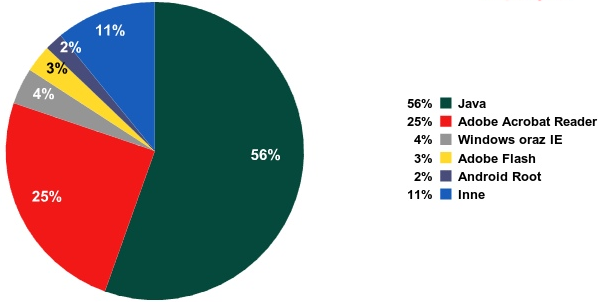

Aplikacje posiadające luki wykorzystywane przez exploity, III kwartał 2012 r. Źródło: Kaspersky Lab

Jak widać na wykresie, drugie miejsce zajmują ataki przeprowadzane za pośrednictwem Adobe Readera. Według ekspertów popularność exploitów dla tego programu stopniowo się zmniejsza, dwa tygodnie temu informowaliśmy jednak w di24.pl o nowej luce zero-day. Wykorzystując ją, można obejść tzw. piaskownicę - odizolowane środowisko, w którym ze względów bezpieczeństwa są uruchamiane pliki pochodzące z nieznanych/niezaufanych źródeł. W tym przypadku najlepszym rozwiązaniem jest skorzystanie z innego czytnika. Godne polecenia są Foxit Reader, PDF-XChange Viewer, Nitro PDF oraz Sumatra PDF.

Nieoczekiwany spadek produktów Microsoftu

Dopiero na trzecim miejscu, z udziałem zaledwie 4%, znajdziemy oprogramowanie korporacji z Redmond. W badanym kwartale twórcy exploitów wykorzystywali przede wszystkim luki w module pomocy i obsługi technicznej Windowsa, a także w przeglądarce Internet Explorer. Zainstalowaliście już wydane w ubiegłym tygodniu aktualizacje? Mamy wśród nich poprawki właśnie dla IE oraz - co niektórych zdziwiło - dla Windowsa 8 (zob. Ledwo się pojawił, a już wymaga łatania. Wbrew pozorom to dobra wiadomość).

Produktom Microsoftu po piętach depcze Adobe Flash Player (3% wszystkich ataków). Pierwszą piątkę zamykają exploity wykorzystujące urządzenia działające pod kontrolą systemu Android. Ich głównym celem jest przeprowadzenie „rootowania” smartfonów i tabletów, aby nadać każdej aplikacji - oryginalnej lub szkodliwej - pełny dostęp do pamięci i funkcji urządzenia. Używasz Androida? Sprawdź, która wersja jest najchętniej atakowana przez mobilne szkodniki.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.