Początki cyberszpiegowskiej kampanii - znanej jako Crouching Yeti oraz Energetic Bear - sięgają 2010 r., ale codziennie atakowane są nowe ofiary. Do organizacji atakowanych w Polsce należą uniwersytety, jednostki administracyjne oraz centra danych.

Najwięcej zidentyfikowanych ofiar kampanii Energetic Bear (albo Crouching Yeti) należy do sektorów: przemysłowego/maszynowego, produkcyjnego, farmaceutycznego, budowlanego, edukacyjnego oraz IT. Łączna liczba znanych ofiar wynosi ponad 2800 na całym świecie, spośród których badacze z Kaspersky Lab zdołali zidentyfikować 101 organizacji.

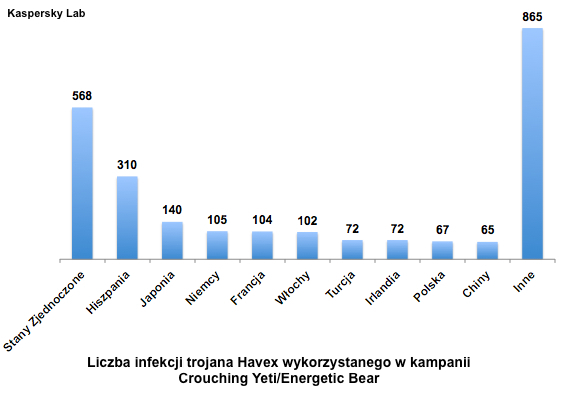

Zaatakowane organizacje są zlokalizowane głównie w Stanach Zjednoczonych, Hiszpanii i Japonii, jednak wiele z nich znajduje się również w Niemczech, Francji, we Włoszech, Turcji, Irlandii, Polsce oraz Chinach. Do organizacji atakowanych w Polsce należą uniwersytety, jednostki administracyjne oraz centra danych. Biorąc pod uwagę charakter zidentyfikowanych ofiar, najgroźniejszym skutkiem kampanii jest ujawnienie poufnych informacji, takich jak tajemnice handlowe oraz know-how.

Szkodliwe narzędzia z wieloma dodatkowymi modułami

Według ekspertów Crouching Yeti nie jest wysoce zaawansowaną kampanią. Osoby atakujące nie stosują np. żadnych metod wykorzystujących nieznane jeszcze luki w zabezpieczeniach (tzw. exploity zero-day), a jedynie powszechnie używane techniki ataków.

Dotychczas znaleziono dowody na istnienie pięciu rodzajów szkodliwych narzędzi służących do „wyciągania” cennych informacji z zainfekowanych systemów, z których najczęściej wykorzystywany jest trojan Havex. Łącznie badacze z Kaspersky Lab wykryli 27 różnych wersji tego szkodnika oraz kilka dodatkowych modułów, w tym narzędzia służące do gromadzenia danych z przemysłowych systemów kontroli.

W celach związanych z kontrolą trojan Havex oraz inne szkodliwe narzędzia wykorzystywane przez Crouching Yeti łączą się z dużą siecią zhakowanych stron internetowych. Strony te przechowują informacje o ofiarach oraz dostarczają polecenia zainfekowanym systemom wraz z dodatkowymi modułami szkodliwego oprogramowania.

Lista możliwych do pobrania modułów zawiera narzędzia do kradzieży haseł i kontaktów Outlooka oraz przechwytywania zrzutów ekranu, jak również moduły służące do wyszukiwania i kradzieży określonych typów plików: dokumentów tekstowych, arkuszy kalkulacyjnych, baz danych, plików PDF, dysków wirtualnych, plików chronionych hasłem, kluczy bezpieczeństwa PGP itd.

Sam trojan Havex posiada dwa specyficzne moduły, których celem jest gromadzenie i przesyłanie do osoby atakującej danych z określonych przemysłowych środowisk IT.

- Moduł skanera OPC ma zbierać szczegółowe dane o serwerach OPC działających w sieci lokalnej. Takie serwery są zwykle wykorzystywane tam, gdzie działa wiele przemysłowych systemów automatyzacji.

- Drugim modułem jest narzędzie do skanowania, które analizuje sieć lokalną, wyszukuje wszystkie komputery nadsłuchujące na portach związanych z oprogramowaniem OPC/SCADA i próbuje połączyć się z takimi maszynami w celu zidentyfikowania wersji działającego oprogramowania.

Tajemnicze pochodzenie

Badacze z Kaspersky Lab zaobserwowali kilka funkcji, które mogą wskazywać na kraj pochodzenia przestępców stojących za tą kampanią. W szczególności przeprowadzili analizę sygnatury czasowej 154 plików i doszli do wniosku, że większość próbek zostało skompilowanych między 4:00 a 14:00 czasu polskiego, co może wskazywać na praktycznie każde państwo w Europie oraz Europie Wschodniej.

Ciągi obecne w analizowanym szkodliwym oprogramowaniu zostały napisane w języku angielskim, jednak da się zauważyć, że angielski nie jest językiem rodzimym twórców kampanii. W przeciwieństwie do kilku wcześniejszych badaczy tego zagrożenia, specjaliści z Kaspersky Lab nie potwierdzili rosyjskiego pochodzenia szkodnika. Znaleźli za to tropy językowe wskazujące na osoby francusko- i szwedzkojęzyczne.

Szczegółowy raport dotyczący badania kampanii Crouching Yeti/Energetic Bear dostępny jest w języku angielskim na stronie firmy Kaspersky Lab.

Czytaj także: Tajemnice cyberszpiegowskiej kampanii Epic Turla

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.