Gdy w marcu br. pojawiły się pierwsze informacje o operacji cyberszpiegowskiej Turla, zwanej także Uroburos, nie było jasne, w jaki sposób dochodzi do infekcji ofiar. Badania ekspertów z Kaspersky Lab dotyczące operacji Epic (inaczej Epiccosplay) ujawniają, że może ona być projektem pobocznym powiązanym z Turlą.

Projekt Epic Turla jest wykorzystany do atakowania wielu celów przynajmniej od 2012 r., jednak największa aktywność cyberprzestępców została odnotowana w okresie styczeń-luty 2014 r. Ostatni atak zaobserwowany przez ekspertów z Kaspersky Lab miał miejsce 17 lipca.

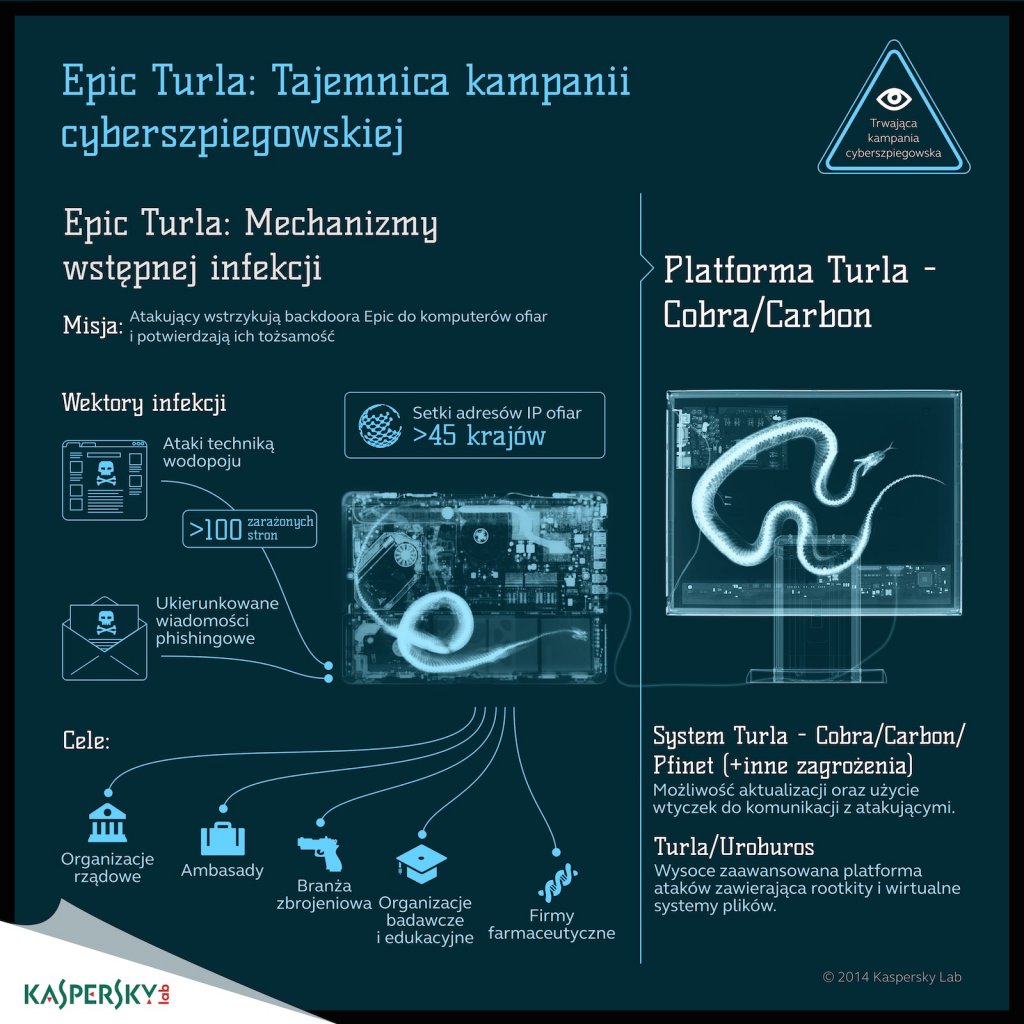

Kampania jest skierowana przeciwko takim celom, jak jednostki rządowe (w tym ministerstwa spraw wewnętrznych, ministerstwa spraw zagranicznych, ministerstwa handlu oraz agencje wywiadowcze), ambasady, placówki badawcze i edukacyjne, a także firmy z branży zbrojeniowej i farmaceutycznej.

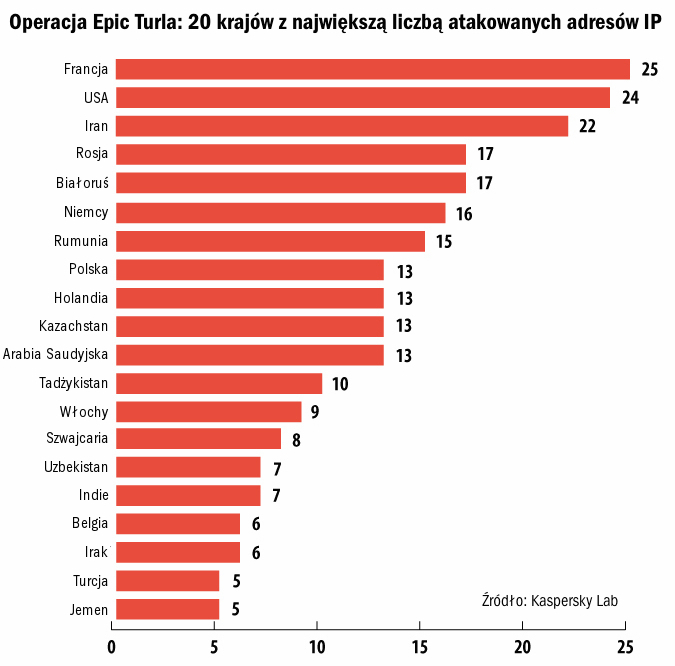

Większość ofiar zlokalizowana jest na Bliskim Wschodzie oraz w Europie, jednak badacze zaobserwowali działania związane z omawianym atakiem także w innych regionach, m.in. w Stanach Zjednoczonych i Rosji. Łącznie eksperci wykryli 500 unikatowych adresów IP ofiar z ponad 45 krajów. W Polsce atakowanych było 13 unikatowych adresów IP.

Metody ataków

Osoby stojące za operacją Epic Turla wykorzystują exploity zero-day (szkodliwe programy infekujące za pośrednictwem luk, dla których nie istnieją jeszcze łaty bezpieczeństwa), socjotechnikę oraz tzw. metodę wodopoju (infekowanie popularnych stron WWW, które z założenia przyciągają dużą uwagę).

Gdy dojdzie do infekcji, backdoor Epic natychmiast podejmuje próbę łączenia się z serwerem kontrolowanym przez cyberprzestępców i wysyła pakiet informacji o ofierze. Dotychczas nie zaobserwowano modułu szkodnika, który pozwalałby mu przetrwać ponowne uruchomienie komputera - po restarcie maszyny szkodliwy program przestaje być aktywny. Cyberprzestępcy mogą jednak użyć serwera kontroli, by dodać taki moduł w każdej chwili.

Atakujący otrzymują podsumowanie informacji o systemie ofiary i w oparciu o te dane dostarczają pakiet plików zawierających serię poleceń do wykonania na różnych folderach, ustawieniach sieciowych itd. Aktywują też funkcję przechwytywania znaków wprowadzanych z klawiatury, moduł służący do kompresowania plików w formacie RAR oraz kilka standardowych narzędzi Microsoftu (np. DNS Query).

Powiązania między szkodnikami

Cyberprzestępcy używają szkodliwego programu Epic do instalacji zaawansowanego backdoora znanego jako Cobra/Carbon oraz Pfinet. Po jakimś czasie idą o krok dalej, aktualizując konfigurację backdoora o zestaw informacji na temat własnych serwerów kontroli. Taka wymiana danych może wskazywać na istnienie powiązania między twórcami obu zagrożeń.

- Sugeruje to, że mamy do czynienia z wieloetapową infekcją, która rozpoczyna się od modułu Epic Turla wykonującego wstępną pracę i identyfikującego potencjalne ofiary. Jeżeli dany użytkownik jest interesujący dla cyberprzestępców, jego system jest uaktualniany do pełnego systemu Turla Carbon - komentuje Costin Raiu, dyrektor Globalnego Zespołu ds. Badań i Analiz w Kaspersky Lab.

Dalsze badania wykazały, że mogą istnieć kolejne połączenia omawianej kampanii z innymi - w lutym br. eksperci z Kaspersky Lab analizowali cyberprzestępczą akcję MiniDuke, gdzie wykorzystywano te same elementy kodu, które zastosował zespół stojący za operacją Epic Turla.

Więcej informacji można znaleźć w serwisie SecureList prowadzonym przez Kaspersky Lab (zob. The Epic Turla Operation).

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.