Rządowy Zespół Reagowania na Incydenty Komputerowe CERT.GOV.PL opublikował analizę ataków przeprowadzonych pod szyldem sprzeciwu wobec ACTA na witryny administracji państwowej w dniach 21-25 stycznia 2012 roku.

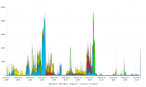

Przeprowadzona na podstawie logów analiza źródeł ataków wykazała 81-proc. udział adresów IP z terenu Polski. Eksperci CERT.GOV.PL zastrzegli jednak w swoim raporcie, że specyfika protokołu TCP/IP sprawia, iż nie można bezpośrednio łączyć źródła pochodzenia pakietów z rzeczywistą lokalizacją zleceniodawcy ataku.

Czytaj także: Atak Anonymous czy pospolite ruszenie przeciw ACTA?

Analiza nie uwzględnia przeprowadzonych w tym samym czasie ataków innego typu, związanych z podmianą zawartości niektórych stron w domenie .gov.pl i pozyskaniem poufnych danych, o których pisaliśmy w DI - zob. Polish Underground zhackowało strony premiera oraz Anonymous ujawniają hasła i psują Sikorskiemu stronę.

Z pełnym raportem można zapoznać się w serwisie CERT.GOV.PL (plik PDF, 6 stron). W najbliższym czasie ma zostać opublikowana również analiza ataków DDoS na infrastrukturę Ministerstwa Kultury i Dziedzictwa Narodowego.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.