Ponad 250 tys. treści rozsianych po około 6 tys. domenach jest odwiedzana przez boty należące do grupy odpowiedzialnej za największą malwersację w reklamie internetowej. Według wstępnych ustaleń White Ops, firmy która wykryła działanie botnetu, reklamodawcy mogli ponieść straty sięgające 180 mln dolarów.

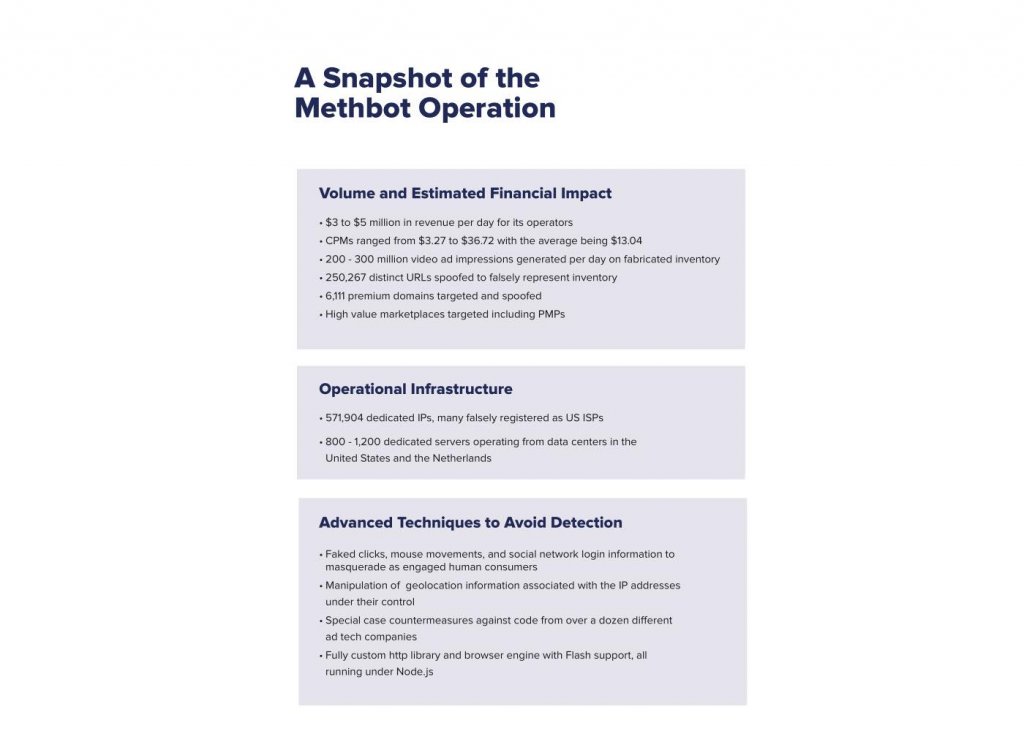

Sieć która zarabia dla swoich twórców od 3 do 5 mln dolarów dziennie, jest zjawiskiem, które nie było spotkane do tej pory w takie skali. Większość wykrywanych do tej pory botnetów, zajmowała się rozsiewaniem złośliwego oprogramowania za pomocą reklam, rozsyłania spamu lub prowadzania kampanii phishingowych. Jednak sytuacja, w której przestępcy kreują skomplikowane roboty tworzące sztuczny ruch, za który otrzymują legalnie pieniądze od reklamodawców, wydaję się pójściem o kilka kroków dalej (patrz White Ops: The Methbot Operation).

Raport, dotyczący Methbot, przywołuje poprzedniego rekordzistę w tym fachu, ZeroAcces, który potencjalnie mógł zarabiać dla swoich twórców 900 tys. dolarów dziennie. Jednak schemat działania dotyczył malwersacji przy oglądaniu wszystkich treści wideo oraz kopaniu Bitcoinów. Na samych reklamach, inny botnet Chameleon, był wstanie zarobić około 200 tys. dolarów.

Wszelkie ślady prowadzą do Rosji

Według White Ops, za działania botnetu Methbot, odpowiedzialna jest grupa AFT13, znajdująca się na terenie Federacji Rosyjskiej. Michael Tiffany, szef firmy twierdzi w rozmowie z CNBC, że za działalność hakerów nie jest odpowiedzialny Kreml, który może najwyżej działać za jego cichym przyzwoleniem. Cyberprzestępcy swoje serwery ulokowali głównie w Stanach Zjednoczonych, kilka z nich miało swoje miejsce w Holandii, a jeden z adresów IP wskazanych przez White Ops wskazywał na Luksemburg.

Z danych udostępnionych przez firmę można wyróżnić kilka lokalizacji – Waszyngton, Florydę, Delaware, Wirginię, Teksas, Minnesotę, Illinois oraz Massachusetts. Według informacji przekazanych na stronie, część adresów IP Methbot mogło znajdować się nawet na terenach dużych instytucji finansowych. Jak podkreśla White Ops, duża część z 570 tys. dedykowanych adresów była rejestrowana jako dostawca usług internetowych. Prawdopodobnie dla wytłumaczenia, dlaczego tak duży ruch sieciowy przez nie przechodził. Nie wiadomo czy wszystkie adresy były odpowiedzialne za działanie botnetu, czy tylko stanowiły punkty przekierowania ruchu.

Za udawanie człowieka najlepiej płacą

Co tak naprawdę robił bot reklamowy? Odwiedzał strony internetowy, klikał w reklamy, udawał ruchy wskaźnikiem myszy oraz angażował się w kampanie, gdzie potrzebne były dane z mediów społecznościowych. Właśnie z tego powodu, że działania reklamowe wskazywały na zaangażowanego odbiorcę, najlepiej opłacanego przez reklamodawców, przestępcy mogli uzyskać tak dobre wyniki z reklam. Obecnie za tysiąc obejrzeń przez takich użytkowników można uzyskać kwoty wahające się od 3,27 do 36,72 dolarów, w przypadku tego botnetu. Średnio mogło to generować około 13,04 dolara. Wydaję się to niewiele, sieć jednak potrafiła generować ruch od 200 mln do 300 mln akcji dziennie.

Najciekawsze jest jednak to, że sam robot buszował także po jednych z najpopularniejszych domen sieciowych. Wśród adresów spotkamy Facebooka, Google, iTunes, Amazon czy portal Wikia. Pojawiał się także na zagranicznych i polskich portalach informacyjnych, takich jak ABC, BBC, CBS, Forbes, NBC, Interia, Onet, Times, Washington Post, Wirtualna Polska, a nawet mocno podupadłe w ostatnim czasie Yahoo. To tylko część z ponad 6 tys. domen, które odwiedzał botnet. White Ops znalazło ślady jego działalności także na stronie Daimlera, ESPN, NHL, francuskiego oddziału Orange czy operatora telekomunikacyjnego Verizon oraz wielu innych.

|

Zobacz także: Black Hat Python. Język Python dla hakerów i pentesterówJeżeli bezpieczeństwo systemów to Twoja pasja, to trafiłeś na doskonałą książkę! Sięgnij po nią i przekonaj się, jak szybko stworzyć w języku Python skrypt tropiący pakiety w systemach Windows i Linux, przeprowadzający atak ARP cache poisoning lub korzystający z biblioteki urllib2. Sporo uwagi zostało tu poświęcone tworzeniu koni trojańskich oraz budowaniu rozszerzeń dla narzędzia Burp.* |

Co ciekawe wśród domen nie pojawiają się żadne z pierwszej 20 najpopularniejszych stron o treściach pornograficznych. Może to oznaczać, że wszystkie strony, na których można było spotkać reklamy oglądane przez bota, były zupełnie normalnymi stronami, odwiedzanymi przez miliony ludzi. W adresach, które odwiedzał botnet pojawia się większość popularnych serwisów społecznościowych, oprócz wymienionych wyżej, także Instagram i Tagged.

Trudno przewidzieć, jaki wpływ na rynek reklamy mogło mieć działanie bonetu. Jeżeli agencji FBI, która współpracuję z White Ops, uda się powstrzymać jego działania, reklamodawcy mogą odczuć ulgę, że ich reklamy są oglądane przez prawdziwe osoby. Niewykluczone, że niektóre agencje reklamowe mogą nawet odnotować straty w zarobkach, jaki do tej pory był generowany przez botnet. Być może skłoni ich to do zastanowienia się nad lepszym i bezpieczniejszym angażowaniem swoich klientów w reklamy.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.