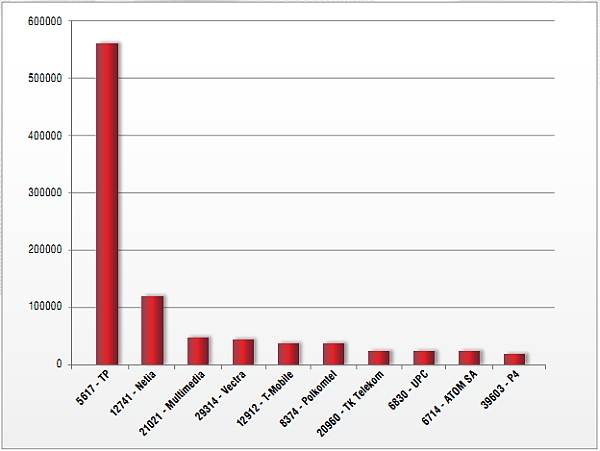

Lista dziesięciu najmocniej zainfekowanych sieci, sporządzona przez CERT Polska, odzwierciedla w dużej mierze zestawienie operatorów pod względem liczby obsługiwanych użytkowników.

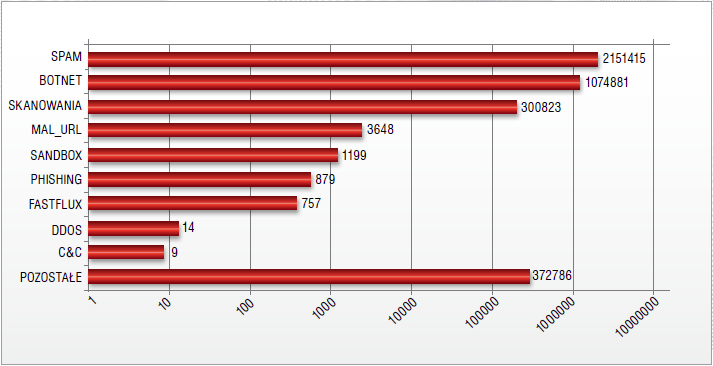

Świeżo opublikowany raport półroczny jest pierwszym w historii CERT Polska – dotychczas zespół przygotowywał tylko roczne analizy tego typu. Od stycznia do czerwca 2011 roku odnotowano 3 906 441 zgłoszeń, większość z nich dotyczyła rozsyłania spamu i innej działalności botnetów (co obrazuje poniższy wykres). Jak wynika z podsumowania, mimo rosnącej liczby zautomatyzowanych źródeł informacji, analitycy otrzymali prawie o połowę mniej zgłoszeń niż się spodziewali.

Spośród wszystkich otrzymanych zgłoszeń związanych z rozsyłaniem spamu wyodrębniono 1 033 681 unikalnych incydentów. Ponad połowa z nich (573 721) dotyczyła sieci Netii. W przypadku Telekomunikacji Polskiej, która pod koniec 2009 roku wdrożyła filtrowanie portu 25/TCP, zanotowano zaledwie 151 502 takie incydenty.

W pierwszej połowie 2011 roku specjaliści zaobserwowali w polskich sieciach 1 074 881 botów. Do najczęściej występujących należały Torpig i Rustock, których liczebność była co najmniej trzy razy wyższa niż pozostałych. Poza nimi znaczący udział w infekowaniu komputerów miały boty ircowe, Mebroot oraz Conficker, który szczególnie intensywnie rozprzestrzeniał się dwa lata temu.

„Nie ulega wątpliwości, że najwięcej botów znajduje się w sieciach operatorów, którzy dostarczają internet odbiorcom indywidualnym” – czytamy w raporcie. Lista dziesięciu najmocniej zainfekowanych sieci (zob. wykres powyżej) odzwierciedla w dużej mierze wielkość operatorów pod względem użytkowników. Około 55% wszystkich botów wykryto w sieci TP, drugą lokatę z udziałem na poziomie 15% zajęła Netia. Na kolejnych miejscach uplasowali się dostawcy internetu w sieciach kablowych – Multimedia Polska oraz Vectra. Tuż za nimi widzimy dostawców internetu mobilnego, takich jak T-Mobile i Polkomtel.

„Duża liczba botów w sieciach TP oraz mała liczba rozsyłanego spamu dobitnie wskazuje skuteczność blokowania portu 25/TCP i może być rekomendacją dla reszty ISP” - podkreślają w podsumowaniu analitycy CERT Polska.

Na uwagę zasługują też dane dotyczące phishingu. Pozycja Polski na tle innych krajów pogorszyła się o jedno miejsce (w globalnym zestawieniu zajmujemy teraz 20 lokatę), chociaż wyniki zarówno w liczbach bezwzględnych, jak i w udziale procentowym poprawiły się. W pierwszej połowie 2011 roku eksperci odnotowali 879 przypadków phishingu (w porównaniu do 2 222 w całym ubiegłym roku).

Czytaj także: Phishing – jak go rozpoznać i jak się przed nim chronić

W ocenie CERT Polska firmy oferujące hosting są w większym stopniu dotknięte problemem phishingu niż dostawcy internetu, jednocześnie jednak skuteczniej sobie z nim radzą.

Badane przez ekspertów strony umieszczone były w 346 różnych domenach. Większość (65,9%) znalazła się tam w wyniku włamania, aż 15,9% adresów zostało jednak zarejestrowanych w serwisach umożliwiających bezpłatną rejestrację poddomen. Częściej niż w co piątym przypadku domena, w której umieszczono stronę phishingową, należała do sklepu internetowego. W czołówce podrabianych witryn uplasował się PayPal (85 unikalnych adresów URL), strony banków próbowano sfałszować w 24 przypadkach.

Z pełnym raportem pt. „Analiza incydentów naruszających bezpieczeństwo teleinformatyczne” za pierwsze półrocze 2011 roku można zapoznać się na stronie CERT Polska (plik PDF, 20 stron).

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.