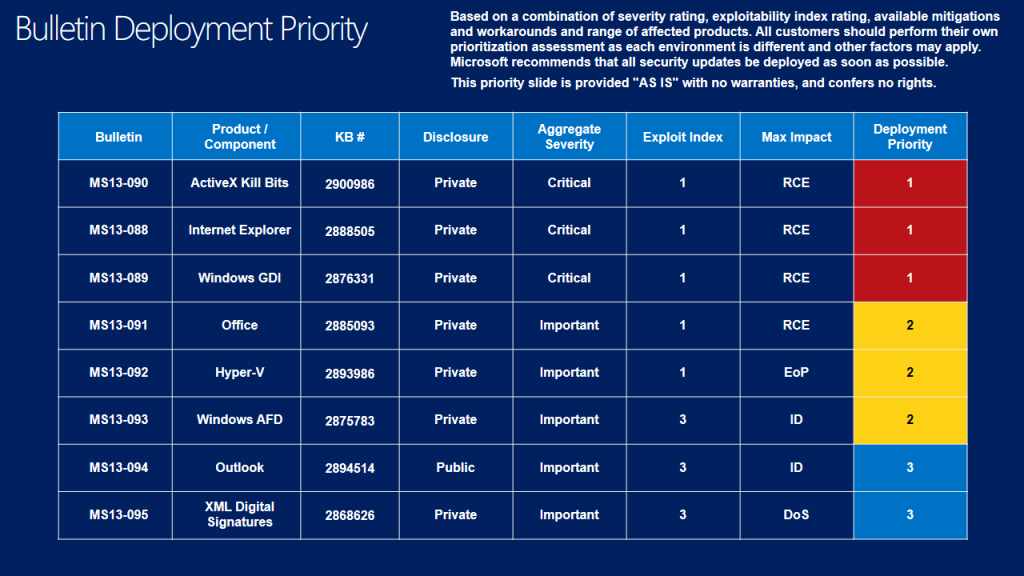

Zgodnie z wcześniejszymi zapowiedziami gigant z Redmond opublikował w tym miesiącu 8 biuletynów zabezpieczeń, które likwidują 19 błędów. Tylko 3 biuletyny oznaczono jako krytyczne, pozostałe otrzymały status ważnych.

Biuletyny krytyczne

Biuletyn MS13-088

Pierwszy z listopadowych biuletynów dostarcza zbiorczą aktualizację dla Internet Explorera, która usuwa 10 luk. Najpoważniejsze z nich mogą pozwolić na zdalne wykonanie kodu, jeżeli użytkownik odwiedzi specjalnie spreparowaną stronę - atakujący może wówczas uzyskać takie same uprawnienia, jak zalogowany użytkownik. Błędy występują we wszystkich wersjach IE. Aktualizację należy zainstalować, nawet jeżeli na co dzień nie używamy przeglądarki Microsoftu, zdarza się bowiem, że inne - potrzebne nam - oprogramowanie wykorzystuje komponenty Internet Explorera.

Biuletyn MS13-089

Kolejny biuletyn krytyczny likwiduje błąd w podsystemie GDI+. Umożliwia on zdalne wykonanie kodu, jeśli użytkownik wyświetli specjalnie spreparowany dokument Windows Write w programie WordPad. Osoby, których konta zostały skonfigurowane tak, że mają niewielkie uprawnienia w systemie, ponoszą mniejsze ryzyko niż te, które pracują z uprawnieniami administracyjnymi. Poprawkę powinni zainstalować użytkownicy wszystkich wersji Windowsa.

Biuletyn MS13-090

Następny biuletyn usuwa aktywnie wykorzystywaną przez cyberprzestępców lukę 0-day w komponencie ActiveX (icardie.dll). Poprawka chroni przed zdalnym wykonaniem kodu w przypadku, gdy użytkownik wyświetli za pomocą Internet Explorera specjalnie spreparowaną stronę internetową, która uruchomi określony formant ActiveX. Aktualizacja dotyczy wszystkich wersji Windowsa.

Biuletyny ważne

Biuletyn MS13-091

Pierwsza z poprawek oznaczonych jako ważne usuwa 3 luki w zabezpieczeniach pakietu Microsoft Office (według ekspertów z ISC biuletyn ten należałoby oznaczyć jako krytyczny). Użycie podatnego oprogramowania do wyświetlenia specjalnie spreparowanego dokumentu WordPerfect może spowodować zdalne wykonanie kodu i przejęcie przez atakującego uprawnień aktualnie zalogowanego użytkownika. Poprawką powinni zainteresować się posiadacze następujących wersji Office'a: 2003, 2007, 2010, 2013 oraz 2013 RT.

Biuletyn MS13-092

Ten z kolei biuletyn dotyczy oprogramowania Hyper-V stosowanego do wirtualizacji serwerów. Poprawka usuwa możliwość podniesienia uprawnień lub przeprowadzenia ataku typu odmowa usługi (ang. Denial of Service, czyli DoS) w przypadku przekazania specjalnie spreparowanego parametru do jednej z funkcji. Błąd występuje w systemach Windows 8 i Windows Server 2012.

Biuletyn MS13-093

Następny biuletyn naprawia lukę w zabezpieczeniach pomocniczego sterownika funkcji. Jej wykorzystanie może spowodować podniesienie uprawnień, jeśli atakujący zaloguje się do systemu jako użytkownik lokalny i uruchomi specjalnie spreparowaną aplikację. Problem występuje w 64-bitowych wersjach Windowsa (wyłączając najnowszą, tj. 8.1).

Biuletyn MS13-094

Kolejny biuletyn dostarcza poprawkę likwidującą możliwość ujawnienia informacji systemowych (takich jak adres IP czy otwarte porty TCP), gdy użytkownik wyświetli specjalnie spreparowany e-mail, używając programu Microsoft Outlook. Poprawkę powinni zainstalować użytkownicy następujących wersji Outlooka: 2007, 2010, 2013 i 2013 RT.

Biuletyn MS13-095

Ostatni z wydanych w tym miesiącu biuletynów dotyczy podpisów cyfrowych i naprawia błąd, który umożliwia atak typu odmowa usługi (inaczej DoS), w przypadku gdy serwis internetowy przetworzy specjalnie spreparowany certyfikat X.509. Na atak podatne są wszystkie wersje sytemu Windows.

Zobacz także biuletyny bezpieczeństwa z poprzedniego miesiąca

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.