Infrastruktura wykorzystywana do kontrolowania narzędzia Flame była przenoszona między kilkoma krajami i działała również w Polsce - wynika z analizy przeprowadzonej przez Kaspersky Lab.

W ubiegłym tygodniu informowaliśmy o wykryciu szkodliwego programu Flame, którego eksperci zakwalifikowali do tej samej kategorii, co Stuxnet i Duqu. Był on aktywnie wykorzystywany do cyberszpiegostwa - najwięcej zainfekowanych komputerów zidentyfikowano w Iranie oraz innych krajach Bliskiego Wschodu. Skradzione zasoby były przesyłane do jednego z serwerów kontroli nadzorowanych przez cyberprzestępców.

Czytaj także: Flame: jak działa nowo odkryte narzędzie cyberwojny

Analitykom firmy Kaspersky Lab udało się, we współpracy z organizacjami GoDaddy i OpenDNS, odłączyć większość szkodliwych domen wykorzystywanych przez infrastrukturę serwerów kontroli Flame’a. Szczegółowe badanie ujawniło, że:

- Działająca od kilku lat infrastruktura serwerów kontroli Flame’a została wyłączona zaraz po tym, jak eksperci odkryli istnienie zagrożenia.

- Obecnie istnieje ponad 80 znanych domen wykorzystywanych przez serwery kontroli Flame’a. Domeny te zostały zarejestrowane w latach 2008–2012.

- W ciągu ubiegłych czterech lat serwery przechowujące infrastrukturę kontrolującą Flame’a były przenoszone między wieloma państwami, łącznie z Polską, Hong Kongiem, Turcją, Niemcami, Malezją, Łotwą, Wielką Brytanią oraz Szwajcarią.

- Do rejestracji domen wykorzystywanych do kontrolowania Flame’a korzystano z ogromnej ilości fałszywych tożsamości.

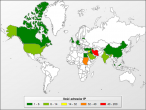

- Z najnowszych danych Kaspersky Lab wynika, że zainfekowani użytkownicy zostali zidentyfikowani w wielu częściach świata - oprócz Bliskiego Wschodu, także w Europie, Ameryce Północnej oraz Azji.

- Atakujący korzystający z Flame’a wydają się szczególnie zainteresowani plikami PDF, dokumentami pakietu Office oraz projektami z aplikacji AutoCad.

- Dane przesyłane przez robaka Flame do serwerów kontroli są zaszyfrowane przy użyciu prostych metod. Skradzione dokumenty są kompresowane przy użyciu biblioteki Zlib (open source) oraz zmodyfikowanej kompresji PPDM.

Kolejną część analizy robaka Flame zatytułowaną „Dach płonie: walka z serwerami kontroli Flame’a” można znaleźć w Encyklopedii Wirusów VirusList.pl prowadzonej przez Kaspersky Lab.

Czytaj także: W cyberwojnie USA może dostać rykoszetem

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.