Cyberprzestępcy nie muszą kraść pieniędzy. Firma FireEye trafiła na ślad takich, którzy bez złośliwego oprogramowania uzyskali dostęp do skrzynek mailowych ważnych osób w różnych firmach. Te informacje można było spieniężyć, grając na giełdzie.

Zazwyczaj słowo phishing kojarzy się nam z masowymi atakami, w ramach których ktoś wysyła e-maile namawiające do logowania się w jakimś miejscu. Często zwykły użytkownik może wykryć taki atak, w czym nierzadko pomagają sami atakujący, niedbający o takie rzeczy jak poprawny język.

Phishing ma jednak swoją drugą stronę - tzw. spear-phishing. Również on polega na wysyłaniu e-maili, które mają skłonić odbiorcę do podania swoich danych uwierzytelniających na jakiejś podłożonej przez atakujących stronie. Spear-phishing ma jednak to do siebie, że jest precyzyjnie wycelowanym atakiem w przedstawicieli jakiejś organizacji. Właśnie ze spear-phishingu korzystała grupa cyberprzestępców o nazwie FIN4, której działalność została odkryta przez firmę FireEye.

FIN4 i phishing na poziomie

Grupa FIN4 skupiła się na atakowaniu firm, głównie tych notowanych na giełdzie, ale także różnych firm świadczących usługi doradcze dla spółek giełdowych. Uzyskane z tych firm niejawne informacje mogły być wykorzystane do osiągnięcia korzyści przy grze na giełdzie.

Przestępcy z FIN4 zaatakowali ponad 100 firm, z czego zdecydowaną większość stanowiły firmy związane z przemysłem farmaceutycznym i ochroną zdrowia. Nic dziwnego. Akcje takich firm są podatne na gwałtowniejsze wahania cen w reakcji na decyzje regulacyjne, wyniki badań klinicznych, kwestie bezpieczeństwa itd.

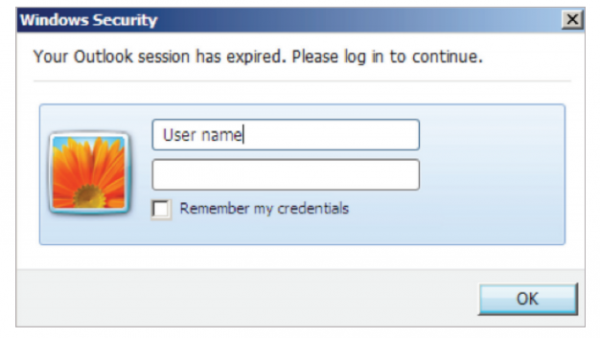

W jaki sposób FIN4 zdobywała informacje? Wysyłała ona do przedstawiciela danej firmy odpowiednio spreparowany e-mail. Był on napisany nie tylko dobrą angielszczyzną, ale nawet wykorzystywał charakterystyczny żargon. Do tych wiadomości były dołączane dokumenty zawierające złośliwe makra. Dzięki temu na ekranie ofiary wyskakiwało okienko, które sugerowało konieczność ponownego zalogowania się do Outllooka (zob. obrazek poniżej). W rzeczywistości ofiara nieświadomie przekazywała przestępcom dane logowania.

Cenne informacje

Przejęcie każdego konta pocztowego ułatwiało grupie FIN4 przejmowanie następnych. Kolejne ofiary dostawały takie e-maile, które mogły wyglądać na wiadomości od osób im znanych. Ostatecznie przestępcom udało się spenetrować skrzynki osób decyzyjnych w firmach, ich prawników, badaczy i innych doradców. To pozwoliło na handlowanie akcjami w oparciu o takie wewnętrzne informacje, które dopiero później były znane innym osobom. Przykładowo, jeśli jakaś firma miała być przejęta i to przejęcie mogło znacznie zmienić cenę jej akcji, grupa FIN4 mogła to wykorzystać. Miejmy tu na uwadze, że FIN4 nie miała wiedzy o dwóch czy czterech spółkach, ale aż o osiemdziesięciu!

Działanie FIN4 jest ciekawe z kilku powodów. Po pierwsze, było ono stosunkowo trudne do wykrycia. Narzędzia użyte w celu pozyskania wrażliwych informacji były stosunkowo proste. Ważnym elementem ataków był czynnik ludzki.

Najciekawsze jednak było to, że przestępcy nie kradli pieniędzy ani takich danych, które da się po prostu sprzedać. Oni pozyskiwali informacje w celu wykorzystania ich na rynku oraz w celu dalszego pozyskiwania podobnych informacji. Ten przykład będzie musiał zmienić to, w jaki sposób myśli się o bezpieczeństwie danych w firmach.

Osoby zainteresowane szczegółami znajdą obszerniejszy raport na stronie FireEye.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.