W ramach comiesięcznego cyklu wydawania aktualizacji Microsoft załatał w październiku kilka luk wykorzystywanych przez grupę SandWorm, która atakowała nie tylko różne instytucje w Europie Zachodniej, ale też polskie firmy z sektora energetycznego.

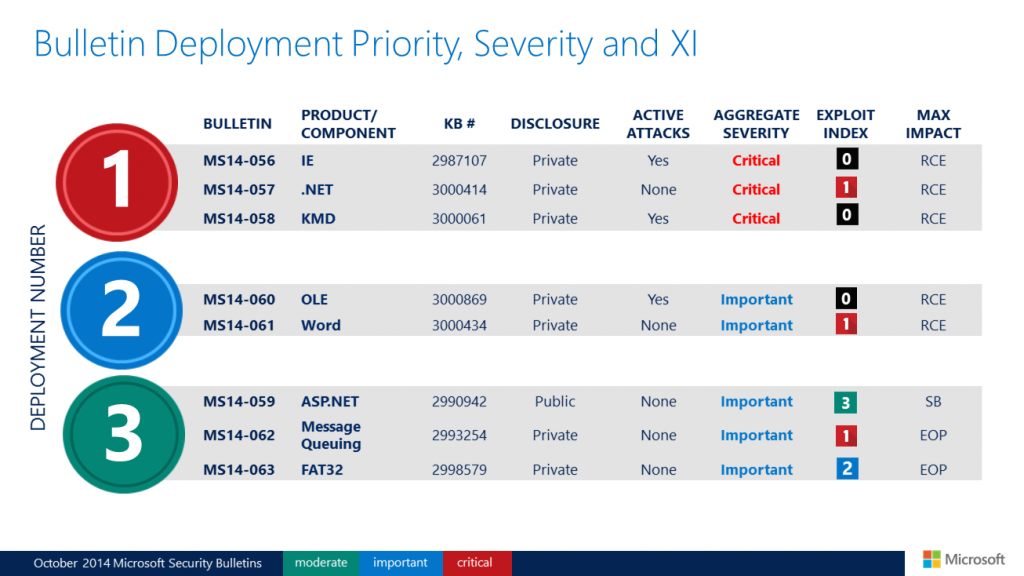

Biuletyny krytyczne

Biuletyn MS14-056

Pierwszy z wydanych w tym miesiącu biuletynów krytycznych - tradycyjnie już - dostarcza zbiorczą aktualizację dla Internet Explorera, która usuwa 27 luk, w tym CVE-2014-4123 wykorzystywaną w atakach ukierunkowanych przez grupę SandWorm (po polsku Czerw Pustyni - nazwa ta ma związek ze znalezionymi w kodzie exploita nawiązaniami do Diuny Franka Herberta, o działaniach samej grupy pisaliśmy w ubiegłym tygodniu w artykule pt. Hakerzy z Rosji atakowali polskie firmy energetyczne).

Jak zwykle w przypadku zbiorczych aktualizacji dla IE, biuletyn obejmuje wszystkie wersje przeglądarki Microsoftu - od przestarzałej „szóstki” (wciąż jeszcze używanej w systemie Windows Server 2003) po „jedenastkę” udostępnioną wraz z Windowsem 8.1. Poprawkę warto zainstalować, nawet jeśli na co dzień nie korzystamy z Internet Explorera. Jego silnik renderujący został tak zaprojektowany, aby twórcy oprogramowania mogli dodawać funkcjonalność przeglądarki do swoich własnych aplikacji i część programistów z tej opcji korzysta.

Biuletyn MS14-057

Kolejny biuletyn krytyczny eliminuje trzy luki w oprogramowaniu .NET Framework. Umożliwiają one zdalne wykonanie kodu, jeśli atakujący wyśle specjalnie spreparowane żądanie URI zawierające międzynarodowe znaki do aplikacji webowej .NET. Aby atak się powiódł, musi być włączony parametr iriParsing (domyślnie dezaktywowany w aplikacjach .NET 4.0, w aplikacjach .NET 4.5 niestety nie ma możliwości jego wyłączenia). Zainstalowania poprawki wymagają wszystkie wersje platformy .NET.

Biuletyn MS14-058

Ten natomiast biuletyn usuwa dwie luki w zabezpieczeniach sterowników trybu jądra, w tym CVE-2014-4148 wykorzystywaną przez SandWorm - w tym przypadku również mamy do czynienia z możliwością zdalnego wykonania kodu. Atak się powiedzie, jeśli atakującemu uda się zachęcić potencjalną ofiarę do otwarcia specjalnie spreparowanego dokumentu lub odwiedzenia niezaufanej strony zawierającej czcionki TrueType. Aktualizację powinni zainstalować użytkownicy wszystkich wersji systemu Windows.

Biuletyny ważne

Biuletyn MS14-059

Następny biuletyn, oznaczony już jako ważny, dotyczy luki występującej w ASP.NET MVC - platformie do budowy aplikacji internetowych opartych na wzorcu Model-View-Controller. Aktualizacja usuwa możliwość obejścia zabezpieczeń w przypadku, gdy użytkownik kliknie w specjalnie spreparowany odnośnik lub odwiedzi odpowiednio przygotowaną stronę internetową. Na atak podatne są wszystkie wersje platformy.

Biuletyn MS14-060

Prawdopodobnie najważniejszy z wydanych w tym miesiącu biuletynów - o dziwo! - nie został oznaczony jako krytyczny. Dostarczana przez niego aktualizacja usuwa lukę CVE-2014-4114, która występuje w bibliotece packager.dll odpowiedzialnej za mechanizm osadzania obiektów (OLE) i jest już aktywnie wykorzystywana przez grupę SandWorm. Dotychczas zaobserwowano ataki z użyciem spreparowanych prezentacji PowerPoint, które po otwarciu mogą pobierać i wykonywać dowolne zewnętrzne pliki INF. Celem takich ataków były m.in. polskie firmy z sektora energetycznego. W obszarze zainteresowań atakujących znajdowały się dokumenty mogące dotyczyć kwestii rosyjskich, a także klucze prywatne i certyfikaty. Poprawkę bez wątpienia warto zainstalować choćby dlatego, że niedługo powinny pojawić się exploity wykorzystujące także inne formaty plików. Błąd występuje we wszystkich wersjach systemu Windows z wyłączeniem niewspieranego już XP i najstarszej edycji serwerowej (2003).

Biuletyn MS14-061

Ten z kolei biuletyn usuwa lukę w oprogramowaniu Microsoft Word i Office Web Apps. Według ekspertów z ISC w przypadku klienckich wersji Windowsa błąd ten należałoby oznaczyć jako krytyczny. Umożliwia on zdalne wykonanie kodu, jeśli użytkownik otworzy specjalnie spreparowany plik Worda. Atakujący może wówczas uzyskać uprawnienia aktualnie zalogowanego użytkownika. W związku z tym osoby, których konta zostały skonfigurowane tak, że mają niewielkie uprawnienia w systemie, ponoszą mniejsze ryzyko niż te, które pracują z uprawnieniami administracyjnymi. Aktualizację powinni zainstalować użytkownicy oprogramowania: Microsoft Office 2007 i 2010, Microsoft Office for Mac 2011, Microsoft Office Compatibility Pack, Microsoft SharePoint Server 2010 i Microsoft Office Web Apps 2010.

Biuletyn MS14-062

Kolejny z październikowych biuletynów dotyczy luki w usłudze Message Queuing. Umożliwia ona podniesienie uprawnień, jeśli atakujący wyśle specjalnie spreparowane żądanie IOCTL (input/output control). Wykorzystanie tej podatności może atakującemu pozwolić na pełny dostęp do systemu Windows Server 2003. Microsoft podkreśla, że usługa Message Queuing nie jest domyślnie instalowana na podatnym systemie, a jej włączenie wymaga uprawnień administratora.

Biuletyn MS14-063

Ostatni ważny biuletyn tego miesiąca usuwa błąd w sterowniku FAT32 Disk Partition, który umożliwia zdalne wykonanie kodu z podniesionymi uprawnieniami w momencie, gdy sterownik FASTFAT wykorzystuje partycje dyskowe FAT32. Luka występuje w systemach Windows Vista oraz Windows Server 2003 i 2008.

Poniżej można obejrzeć przygotowane przez Microsoft podsumowanie wideo:

Zobacz także biuletyn zabezpieczeń wydany w tym miesiącu przez Adobe i Oracle

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.