Podszywając się pod znaną firmę antywirusową oraz polskie wersje popularnych gier, cyberprzestępcy zaatakowali użytkowników telefonów i tabletów z systemem Android. Złośliwa aplikacja o nazwie SandroRat jest wykorzystywana do wykradania prywatnych danych.

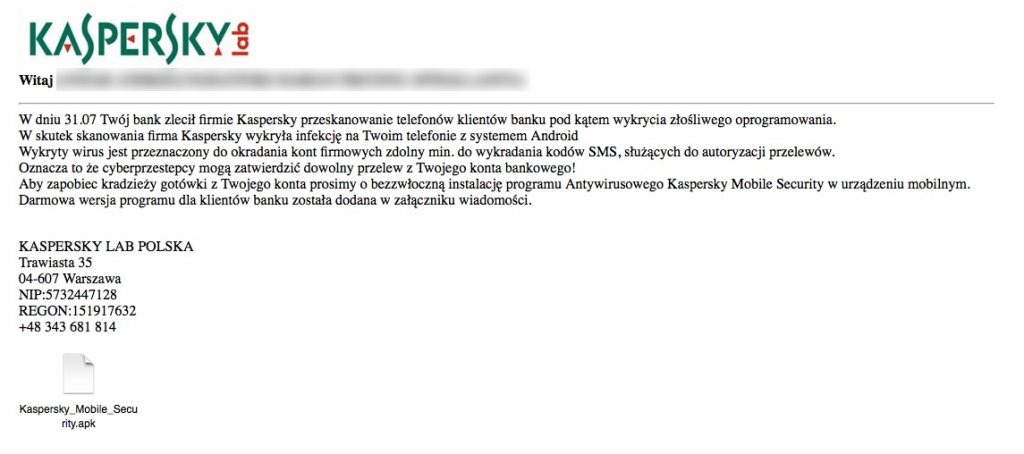

Na przełomie lipca i sierpnia br. internauci zaczęli otrzymać e-maile pochodzące rzekomo od firmy Kaspersky Lab, która zajmuje się m.in. tworzeniem oprogramowania antywirusowego. Wiadomości informowały posiadaczy telefonów z systemem Android o wykryciu na ich urządzeniu wirusa służącego do okradania kont firmowych.

Nadawca sugerował bezzwłoczną instalację programu Kaspersky Mobile Security w celu zapobiegnięcia kradzieży. Tymczasem w załączniku znajdował się plik o rozszerzeniu .apk, który był złośliwym programem o nazwie SandroRat. Jest to przygotowane dla systemu Android narzędzie typu RAT (ang. Remote Administration Tool), które umożliwia zdalną kontrolę nad smartfonem lub tabletem z poziomu komputera.

Niebezpieczny e-mail rzekomo od firmy Kaspersky Lab (można kliknąć, aby powiększyć)

Początkowo tylko jedno rozwiązanie antywirusowe oznaczało aplikację jako złośliwą. Kampania została jednak szybko zauważona i nie odniosła zbyt dużego sukcesu. Z tego powodu autor ataków zmodyfikował sposób infekcji, decydując się na wykorzystanie sieci BitTorrent, gdzie wielu internatów poszukuje pełnych wersji gier, które są płatne. Szkodnik zaczął podszywać się pod popularne aplikacje oraz polskie wersje takich gier, jak GTA 3 oraz Assassin’s Creed Pirates. W rezultacie osoby, które chciały za darmo zdobyć ich płatną wersję, mogły stać się częścią botnetu.

Według ekspertów z CERT Polska SandroRat wykorzystywany był do wykradania prywatnych danych, a nie do przechwytywania haseł jednorazowych. Chociaż takie przechwytywanie było jak najbardziej możliwe, na nic by się przestępcom nie przydało bez znajomości loginów i haseł do serwisu bankowości elektronicznej. Można byłoby je pozyskać, korzystając z desktopowego odpowiednika tego zagrożenia (jak w przypadku Zeusa i ZitMo czy SpyEye i SpitMo), ale na razie nic nie wskazuje na to, by taki istniał.

Czytaj także: Tajemnice cyberszpiegowskiej kampanii Epic Turla

Więcej w tym temacie:

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka:

© 1998-2026 Dziennik Internautów Sp. z o.o.