Informowaliśmy już w Dzienniku Internautów o zlokalizowaniu międzynarodowej infrastruktury wykorzystywanej do kontrolowania programów typu Remote Control System stworzonych przez włoską firmę Hacking Team, a używanych przez władze wielu krajów do szpiegowania obywateli. Dziś opowiemy o trojanach RCS działających zarówno w systemie Android, jak i iOS.

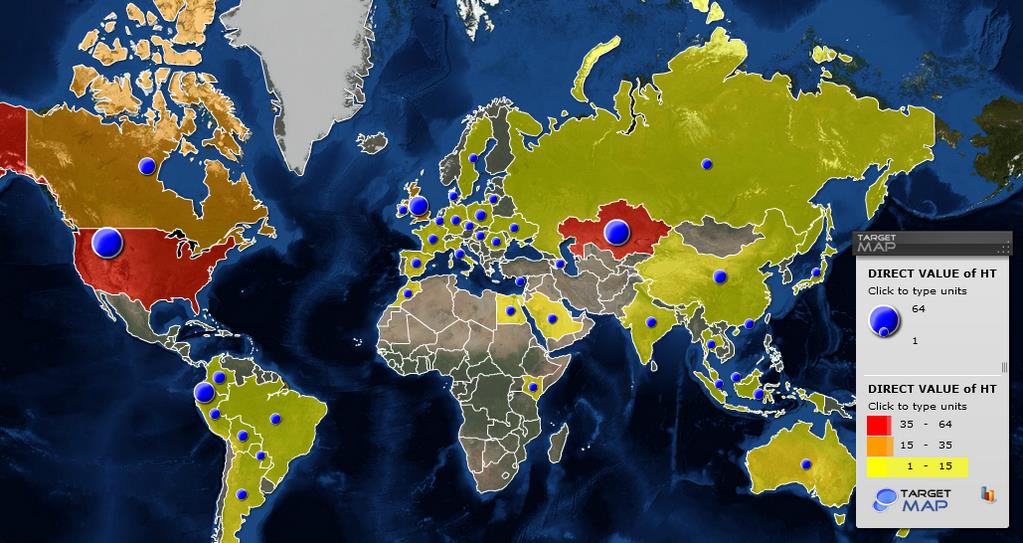

Mapa pokazująca państwa, w których zlokalizowane są obecnie serwery Hacking Team, źródło: Kaspersky Lab

O istnieniu mobilnych trojanów na Androida i iOS stworzonych przez Hacking Team wiadomo było od jakiegoś czasu, ale wykryli ich dopiero badacze z Kaspersky Lab i Citizen Lab. Na liście zidentyfikowanych w czasie badania ofiar znaleźli się aktywiści i obrońcy praw człowiek, a także dziennikarze i politycy - szkodliwe implanty dla każdego z celów były przygotowywane indywidualnie. Następnie osoby atakujące dostarczały je na urządzenia mobilne ofiar. Spośród znanych wektorów ataku warto wymienić:

- ukierunkowane wiadomości phishingowe z wykorzystaniem socjotechniki,

- szkodliwe oprogramowanie przenikające przez niezałatane luki w systemach operacyjnych i aplikacjach,

- lokalne infekcje za pośrednictwem przewodu USB podczas synchronizacji urządzeń mobilnych.

Jednym z głównych odkryć było ustalenie, w jaki dokładnie sposób trojany RCS infekują system iOS. Okazało się, że osoba atakująca może uruchomić narzędzie do jailbreakingu, takie jak Evasi0n, za pośrednictwem wcześniej zainfekowanego komputera. Kolejnym krokiem jest zdalne odblokowanie iPhone'a, co umożliwia jego zarażenie.

Szpiegowanie szyte na miarę

Moduły mobilne RCS zostały zaprojektowane tak, by działały w sposób dyskretny, np. poprzez zwrócenie szczególnej uwagi na żywotność baterii urządzenia ofiary. Hacking Team osiągnął to, precyzyjnie dostosowując możliwości szpiegowania do konkretnego celu i uruchamiając szkodliwe działania wyłącznie w ściśle określonych okolicznościach. Przykładowo, nagrywanie audio mogło się zacząć tylko wtedy, gdy ofiara połączyła się z określoną siecią Wi-Fi albo wymieniła kartę SIM.

Mobilne trojany RCS potrafią realizować wiele różnych funkcji szpiegujących, w tym powiadamianie o lokalizacji celu, robienie zdjęć, kopiowanie zdarzeń z kalendarza, rejestrowanie nowych kart SIM, które zostały włożone do zainfekowanego urządzenia, oraz przechwytywanie rozmów telefonicznych i wiadomości, nie tylko tekstowych, ale też wysyłanych z określonych aplikacji, takich jak Viber, WhatsApp oraz Skype.

Więcej informacji technicznych na temat nowych trojanów mobilnych oraz infrastruktury serwerów RCS można znaleźć w serwisie SecureList.pl prowadzonym przez Kaspersky Lab.

Czytaj także: Rządowa pluskwa w telefonie może nagrać nie tylko rozmowy

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.