Do takich wniosków doszli eksperci z Kaspersky Lab, którzy we współpracy z IMPACT Alliance ITU, CERT-Bund/BSI oraz firmą Symantec przeanalizowali serwery kontroli wykorzystywane przez twórców Flame'a - narzędzia cyberwojny, którego celem mogło być powstrzymanie irańskiego programu nuklearnego.

O robaku Flame zrobiło się głośno pod koniec maja br. Był to drugi po Stuxnecie technologicznie zaawansowany szkodnik, któremu przypisano rządowe, amerykańsko-izraelskie pochodzenie - swego czasu informował o tym Washington Post, choć nikomu nie udało się uzyskać oficjalnego potwierdzenia tych rewelacji. Jak zauważyliśmy kiedyś w Dzienniku Internautów, użycie cyberbroni, takiej jak Flame czy Stuxnet, ma jedną zaletę - bez trudu można się tego wyprzeć. Ma też poważną wadę - opracowany w rządowym laboratorium szkodnik może wydostać się na wolność i narobić bałaganu nawet w tym kraju, który go stworzył (zob. W cyberwojnie USA może dostać rykoszetem).

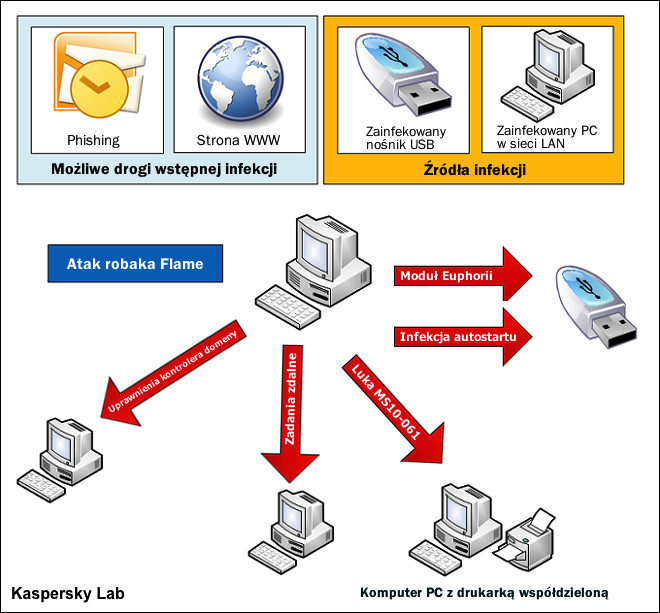

Nie są to czcze spekulacje, popatrzcie na poniższy schemat - twórcy Flame'a zatroszczyli się o to, by ich „dzieło” potrafiło rozprzestrzeniać się na różne sposoby.

Niedawno analitycy zagrożeń zbadali zawartość pozyskaną z kilku serwerów wykorzystywanych przez Flame'a. Wszystkie działały pod kontrolą 64-bitowej wersji zwirtualizowanego systemu operacyjnego Debian. W celu ukrycia prawdziwej natury projektu przed dostawcami usług hostingowych twórcy robaka postarali się, aby serwery przypominały zwykłe systemy zarządzania treścią (CMS).

Analiza skryptów używanych do obsługi transmisji danych ujawniła cztery protokoły komunikacji, co istotne, z Flame'em był kompatybilny tylko jeden. To oznacza, że badane serwery kontroli były wykorzystywane przez co najmniej trzy inne szkodliwe programy, których natura jest nieznana. Według ekspertów istnieją wystarczające dowody na to, że jeden z nich wciąż działa na wolności.

Kolejnym istotnym ustaleniem jest to, że platforma kontroli Flame'a powstała w 2006 roku (początkowo szacowano, że robak ten zaczął działać w 2010 roku). W kodzie znaleziono też wzmiankę o schemacie komunikacji o nazwie Red Protocol, który nie został jeszcze stworzony - to oznacza, że platforma może być nadal rozwijana.

Czytaj: Gauss - kolejna cyberbroń z tej samej rodziny, co Stuxnet, Duqu i Flame

– Nawet po analizie serwerów kontroli oszacowanie ilości danych skradzionych przez Flame'a stanowiło dla nas problem. Twórcy Flame'a są dobrzy w zacieraniu swoich śladów. Jednak błąd osób stojących za tymi atakami pozwolił nam stwierdzić, że na jeden serwer przesyłanych było ponad pięć gigabajtów danych tygodniowo, z ponad 5000 zainfekowanych maszyn – mówi Aleksander Gostiew, główny ekspert ds. bezpieczeństwa z Kaspersky Lab.

Jest to więc przykład cyberszpiegostwa prowadzonego na masową skalę.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.