W taki sposób eksperci z Kaspersky Lab charakteryzują nowo odkryte narzędzie cyberwojny, które może działać niezależnie, ale pełni też rolę wtyczki do Flame'a i Gaussa - szkodliwych programów, którym przypisuje się rządowy sponsoring.

Przypomnijmy po kolei. Najpierw pojawił się Stuxnet, który w 2010 r. doprowadził do opóźnień w uruchomieniu irańskiej elektrowni atomowej. New York Times już wtedy sugerował, że tak zaawansowany program mógł powstać tylko przy współpracy rządów. Jakich? Izraelskiego i amerykańskiego. Oficjalnie nikt tych domysłów nie potwierdził, w czerwcu br. dziennikarze dokopali się jednak do nowych informacji na ten temat. Stało się to zaraz po odkryciu kolejnego narzędzia cyberwojny, któremu nadano nazwę Flame.

Koniec? Gdzie tam! Zanim eksperci zidentyfikowali Flame'a, natrafili na Duqu, który wykazuje znaczne "pokrewieństwo" ze Stuxnetem. Kolejnym szkodnikiem z tej serii okazał się Gauss wyposażony w funkcję trojana bankowego, stworzony - dla odmiany - w oparciu o tę samą platformę, co Flame. W ubiegłym miesiącu informowaliśmy też o wykryciu czterech protokołów komunikacji na serwerach C&C używanych przez tego szkodnika. Tylko jeden był kompatybilny z Flame'em, eksperci doszli więc do wniosku, że istnieją co najmniej trzy szkodliwe programy tego typu, dotychczas nieodkryte. Jednym z nich okazał się miniFlame, który w kodzie wspomnianych wyżej serwerów nosi nazwę SPE.

miniFlame dowodem na istnienie jednej "cyberzbrojowni"

Jak już pisałam we wstępie, miniFlame może funkcjonować jako niezależne narzędzie szpiegowskie oraz jako komponent zaszyty wewnątrz Flame'a lub Gaussa. Dlaczego to takie ważne? Do niedawna eksperci przypuszczali, że Flame i Gauss są równoległymi projektami, które nie posiadają żadnych wspólnych modułów ani serwerów C&C. Odkrycie miniFlame'a może świadczyć o tym, że pomiędzy twórcami wymienionych wcześniej szkodników istnieje kooperacja.

To tłumaczyłoby stosunkowo niewielką liczbę infekcji tym szkodnikiem - zaledwie 50-60 komputerów na całym świecie, rozkład wyśledzonych adresów IP można zobaczyć na wykresie po prawej stronie. Zdaniem ekspertów prace nad miniFlame'em rozpoczęły się już w 2007 r. i trwały do końca 2011 r. Dotychczas zidentyfikowano sześć wariantów obejmujących dwie główne generacje: 4.x oraz 5.x.

Elvis i przyjaciele, czyli jak sterować miniFlame'em

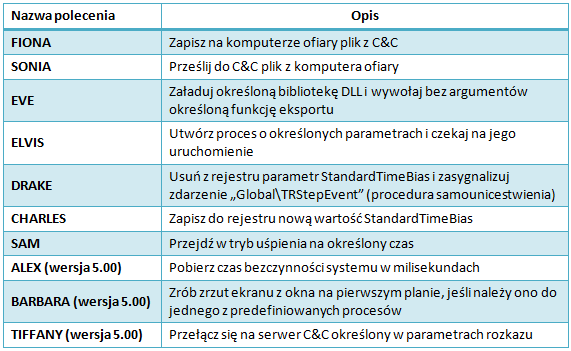

Po zainstalowaniu się w systemie miniFlame funkcjonuje jako backdoor, umożliwiając swoim twórcom wyciągnięcie z zainfekowanej maszyny dowolnych plików. Dodatkowe funkcje kradzieży danych zawierają możliwość wykonywania zrzutów ekranu podczas pracy z określonymi programami, takimi jak przeglądarki internetowe, aplikacje pakietu Microsoft Office, Adobe Reader, usługa komunikatora internetowego lub klienta FTP. Szkodnik przesyła skradzione dane, łącząc się ze swoim serwerem kontroli. Dla ciekawskich zamieszczam poniżej tabelkę z rozkazami, które "rozumie" miniFlame:

Więcej szczegółów można się dowiedzieć z przygotowanego przez Kaspersky Lab artykułu pt. miniFlame zwany SPE: "Elvis i jego przyjaciele".

Czytaj także: Gauss - kolejna cyberbroń z tej samej rodziny, co Stuxnet, Duqu i Flame

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.