(akt.) "Szybka kasa" to wciąż podstawowa motywacja dla atakujących Androida

Aktualizacja: 18-10-2013, 17:12

Dzięki zestawom do tworzenia mobilnego malware'u, dostępnym na podziemnych forach, ataków mogą dokonywać nawet niedoświadczeni przestępcy - czytamy w najnowszym raporcie firmy G Data. W aktualizacji dodaliśmy odpowiedź ekspertów na pytanie jednego z naszych Czytelników.

Przykładem takiego zestawu jest Perkele (po fińsku "diabeł", oficjalna nazwa to Android.Trojan.FakeSite.A). Można go nabyć jako "android malware kit" stargetowany wyłącznie na jeden bank w cenie 1000 USD lub w pełnej wersji, obejmującej swoim zakresem 66 banków, za 15 000 USD. Modułowa budowa i współdziałanie z dowolnie wybranym trojanem dokonującym ataków webinject* czynią z Perkele popularne narzędzie nie tylko wśród przestępczych nowicjuszy.

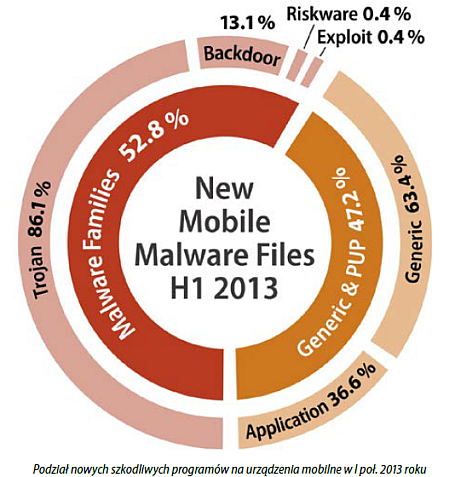

W sumie w pierwszym półroczu 2013 r. specjaliści z G Data wykryli 519 095 nowych zainfekowanych plików, co oznacza wzrost o 180% w porównaniu do drugiej połowy 2012 r. (185 210 plików) i ponad 16-krotny wzrost w stosunku do jego pierwszej połowy (29 595 plików). Jak wynika z widocznego niżej wykresu, ponad 86% sklasyfikowanych zagrożeń stanowiły trojany.

Coraz wyraźniejsza staje się też tendencja do ukrywania złośliwych funkcji w zmodyfikowanych legalnych aplikacjach (dobrym na to przykładem jest Android.Backdoor.AndroRAT.A stworzony pierwotnie w celach akademickich i naukowych). W skrócie oznacza to, że przestępcy dążą, by szkodliwe funkcje ich oprogramowania były jak najdłużej aktywne na urządzeniach nieświadomych tej sytuacji właścicieli smartfonów i tabletów. Dłuższa żywotność złośliwej aplikacji to większy zarobek na usługach Premium SMS lub kradzieży poufnych - tłumaczy Łukasz Nowatkowski, dyrektor techniczny i ekspert ds. bezpieczeństwa w G Data.

Prognozy na przyszłość? Eksperci spodziewają się potrojenia liczby nowych zagrożeń w najbliższych trzech miesiącach. Poniżej można zapoznać się z całym raportem.

Jeden z naszych Czytelników, internauta o nicku MistiXF, zamieścił pod artykułem następujący komentarz: Ja mam tylko jedno pytanie, bo nie chcę się powtarzać: czy jest jakiś raport analizujący różnice w kodzie tych próbek złośliwego oprogramowania? To istotny szczegół, bo może się okazać, że unikatowych próbek jest może z 100, a reszta to ich polimorfia, ze zmienionymi delikatnie instrukcjami.

Wysłaliśmy zapytanie do twórców omawianego raportu. Oto odpowiedź, jakiej Dziennikowi Internautów udzielił Robert Dziemianko z G Data:

Ponad połowa wszystkich wykrytych złośliwych plików w pierwszym półroczu to sklasyfikowane według rodzin absolutnie odmienne zagrożenia (52,8%). W tym przypadku możemy mówić o całkowicie różnych niebezpiecznych plikach w liczbie ponad 270 tys., które zostały przeanalizowane przez laboratorium antywirusowe G Data i dodane do naszych baz sygnatur. Pozostałe 47,2% to szkodliwe i potencjalnie szkodliwe pliki wykryte na podstawie analizy heurystycznej, która bada zachowanie plików poprzez emulowanie kodu plików wykonywalnych. Na podstawie obserwacji zachowania diagnozowanego pliku możemy stwierdzić z blisko stuprocentową pewnością, czy plik jest szkodliwy, czy też nie. Właśnie wśród tych 47% zagrożeń wykrytych przez pracowników G Data SecurityLabs mogą znajdować się wirusy polimorficzne, o które pytano, wciąż zmieniające swój złośliwy kod, jednak bazujące na jednej pierwotnej wersji.

Gdata Raport Mobile Malware 2013 by di24pl

* Webinject - wstrzykiwanie złośliwego kodu w treść strony wyświetlanej w przeglądarce użytkownika.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Dron dostarczy wypożyczoną książkę? Zookal i Flirtey chcą spróbować - wideo

|

|

|

|

|

|

|

|

© 1998-2026 Dziennik Internautów Sp. z o.o.