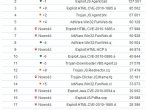

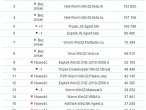

Exploity i robaki wykorzystujące luki w systemie Windows przodują zarówno w rankingu szkodników najczęściej wykrywanych na komputerach użytkowników, jak i w zestawieniu odzwierciedlającym zagrożenia online, które zostały przygotowane przez Kaspersky Lab.

Luka CVE-2010-2568 występuje w skrótach LNK i PIF wykorzystywanych w systemie Windows, a robaki potrafią rozprzestrzeniać się za pośrednictwem zainfekowanych pamięci USB. Podatne na ataki komputery są infekowane, gdy użytkownicy uzyskują dostęp do urządzeń podłączonych do USB ręcznie za pośrednictwem Eksploratora Windows czy też podobnego narzędzia zarządzania plikami. Przy pomocy specjalnie utworzonego skrótu powłoki Windows pobiera zewnętrzną bibliotekę DLL, która następnie wykonuje z przywilejami użytkownika dowolny kod.

>> Czytaj także: Sophos: Uwaga na fałszywe oprogramowanie antywirusowe

Oba exploity wykorzystujące lukę CVE-2010-2568, które znajdują się w rankingu, są często wykrywane w Rosji, Indiach oraz Brazylii; podobnie jak Trojan-Dropper.Win32.Sality.r. Co ciekawe, Indie są również głównym źródłem robaka Stuxnet.

>> Czytaj także: Cyberprzestępcy kradną... kliknięcia

Pełna wersja sierpniowego rankingu szkodliwego oprogramowania firmy Kaspersky Lab jest dostępna w Encyklopedii Wirusów VirusList.pl

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.