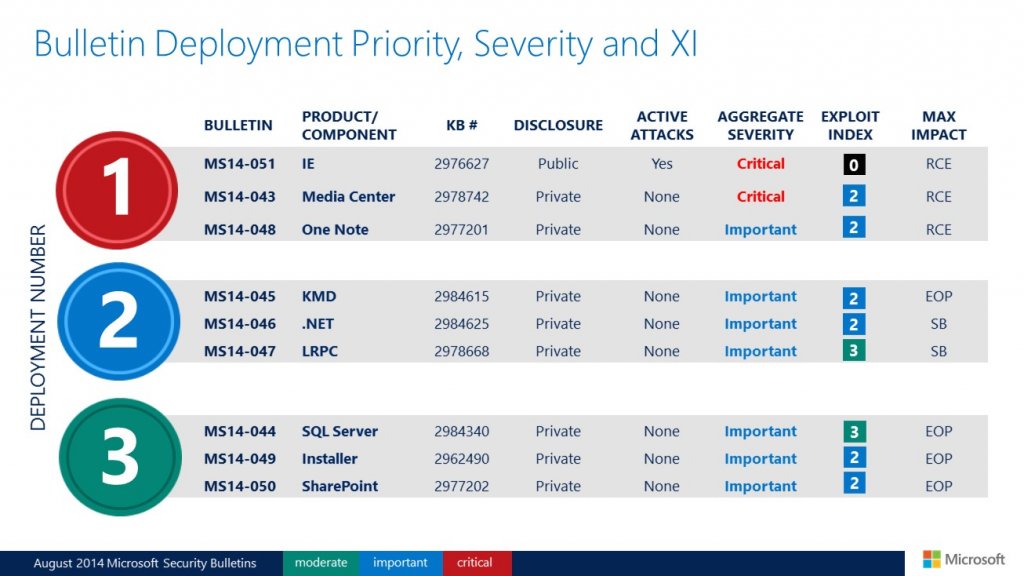

Przed nami kolejny długi weekend w tym roku. To dobra okazja, by w spokoju zaktualizować domowy komputer. Użytkownikom Windowsa polecamy zwrócić szczególną uwagę na wydane we wtorek aktualizacje zabezpieczeń - dwie spośród nich otrzymały status krytycznych, siedem oznaczono jako ważne.

Biuletyny krytyczne

Biuletyn MS14-043

Pierwszy z wydanych w tym miesiącu biuletynów krytycznych usuwa lukę w oprogramowaniu Windows Media Center. Na atak podatni są użytkownicy systemów Windows 7, Windows 8 i Windows 8.1. Błąd umożliwia atakującemu zdalne wykonanie kodu, jeśli użytkownik otworzy specjalnie spreparowany plik pakietu Microsoft Office z odwołaniem do zasobów aplikacji Windows Media Center. Osoby, których konta zostały skonfigurowane tak, że mają niewielkie uprawnienia w systemie, ponoszą mniejsze ryzyko niż te, które pracują z uprawnieniami administracyjnymi.

Biuletyn MS14-051

Kolejna aktualizacja usuwa 52 luki w zabezpieczeniach Internet Explorera - według ISC niektóre są już wykorzystywane przez cyberprzestępców. Błędy występują we wszystkich wersjach przeglądarki - od „szóstki” (wciąż jeszcze używanej w systemie Windows Server 2003) po „jedenastkę” udostępnioną wraz z Windowsem 8.1. Najpoważniejsze z usuwanych błędów umożliwiają zdalne wykonanie kodu, jeśli potencjalna ofiara odwiedzi odpowiednio spreparowaną stronę WWW. Atakujący może wtedy uzyskać takie same uprawnienia jak zalogowany użytkownik. Aktualizację warto zainstalować, nawet jeżeli na co dzień nie używamy IE. Jego silnik renderujący został tak zaprojektowany, aby twórcy oprogramowania mogli dodawać funkcjonalność przeglądarki do swoich własnych aplikacji i wielu z tej opcji korzysta. Lepiej więc nie narażać się na atak i zainstalować udostępnioną poprawkę.

Biuletyny ważne

Biuletyn MS14-044

Następny z biuletynów, oznaczony jako ważny, usuwa dwie luki w oprogramowaniu Microsoft SQL Server. Poważniejsza z nich umożliwia podniesienie poziomu uprawnień w wyniku ataku cross-site scripting (XSS), jeśli użytkownik odwiedzi specjalnie spreparowaną stronę WWW, używając przeglądarki Internet Explorer. Poprawkę powinni zainstalować użytkownicy platformy SQL Server 2008, SQL Server 2008 R2, SQL Server 2012 oraz SQL Server 2014.

Biuletyn MS14-045

Ten z kolei biuletyn usuwa trzy luki w zabezpieczeniach sterowników trybu jądra. Umożliwiają one podniesienie poziomu uprawnień, jeśli atakujący zaloguje się do systemu i uruchomi specjalnie spreparowaną aplikację (aby to zrobić, musi dysponować prawidłowymi poświadczeniami logowania oraz być w stanie zalogować się lokalnie). Aktualizację powinni zainstalować użytkownicy wszystkich wersji Windowsa.

Biuletyn MS14-046

Następny biuletyn zabezpieczeń usuwa lukę w oprogramowaniu .NET Framework, która umożliwia ominięcie mechanizmu ASLR (ang. Address Space Layout Randomization), co pozwala atakującemu na zdalne wykonanie dowolnego kodu. Do wykorzystania luki może dojść w wyniku odwiedzin na specjalnie spreparowanej stronie WWW. Na atak podatni są użytkownicy oprogramowania Microsoft .NET Framework 2.0, 3.0, 3.5 oraz 3.5.1.

Biuletyn MS14-047

Kolejny biuletyn chroni przed wykorzystaniem luki w LRPC (ang. Lightweight Remote Procedure Call), która - podobnie jak omówiona wyżej - pozwala na ominięcie mechanizmu ASLR, co może skutkować zdalnym wykonaniem dowolnego kodu. Aktualizacja jest przeznaczona dla użytkowników wszystkich wersji systemu Windows oprócz przestarzałej już Visty i wersji serwerowych oznaczonych jako 2003 i 2008.

Biuletyn MS14-048

Ten natomiast biuletyn likwiduje lukę w programie OneNote, który służy do tworzenia i organizowania notatek w systemie Windows. Usuwany błąd umożliwia zdalne wykonanie kodu, jeśli użytkownik otworzy specjalnie spreparowany plik. Atakujący może wówczas uzyskać takie same uprawnienia, jak aktualnie zalogowany użytkownik. Poprawką powinni zainteresować się użytkownicy programu Microsoft OneNote 2007.

Biuletyn MS14-049

Wraz z kolejnym biuletynem dostarczana jest poprawka, która usuwa lukę w zabezpieczeniach usługi Instalator Windows. Umożliwia ona podniesienie poziomu uprawnień, jeśli atakujący zaloguje się do systemu i uruchomi specjalnie spreparowaną aplikację naprawiającą wcześniej zainstalowany program. Błąd występuje we wszystkich wersjach Windowsa.

Biuletyn MS14-050

Ostatni z omawianych biuletynów likwiduje lukę w oprogramowaniu SharePoint Server, która umożliwia podniesienie poziomu uprawnień. W tym celu atakujący musi uruchomić napisany w JavaScripcie kod, używając odpowiednio spreparowanej aplikacji. Aby do tego nie doszło, aktualizację muszą zainstalować użytkownicy oprogramowania Microsoft SharePoint Server 2013 i Microsoft SharePoint Foundation 2013.

Poniżej można obejrzeć przygotowane przez Microsoft podsumowanie wideo:

Zobacz także biuletyny zabezpieczeń wydane przez Microsoft w ubiegłym miesiącu

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

15,1 tys. osób zapłaciło za Wyborczą online... przy nieszczelnym paywallu

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.