Internet daje nam wiele możliwości, ale również stwarza niemalże idealne warunki dla cyberprzestępców. Jak chronić się przed nimi jeśli jesteś użytkownikiem oraz co możesz zrobić by zabezpieczyć swój biznes w sieci? Wyjaśniamy w artykule.

XXI wiek to czas rozwoju technologii, która wpływa na wszystko co robimy. Coraz częściej nie planujemy już rodzinnych wyjazdów do supermarketów, tylko wieczorami robimy zakupy przez internet. Jest wygodniej, często taniej, a do tego dowóz gratis. Coraz więcej miejsc pracy tworzy się w sektorze usługowym, gdzie kontakt z klientem odbywa się przez telefon bądź internet. Ten ostatni pomaga nam również w nauce oraz w podtrzymaniu kontaktów prywatnych dzięki czatom oraz komunikatorom. Pomaga również w rozwoju nowej przestępczości – cyberprzestępczości.

Złodzieje też stawiają na wygodę

Internet daje nowe możliwości nie tylko nam, ale także złodziejom. Nie można się dziwić, że z chęcią to wykorzystują. Złodzieje to osoby, które szukają wygodnych i prostych rozwiązań na wzbogacenie się, które niestety nie idą w parze z prawem. Dlatego z chęcią wykorzystują „luki” i nieświadomość internautów. Szukają sposobów na łatwy zarobek, bez wychodzenia z domu. Czy im się to udaje?

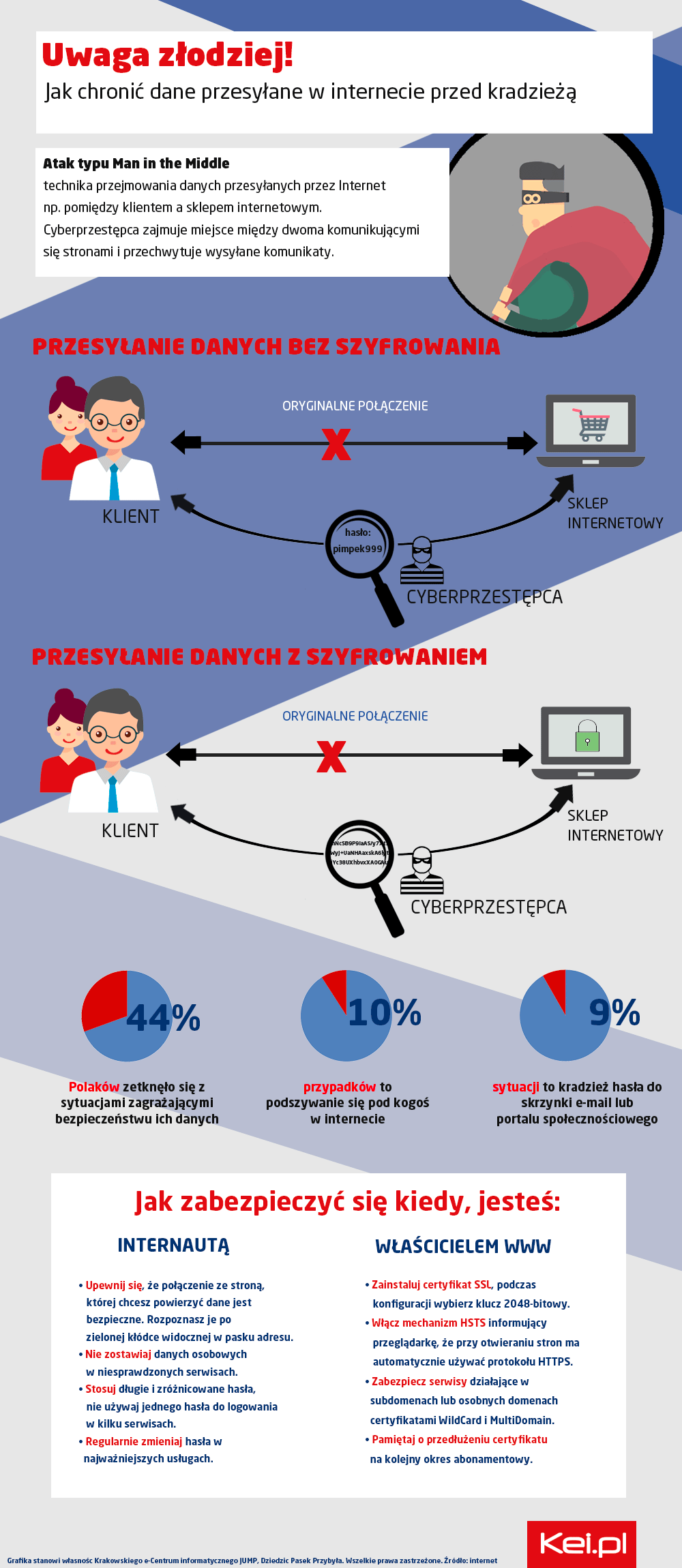

Niestety tak. Coraz więcej słyszymy na temat ataków typu „man in the middle” wykonywanych przez cyberprzestępców. Jak wynika z sondażu przeprowadzonego w listopadzie 2016 przez Biuro Informacji Kredytowej aż 44% Polaków w wieku 15-65 lat zetknęło się w swoim życiu z sytuacjami bezpośrednio bądź potencjalnie zagrażającymi bezpieczeństwu danych. Co dziesiąty badany doświadczył próby podszycia się pod niego w sieci internetowej. Fala zagrożeń z roku na rok rośnie.

MITM, czyli człowiek pomiędzy

Ataki „man in the middle” (MITM) są bardzo skuteczne, ponieważ trudne do wykrycia, szczególnie dla użytkowników nieświadomych jak działa internet i jakie skutki może pociągnąć za sobą nieodpowiedzialne korzystanie z niego. Jak sugeruje sama nazwa ataku MITM polega on na tym, aby atakujący znalazł się pomiędzy dwiema komunikującymi się ze sobą stronami – między celem i zasobem, do którego ofiara stara się dotrzeć. W celu przechwycenia przesyłanych danych wystarczy, że podszyje się pod przynajmniej jedną ze stron. Obecność napastnika musi pozostać niezauważona przez obie strony.

Jak oni to robią?

Najczęściej występującym jest atak, który jako mechanizm do przechwycenia danych wykorzystuje router WiFi. Cyberprzestępca konfiguruje swoje urządzenie mobilne do działania jako hotspot WiFi. Następnie nadaje mu nazwę, która zachęca do podłączenia się przez osoby przebywające w miejscach publicznych takich jak kawiarnie, bary, lotniska czy centra handlowe. Gdy użytkownicy podłączają się do sieci w celu zalogowania się do bankowości, zakupienia produktów online czy dotarcia do innych tajnych danych, atakujący przechwytuje użyte przez nich dane. Nie mówimy tu jedynie o hasłach do logowania, ale również o danych do karty płatniczej, którymi opłacali zamówienia. Oczywiście przechwycone informacje wykorzystuje do własnych celów.

Drugim sposobem, trochę trudniejszym niż poprzedni, jednak przy dobrym wykonaniu dającym więcej informacji, jest identyfikacja podatności w ustawieniach konfiguracji lub szyfrowania legalnego routera WiFi. Cyberprzestępca wykorzystuje znalezione luki do przechwycenia komunikacji pomiędzy użytkownikiem a routerem. Jeśli napastnik utrzyma dostęp do zaatakowanego routera przez dłuższy czas to będzie w stanie podsłuchać dłuższe serie komunikacyjne, zawierające wymiany treści z firmowym serwerem pocztowym. Takie działanie otworzy mu drogę do gromadzenia ogromnych ilości poufnych danych.

Jak internauci mogą się chronić?

Jeśli czytasz ten artykuł jako użytkownik sieci, szperający po stronach za dodatkową wiedzą lub korzystający z internetu do codziennych prac, przede wszystkim musisz włączyć czujność. Po wejściu na stronę sprawdź, czy adres www w pasku przeglądarki nie uległ zmianie. Jeśli chcesz dokonać płatności online upewnij się, że strona na której wpisujesz dane jest bezpieczna. Jeśli „cokolwiek” wywołuje u Ciebie niepewność – opuść stronę.

Jak rozpoznać czy strona jest bezpieczna?

Po wejściu na stronę www wystarczy zwrócić uwagę na adres strony w górnym lewym rogu. W pasku przeglądarki łatwo zauważysz obecność certyfikatu SSL, który szyfruje dane pozostawione na stronie WWW. Adres strony powinien z przodu zawierać https://, zamiast standardowego http://, być oznaczony ikonką kłódki, napisem „bezpieczna” bądź zaznaczony cały na zielono. Jeśli nie zauważysz żadnego z tych oznaczeń opuść stronę i wybierz tradycyjny sposób zakupów bądź odszukaj sprawdzonych dostawców.

Jak mogą się chronić właściciele serwisów WWW?

Jeśli chcesz sprzedawać przez Internet pamiętaj aby Twój sklep był bezpieczny. To, jak pokazują badania przeprowadzone przez TNS Research, przyczyni się do zmniejszenia ilości opuszczeń strony, co wprost przełoży się na sprzedaż. Raport pokazuje, że aż 72% internautów opuściło stronę WWW ze względu na brak szyfrowanego połączenia z wykorzystaniem protokołu HTTPS. Dlatego pierwszym krokiem jest instalacja certyfikatu SSL. Następnie uruchom HSTS wymagający od przeglądarki otwierania stron z https://. Jeśli posiadasz więcej stron oraz subdomeny zabezpiecz je wszystkie certyfikatami WildCard bądź MultiDomain. Pamiętaj o ciągłości zabezpieczenia. Przedłuż wcześniej ochronę na kolejny rok.

Autor: Grzegorz Pawelec, Dyrektor Pionu Biznesu Kei.pl

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.