Zamiast polegać na zmodyfikowanych plikach DOC, XLS czy PDF dla systemów Windows lub OS X, atakujący wzięli na cel urządzenia mobilne. To pierwszy przypadek wykorzystania w pełni funkcjonalnego szkodliwego programu dla Androida, który ma za zadanie infekować konkretne ofiary.

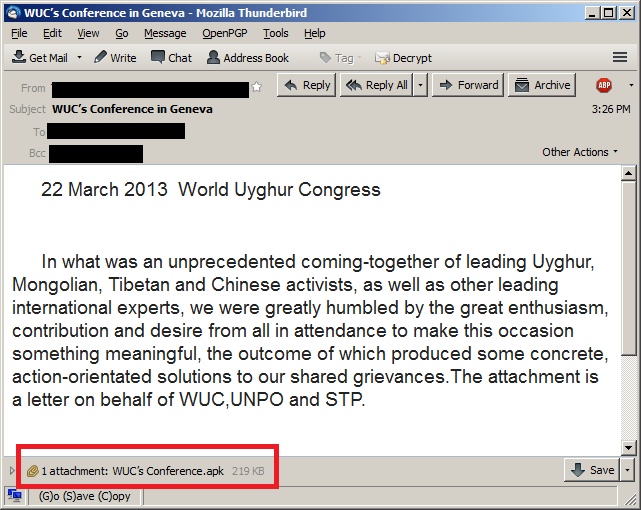

Do ataku doszło w drugiej połowie marca. Najpierw zhakowano konto e-mail należące do tybetańskiego aktywisty wysokiego szczebla. Atakujący wykorzystali je do wysłania spreparowanej wiadomości skierowanej do mongolskich, chińskich, tybetańskich oraz ujgurskich działaczy politycznych:

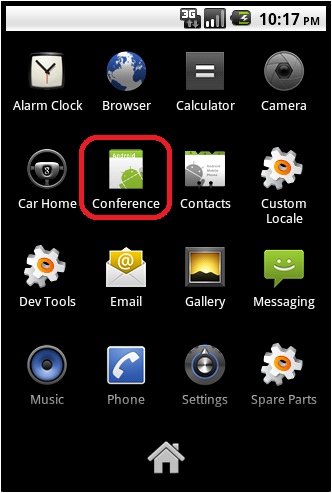

Spear-phishingowe e-maile zawierały plik APK ze szkodliwym programem dla urządzeń z Androidem. Po jego zainstalowaniu na pulpicie pojawiała się aplikacja o nazwie Conference - jej uruchomienie powodowało wyświetlenie informacji o zbliżającym się wydarzeniu (po angielsku).

Analiza przeprowadzona przez ekspertów z Kaspersky Lab ujawniła, że szkodnika stworzyły osoby posługujące się biegle językiem chińskim – świadczą o tym m.in. komentarze w kodzie oraz specyficzne cechy serwera sterującego trojanem, choć sam serwer został zlokalizowany w Stanach Zjednoczonych, a konkretnie w Los Angeles.

Zainstalowana aplikacja, co typowe dla ataków ukierunkowanych, kradnie z zainfekowanych smartfonów poufne dane, łącznie z książką adresową, historią połączeń i wiadomościami SMS, które po otrzymaniu odpowiedniego polecenia wysyła do serwera C&C, kodując je wcześniej algorytmem Base64.

– Dotychczas nie zetknęliśmy się z atakiem ukierunkowanym wykorzystującym urządzenia mobilne, chociaż obserwowaliśmy sygnały świadczące o tym, że cyberprzestępcy od pewnego czasu eksperymentowali na tym polu – komentuje Costin Raiu, dyrektor Globalnego Zespołu ds. Badań i Analiz w Kaspersky Lab.

Tym razem atakujący posłużyli się socjotechniką. W przyszłości podobne ataki mogą odbywać się z wykorzystaniem luk w oprogramowaniu mobilnym lub w wyniku połączenia różnych technik.

Czytaj także: 99% wykrytych w zeszłym roku zagrożeń mobilnych celowało w Androida

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.