Twórcy szkodliwego oprogramowania celowo komplikują pisany przez siebie kod, by utrudnić życie analitykom zagrożeń. Rzadko się jednak zdarza, by maskowanie w mobilnym szkodniku było tak zaawansowane, jak w przypadku Obada.

Eksperci z Kaspersky Lab niedawno natknęli się na aplikację dla systemu Android, która od razu wzbudziła ich podejrzenia - kod programu był mocno zaszyfrowany, a wiele z jego procedur wykorzystywało skuteczne metody ukrywania się przed analizą. Stosowanie takich mechanizmów w programach przeznaczonych dla Windowsa nie jest niczym nowym, w przypadku aplikacji mobilnych jest jednak bardzo nietypowe. Nowemu zagrożeniu nadano nazwę Obad.

Luki 0-day wykorzystywane przez Obada

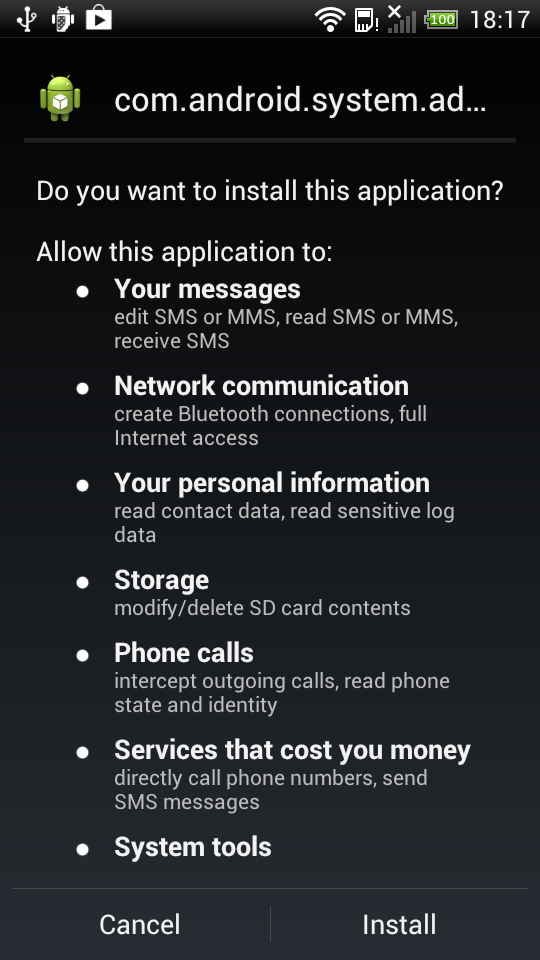

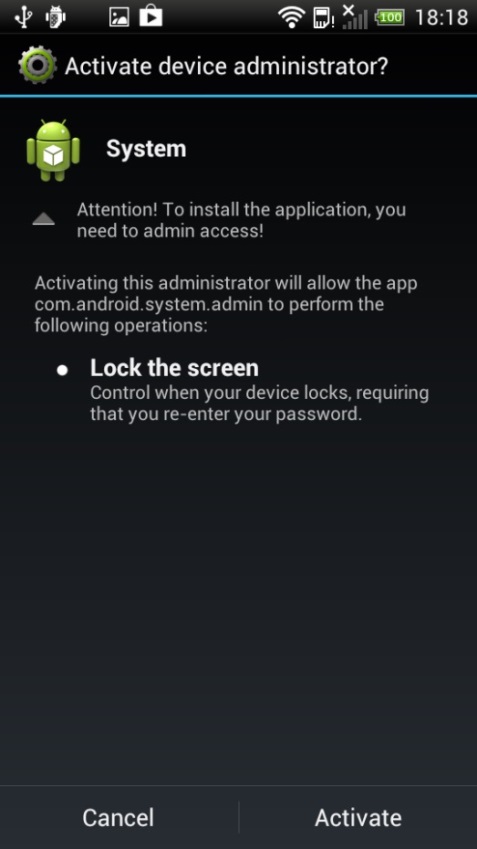

Twórcy szkodnika wykorzystali nieznany dotychczas błąd w systemie Android pozwalający szkodliwej aplikacji na uzyskanie uprawnień administracyjnych bez pojawiania się na liście zainstalowanych programów, które dysponują takimi przywilejami. W rezultacie, gdy Obad zainfekuje urządzenie, nie da się go usunąć przy użyciu konwencjonalnych metod systemowych.

Twórcy szkodnika wykorzystali nieznany dotychczas błąd w systemie Android pozwalający szkodliwej aplikacji na uzyskanie uprawnień administracyjnych bez pojawiania się na liście zainstalowanych programów, które dysponują takimi przywilejami. W rezultacie, gdy Obad zainfekuje urządzenie, nie da się go usunąć przy użyciu konwencjonalnych metod systemowych.

Wykorzystywany jest też inny błąd w Androidzie, związany z przetwarzaniem pliku AndroidManifest.xml. Plik ten jest obecny we wszystkich aplikacjach dla Androida i stosuje się go do opisywania struktury programów oraz definiowania ich parametrów. Obad modyfikuje AndroidManifest.xml w sposób, który sprawia, że nie jest on zgodny ze standardami Google'a, ale w dalszym ciągu jest poprawnie przetwarzany przez system.

Firma Google została już poinformowana o wspomnianych wyżej błędach w Androidzie. Nie wiadomo, kiedy należy spodziewać się ich poprawienia.

Jak wykryć infekcję?

Użytkownik zainfekowanego smartfona ma niewielkie szanse na zauważenie szkodliwej aktywności, ponieważ Obad nie posiada żadnego interfejsu i działa w tle. Jednym z symptomów zarażenia może być komunikat o niepowodzeniu w uzyskaniu uprawnień administratora.

Najbardziej charakterystyczną oznaką infekcji jest jednak blokowanie ekranu na ok. 10 sekund, gdy użytkownik aktywuje moduł Bluetooth lub podłącza się do otwartej sieci Wi-Fi. W trakcie tej pozornej bezczynności trojan próbuje atakować wszystkie urządzenia znajdujące się w zasięgu zainfekowanego smartfona.

Sztuczki trojana

Sztuczki trojana

Po uzyskaniu uprawnień administracyjnych Obad informuje o tym swoich twórców, wysyłając odpowiedni komunikat na serwer C&C. Co ciekawe, najpierw musi odszyfrować ukryty w jego kodzie adres serwera - w tym celu pobiera stronę facebook.com, wydobywa z niej określony element i wykorzystuje go jako klucz deszyfrujący.

Atakujący może kontrolować trojana nie tylko za pośrednictwem serwera C&C, ale również wysyłając SMS-y. Po pierwszym uruchomieniu Obad gromadzi i wysyła przestępcy różne informacje dotyczące zaatakowanego smartfona:

- adres urządzenia Bluetooth,

- nazwę operatora telekomunikacyjnego,

- numer telefonu,

- numer IMEI telefonu,

- stan konta mobilnego,

- lokalny czas.

Dodatkowo szkodnik regularnie wysyła raporty ze swojej aktywności obejmujące listę numerów premium, pod które udało mu się wysłać SMS-y, oraz statystykę wykonanych zadań.

- Na chwilę obecną trojan Obad nie jest szeroko rozprzestrzeniony, nie można jednak bagatelizować tego zagrożenia ze względu na stopień zaawansowania - uważa Roman Uchunek, ekspert z Kaspersky Lab. Szczegółowy opis techniczny trojana Backdoor.AndroidOS.Obad.a jest dostępny w serwisie SecureList.pl.

Czytaj także: NetTraveler - kolejna kampania szpiegowska wycelowana w organizacje rządowe i instytuty badawcze

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.