Eksperci przechwycili nową wersję CryptoLockera, która po zainfekowaniu komputera szyfruje pliki użytkownika i żąda za ich odblokowanie okupu w bitcoinach.

W ubiegłym miesiącu ostrzegaliśmy Czytelników przed fałszywą aktualizacją systemu Windows, rozpowszechnianą przy użyciu poczty elektronicznej. W załączniku - zamiast łatki - czaił się CryptoLocker, znany też jako Filecoder, wyjątkowo złośliwy program z gatunku ransomware, a więc próbujący zastraszyć użytkownika, któremu nie powiodło się go uruchomić.

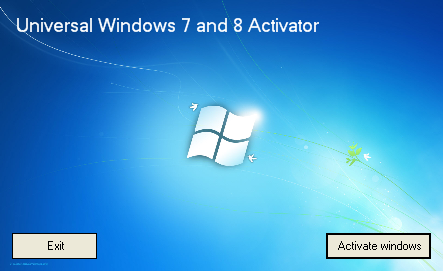

Nowa wersja tego zagrożenia przedostaje się na dysk komputera pod postacią aplikacji, która służy rzekomo do aktywacji pirackich kopii systemów Windows 7 oraz Windows 8, pakietu Office 2013 lub programu Photoshop (zob. zrzuty ekranu poniżej). Uruchomienie programu powoduje zagnieżdżenie się szkodnika w systemie. Kolejnym krokiem jest zaszyfrowanie przez niego niektórych plików i poinformowanie o tym użytkownika.

Zagrożenie przedostaje się na dysk jako aplikacja do aktywacji pirackiej kopii systemu Windows lub pakietu Office

Główną zmianą w nowej wersji CryptoLockera jest inny algorytm szyfrujący, w dodatku słabszy niż dotychczas - wcześniej twórcy zagrożenia wykorzystywali AES, którego porzucili na rzecz 3DES. Równocześnie zaczęli jednak szyfrować nie tylko dokumenty, ale też pliki zawierające zdjęcia, muzykę oraz filmy (.mp3, .mp4, .jpg, .png, .avi, .mpg itd.).

Najbardziej widoczną różnicą jest żądanie okupu wyłącznie w kryptowalucie Bitcoin, a nie jak w poprzedniej wersji w postaci płatności Ukash, MoneyPak czy CashU. Poza tym CryptoLocker nie wyświetla już zegara, który odlicza czas, jaki pozostał użytkownikowi na wpłacenie okupu. Informuje tylko, kiedy zaszyfrowane dane zostaną usunięte z zainfekowanego komputera.

Okno wyświetlane po zaszyfrowaniu plików użytkownika

Według analityków z firmy ESET jest mało prawdopodobne, by obie wersje CryptoLockera były dziełem tych samych osób. Przemawia za tym m.in. użycie różnych języków programowania (wcześniej to był C++, obecnie C#).

Aby uchronić się przed zagrożeniem, warto korzystać ze sprawdzonego oprogramowania antywirusowego. Eksperci podkreślają, że jeśli pliki zostały już zaszyfrowane, to usunięcie CryptoLockera z dysku może nie wystarczyć, by odzyskać dostęp do danych. Jedynym skutecznym rozwiązaniem jest wówczas skorzystanie z aktualnej kopii zapasowej.

Czytaj także: Ważna aktualizacja systemu, która nie istnieje, czyli CryptoLocker w natarciu

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.