Zarządzanie siecią firmową wymaga elastycznego podejścia. Dziś skuteczna inwentaryzacja tego, co dzieje się na urządzeniach włączonych do sieci to już za mało. Trzeba podążać za użytkownikiem, jego trybem pracy i rzeczywiście wykorzystywanymi urządzeniami. Do tego trzeba mieć na uwadze obowiązki prawne związane z ochroną danych osobowych!

Artykuł powstał we współpracy z firmą Axence.

Sieci firmowe są coraz bardziej rozbudowane, i to wielu aspektach - poczynając od liczby urządzeń, poprzez różnorodność oprogramowania (w tym mnogość rozwiązań sieciowych - dostępnych przez przeglądarki), a kończąc na wszechstronnej aktywności użytkowników. Coraz trudniej zatem wyobrazić sobie zapanowanie nad tą strukturą bez specjalnego programu do zarządzania siecią, dostosowanego do potrzeb konkretnej firmy.

Zarządzanie siecią firmową zgodnie z potrzebami

Jak mówi Piotr Wojtasik, inżynier wsparcia sprzedaży w firmie Axence, system do zarządzania siecią powinien składać się modułów - “klocków”, z których każda firma mogła stworzyć własną konstrukcję. W oferowanym przez Axence programie nVision® dostępne są moduły:

-

Network (sieć) – monitoring sieci, analiza i informowanie o potencjalnych awariach, wizualizacja sieci na mapach interaktywnych;

-

Inventory (urządzenia i programy) – inwentaryzacja urządzeń i oprogramowania wraz z licencjami, badanie konfiguracji i monitoring zmian, ewidencja środków trwałych i danych administracyjnych etc.;

-

Users (działalność użytkowników) – informacje o pracy użytkowników, tj. czas pracy (i przerw), monitoring aktywności (odwiedzanych stron www, używanych programów, prowadzonej korespondencji, również wydruków czy transferu sieciowego) etc.;

-

DataGuard (ochrona danych) – zapobieganie wyciekom danych przez przenośne urządzenia i nośniki danych, obejmujące monitoring i rejestr stosowania tych urządzeń, tworzenie reguł dostępu oraz odpowiednie komunikaty dla użytkowników i alarmy dla działu IT etc.

-

HelpDesk (dostęp zdalny i obsługa zgłoszeń) – zdalny dostęp do stanowisk roboczych, również będących poza siecią lokalną, baza zgłoszeń serwisowych, baza wiedzy dla pracowników, zarządzanie nieobecnościami pracowników pomocy technicznej, automatyzacje, dystrybucja plików, komunikaty etc.

Wykorzystanie do zarządzania firmową siecią programu nVision® pozwala m.in. na:

-

tworzenie interaktywnych map sieci oraz monitoring pracy usług, aplikacji, serwisów, systemów czy urządzeń sieciowych, co pozwala na szybkie zidentyfikowanie nieprawidłowości pracy i minimalizację ryzyka kosztownych przestojów czy awarii;

-

skuteczną inwentaryzację stosowanego oprogramowania - jego legalności i aktualności licencji;

-

kontrolę i podnoszenie efektywności pracowników (jak wynika z raportu TimeCamp, spędzają oni średnio 1 godz. 11 min. dziennie na aktywnościach niezwiązanych z pracą) poprzez monitoring odwiedzanych stron internetowych, czasu spędzonego przy pracy, wykorzystanie programów czy przegląd otwieranych dokumentów lub nagłówków wiadomości e-mail;

-

ochrona własności intelektualnej firmy przed kopiowaniem i przenoszeniem na urządzeniach przenośnych przez definiowanie praw dostępu do nośników danych dla poszczególnych użytkowników, monitoring prób nieuprawnionego użycia takich nośników, sprawdzanie danych przenoszonych na nośnikach zewnętrznych (np. pendrive) etc.;

-

sprawną i wydajną pracę działu pomocy technicznej poprzez przydzielenie zgłoszeń serwisowych do pracownika np. odpowiedzialnego za daną kategorię.

To użytkownik pobiera, drukuje, wysyła maile… Nie komputer!

Nawet pobieżny przegląd bogatych możliwości programu pokazuje, że kluczowym elementem jest zapobieganie niepożądanym, nieuprawnionym czy wręcz niebezpiecznym działaniom pracowników. Tu pojawia się kluczowa kwestia: co powinniśmy monitorować - komputer? Niezupełnie! Czasy, kiedy 1 pracownik = 1 pecet, dawno minęły. Ludzie korzystają z wielu urządzeń, przynoszą do pracy własne komputery, pracują poza siedzibą firmy albo - z drugiej strony - jeden komputer dostępny jest dla większej grupy osób.

Wyobraźmy sobie sieć aptek, w której pracują koordynatorzy. Każdy z nich codziennie jest w kilku aptekach, a w każdej z nich loguje się do firmowej sieci za pomocą innego urządzenia (tego dostępnego w konkretnej placówce), zaś wieczorami zdarza mu się pracować na własnym urządzeniu. Jeśli stosowany w tych aptekach system zarządzania siecią jako główną jednostkę traktuje komputer, nasz koordynator musiałby albo wszędzie uruchamiać swój komputer, albo wszyscy pracownicy apteki korzystający z danego sprzętu mieliby jednakowe uprawnienia. Natomiast wyniki monitoringu nic nie mówią o tym, kto w jaki sposób z tego urządzenia korzystał. Jeśli jednak system podąża za użytkownikiem, zupełnie “odwiązujemy się” od komputera, a koordynator może swobodnie pracować na każdym urządzeniu z tzw. Agentem (podprogramem nVision® umożliwiającym identyfikację, inwentaryzację i monitoring danego sprzętu)

Takie podejście zastosowano w najnowszej wersji programu nVision®. nVision® 10 podąża za użytkownikiem, co zupełnie zmienia efektywność zarządzania firmową siecią (np. nadawanie uprawnień użytkownikom) i jej monitoringu.

- W zakładach produkcyjnych, gdzie praca odbywa się na trzy zmiany, z jednego komputera często korzysta kilka osób - wyjaśnia Piotr Wojtasik. - Każda z nich, zgodnie z dobrymi praktykami bezpieczeństwa i rozliczalności, powinna mieć własny login i hasło. Agent rozpoznaje wówczas, kto korzysta z komputera. Profil uprawnień i monitorowanie aktywności przypisane są zatem do osoby (użytkownika), a nie do urządzenia. Dzięki temu jeden pracownik może korzystać z konkretnych aplikacji, a inny - nie. Przykładowo, szef działu marketingu pracujący do 17 może korzystać z mediów społecznościowych (bo tego wymagają jego obowiązki zawodowe), zaś koordynator produkcji rozpoczynający na tym samym komputerze pracę o 17.30 - już nie.

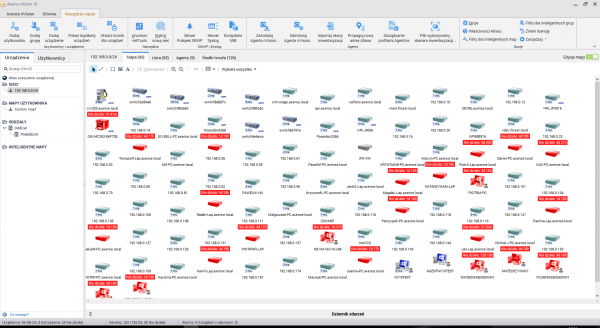

Axence nVision 10. Użytkownicy są najważniejsi. Fot. Axence.

Axence nVision 10. Użytkownicy są najważniejsi. Fot. Axence.

Dane o działaniach pracowników - dostępne, ale bezpieczne

Firmy, które dopiero poznają program nVision®, kupując go zyskują “od ręki” dostęp do nowego, skoncentrowanego na pracowniku, podejścia. Lojalni użytkownicy programu będą musieli przeprowadzić jego aktualizację.

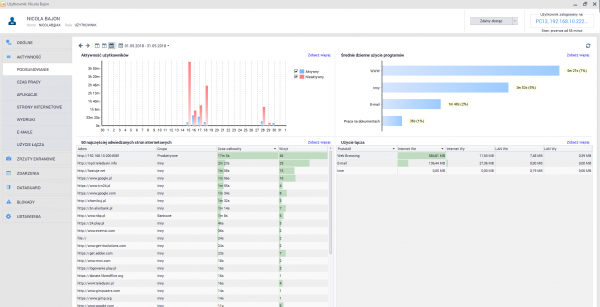

Zarówno w nowej instalacji, jak i po aktualizacji, w konsoli administratora jako “obiekty” pojawią się użytkownicy - imiona, nazwiska, loginy pracowników. Administrator widzi na swoim pulpicie już nie tylko - jak do tej pory - listę urządzeń, ale również listę użytkowników. Dla każdego z nich może skonfigurować osobne uprawnienia oraz monitorować i raportować jego działania (co robił w czasie pracy, jakich aplikacji używał, co i w jakich ilościach drukował). Oczywiście, jeśli administrator chce prześledzić, co działo się na danym komputerze, jakie aplikacje są tam używane, jak jest obciążony etc., nadal może dynamicznie przełączyć się na widok pokazujący urządzenia i dla każdego z nich uzyskać potrzebne informacje.

Do danych dotyczących aktywności pracowników ma dostęp także kadra zarządzająca. Osoba zarządzająca zespołem pracowników (np. 20 osób) po zalogowaniu widzi ich listę i może wygenerować dla siebie raport z ich działań w sieci. Co ważne, przełożony widzi tylko podlegających mu podwładnych - nie całą firmę. Nie ma np. dostępu do danych osób, które mu nie podlegają, ale dzielą komputer z jego zespołem.

Bring Your Own Device coraz bardziej bezpieczne

Pytany, jak nowa wersja oprogramowania wspiera system Bring Your Own Device (użytkownik korzysta z komputera prywatnego także do celów służbowych), Piotr Wojtasik wyjaśnia, że zwykle na takim komputerze powinny być dwa profile - służbowy, na którym działania pracownika monitorowane są zgodnie z politykami bezpieczeństwa oraz prywatny, na którym działania nie są monitorowane albo wcale, albo są monitorowane w określonym zakresie, związanym z bezpieczeństwem danego urządzenia.

- Administrator, który widzi, że takie niezgodne z polityką bezpieczeństwa działanie zostało podjęte, może np. zdalnie odinstalować niepożądaną aplikację - tłumaczy Piotr Wojtasik.

Bez zgodności z RODO ani rusz

Podejście

“użytkownik w centrum” eliminuje także anonimowość działań

w sieci firmowej, co wymagane jest jako element polityki

bezpieczeństwa, wymaganej przez obowiązujące od 25 maja 2018 roku

unijne rozporządzenia o ochronie danych osobowych (RODO). Jeśli do

sieci loguje się osoba, o której system nie ma szczegółowych

informacji (np. nowy pracownik), domyślnie przypisywany jest jej

profil szczegółowego monitorowania aktywności. To ułatwia

dotarcie do źródła w przypadku incydentu naruszenia ochrony danych

osobowych. Dane użytkowników w firmowej sieci nie są anonimowe, ale są bezpieczne, z naciskiem na "prawo do bycia zapomnianym". Fot. Axence.

Dane użytkowników w firmowej sieci nie są anonimowe, ale są bezpieczne, z naciskiem na "prawo do bycia zapomnianym". Fot. Axence.

Choć nVision® 10 nie ma bezpośredniego połączenia z przechowywanymi w firmie danymi osobowymi innymi niż dane pracowników (użytkowników sieci), jest rozwiązaniem wspierającym politykę bezpiecznego przetwarzania przechowywanych danych osobowych.

Dokładna i szczegółowa wiedza, co i kiedy dany pracownik robił na komputerze, staje się dla firmy staje się dla firmy bezpośrednim źródłem informacji, jeśli dojdzie do jakiegokolwiek incydentu związanego z wyciekiem danych osobowych czy kompromitacji bazy danych.

- Możemy szczegółowo prześledzić działalność pracownika, który, według danych logowania, ponosi odpowiedzialność za naruszenie ochrony danych osobowych - wyjaśnia Piotr Wojtasik. - Możemy stwierdzić, czy mogło to być działanie intencjonalne, np. jakie czynności wtedy wykonywał pracownik, jakich aplikacji używał, jakie dane przeglądał (np. zestawienie finansowe za rok 2017 albo faktury wystawione dla konkretnych odbiorców), czy korzystał z zewnętrznych nośników itp. Ze względu na wymogi RODO i prawa do "bycia zapomnianym" dzienniki aktywności danego użytkownika mogą być przechowywane tylko przez ograniczony, konkretnie określony przez firmę czas - np. do roku. Program nVision®10 daje możliwość automatycznego kasowania informacji starszych niż ten czas (np.rok), natomiast archiwalne informacje młodsze można szczegółowo prześledzić. Dodatkowo, zgodnie z prawem "do bycia zapomnianym", Administrator ma możliwość usunięcia danych na uzasadnione życzenie monitorowanego użytkownika.

nVision® 10 - to łatwe!

Jak podkreślają dotychczasowi klienci firmy, aktualizacja dla posiadaczy programu jest równie bezkolizyjna, jak wdrożenie rozwiązania dla początkujących.

Zobacz, ile pozytywnych zmian na Ciebie czeka!

Jak przekonało się np. Zrzeszenie Polsko-Amerykańskie, rozwiązanie można wprowadzić bez dezorganizacji pracy firmy na dłuższy czas (najważniejsze funkcjonalności wdrożono w ciągu 2 dni, a dział IT mógł zacząć pełnowymiarową pracę w ciągu kilku godzin od uruchomienia systemu).

Stosowanie Axence nVision® wymaga jednorazowego zakupu licencji (1 licencja na sieć), udzielanej na konkretną ilość urządzeń, na które instaluje się Agenty nVision®.

Program można pobrać ze strony producenta z darmową licencją do 10 stanowisk.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.