Botnety pełnią rolę cieplarni w rozprzestrzenianiu "finansowego" szkodliwego oprogramowania. To właśnie przy użyciu tego rodzaju programów cyberprzestępcy mogą najszybciej ukraść pieniądze użytkowników i ciągle znajdować nowe ofiary - uważa Jurij Maszewski, dyrektor ds. rozwoju technologii strategicznych w Kaspersky Lab.

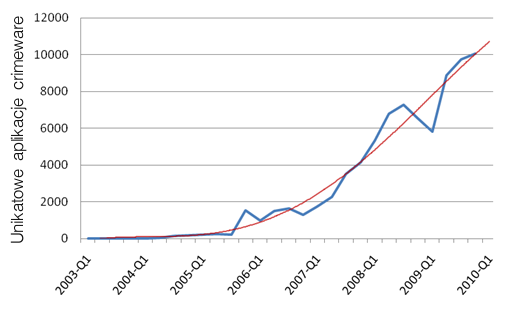

Statystyki pokazują wyraźny wzrost liczby szkodliwych programów atakujących klientów banków i innych organizacji finansowych w ciągu minionych kilku lat.

Wzrost liczby unikatowych szkodliwych programów wykorzystywanych

do kradzieży pieniędzy użytkowników internetu

Zaprezentowane dane pokazują wykładniczy wzrost liczby finansowych szkodliwych programów - od momentu, gdy pojawiły się po raz pierwszy, do chwili obecnej. Sytuację pogarsza fakt, że ogromny odsetek takich szkodliwych programów nie jest wykrywany przez rozwiązania antywirusowe większości producentów w momencie ich pojawienia się. Na przykład, według informacji dostarczanych przez ZeuS Tracker Center, w połowie marca ponad połowa szkodliwego oprogramowania rozprzestrzenianego za pośrednictwem botnetu ZBot/Zeus nie została wykryta. To oznacza, że atak tego szkodliwego oprogramowania powiódł się. Zanim użytkownicy uzyskali odpowiednią ochronę od firm antywirusowych, cyberprzestępcy zdołali przechwycić wszystkie potrzebne informacje.

>> Czytaj także: Złożone kampanie szpiegowskie zamiast prostych oszustw

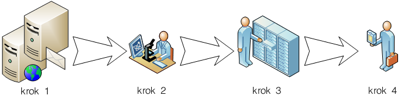

Dlaczego tak się dzieje? Aby odpowiedzieć na to pytanie, przyjrzymy się, jak wygląda proces "leczenia" przy użyciu typowych antywirusowych baz danych. Proces ten może się różnić w zależności od producenta rozwiązania antywirusowego, ogólnie jednak w każdym przypadku zawiera te same kluczowe kroki:

Proces publikowania uaktualnień baz sygnatur zagrożeń

Przyjrzyjmy się teraz bliżej poszczególnym krokom:

- Krok 1: gdy cyberprzestępca wypuści nowy szkodliwy program, zadaniem numer jeden firmy antywirusowej jest zidentyfikowanie i uzyskanie jego próbki. Odbywa się to na wiele sposobów: plik jest wysyłany ofiarom, zostaje schwytany przez system automatycznego przechwytywania czy też gromadzenia szkodliwego oprogramowania lub firma antywirusowa uzyskuje go w ramach wymiany plików z partnerami itd. Jednak biorąc pod uwagę metody rozprzestrzeniania stosowane przez szkodliwe oprogramowanie, mimo sporej liczby kanałów, którymi mogą zostać uzyskane przykłady szkodliwego kodu, nie zawsze da się szybko uzyskać próbkę występującą na wolności (ang. ITW - In-The-Wild).

- Krok 2: po uzyskaniu próbki rozpoczyna się proces analizy. Etap ten może zostać przeprowadzony przez automatyczne systemy i analityków wirusów. Kończy się dodaniem sygnatury do antywirusowej bazy danych.

- Krok 3: po dodaniu sygnatury do antywirusowej bazy danych rozpoczyna się proces testowania. Celem testów jest zidentyfikowanie potencjalnych błędów w dodanych wpisach.

- Krok 4: po zakończeniu fazy testów aktualizacje są dostarczane użytkownikom programu antywirusowego.

Od pojawienia się szkodliwego pliku do otrzymania przez użytkownika aktualizacji antywirusowych baz danych może minąć kilka godzin. Na tak duże opóźnienie składa się czas potrzebny do przeprowadzenia każdego kroku opisanego wyżej procesu. Naturalnie, po takim czasie użytkownik uzyska niezawodną ochronę. Paradoks polega na tym, że taka ochrona przypomina zamknięcie drzwi stajni po ucieczce konia. Jeżeli komputer użytkownika jest zainfekowany, to znaczy, że cyberprzestępca ukradł już jego dane osobiste. Antywirusowa baza danych może pomóc ostrzec użytkownika, że ktoś włamał się do jego systemu, jednak dane zostały już utracone.

>> Czytaj także: Tradycyjne testy antywirusów dają złudne poczucie bezpieczeństwa

Cyberprzestępcy doskonale orientują się, jak wygląda, od początku do końca, proces publikowania uaktualnień. Wiedzą, ile czasu zajmuje aktualizacja bazy danych, zdają sobie również sprawę, że ich twory w końcu zostaną wykryte. Dlatego często wybierają następujący plan ataku: wypuszczają szkodliwy plik, następnie po upływie kilku godzin, gdy programy antywirusowe zaczną już go wykrywać, przeprowadzają nowy atak przy użyciu kolejnego programu, za każdym razem zyskując sobie dodatkowy czas kilku godzin - i tak dalej, i tak dalej. W rezultacie, nawet jeżeli branża antywirusowa potrafi skutecznie wykrywać zagrożenia, stare dobre technologie antywirusowe muszą walczyć, aby dotrzymać kroku, co oznacza, że ochrona nie zawsze jest zapewniana natychmiast, tak jak powinna.

Pełny artykuł pt. Crimeware: rozpoczyna się nowa runda starcia... autorstwa Jurija Maszewskiego dostępny jest w Encyklopedii Wirusów Viruslist.pl prowadzonej przez Kaspersky Lab.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.