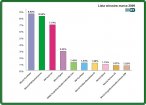

Zgodnie z przewidywaniami specjalistów 1 kwietnia najnowszy wariant Confickera rozpoczął nawiązywanie połączeń z licznymi stronami w poszukiwaniu instrukcji dalszego działania. Wbrew alarmistycznym zapowiedziom mediów nie doprowadziło to do zakłóceń w infrastrukturze internetu. Robak bezsprzecznie jednak przoduje w rankingach najpopularniejszych marcowych wirusów.

Najwyżej uplasowaną nowością jest Trojan-Dropper.Win32.Flystud.ko, który od razu wskoczył na dziewiąte miejsce rankingu. Szkodnik ten jest typowym trojanem, który na komputerze ofiary ukradkiem instaluje inne złośliwe oprogramowanie. Został stworzony w języku skryptowym FlyStudio, który wraz z AutoIt jest jednym z najpopularniejszych języków wśród twórców szkodliwych aplikacji. Zarówno FlyStudio, jak i programy napisane w tym języku, pochodzą z Chin.

Conficker był najczęściej atakującym zagrożeniem ubiegłego miesiąca również według analityków firmy ESET. Mimo że 1 kwietnia robak nie został użyty do żadnej spektakularnej akcji, miliony maszyn na całym świecie nadal pozostają pod jego wpływem. Stworzona przez Confickera sieć komputerów-zombie prędzej czy później zostanie prawdopodobnie wykorzystana przez twórców robaka do masowego rozsyłania spamu - przekonuje ESET. O innych sposobach wykorzystania botnetu pisaliśmy w Dzienniku Internautów tydzień temu.

Na uwagę zasługuje też rodzina koni trojańskich Win32/PSW.OnLineGames, wykradająca loginy oraz hasła graczy sieciowych MMORPG. W pierwszej dziesiątce zagrożeń znalazł się również WMA/TrojanDownloader.GetCodec.Gen, który po przedostaniu się na komputer swojej ofiary modyfikuje wszystkie pliki audio tak, aby próba ich otwarcia kończyła się wyświetleniem komunikatu o braku kodeka niezbędnego do odtworzenia danego utworu. Zgoda na pobranie kodeka skutkuje infekcją.

Dziennik Internautów nie omieszkał sprawdzić doniesień na temat Confickera opublikowanych także przez innych dostawców rozwiązań antywirusowych. Wniosek jest jeden: prima aprilis nie wywołał nowej fali rozprzestrzeniania się robaka. Specjaliści z F-Secure uważają, że jego autorzy do dziś nie rozmieścili na stronach WWW żadnych aktualizacji.

Eksperci z McAfee Avert Labs podkreślają, że szkodnik, ulokowany na którejkolwiek z zarażonych maszyn, potrafi nawiązywać kontakt z pozostałymi komputerami-zombie i mógłby pobrać aktualizacje przez funkcję peer-to-peer. Na razie nie odnotowano jednak pod tym względem nic szczególnego.

Na uwagę zasługuje obszerny raport przygotowany przez CERT Polska - zespół monitoruje pewną ilość domen, z którymi łączą się zarażone komputery. Analizy wykazują, że w Polsce jest stosunkowo niewiele maszyn przejętych przez robaka. Połączenia z terytorium naszego kraju stanowią zaledwie 1% (dla porównania - na Chiny przypada ponad 20% połączeń, na zajmującą drugie miejsce Rosję ok. 13%).

- Jeżeli obecny trend będzie się utrzymywał, to raczej nie ma zagrożenia (...) niezamierzonego "zalania" połączeniami istniejących i działających produkcyjnie witryn o nazwach domenowych pokrywających się z tymi wytworzonymi przez confickerowy Algorytm generujący Domeny - stwierdzają autorzy raportu, zastrzegając jednak, że na ostateczne wnioski trzeba jeszcze poczekać.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.