W sierpniu 2015 pojawił się nowy trojan zaprojektowany do infekowania routerów pracujących pod kontrolą systemu Linux. Ujawnił się także nowy niebezpieczny program "górniczy", posiadający zestaw funkcji typowych dla robaków i potrafiący samodzielnie rozpowszechniać się poprzez sieć. Ponadto wykryto trojana typu downloader, dystrybuowanego w dokumentach Microsoft Word, instalatora niechcianych aplikacji należącego do rodziny LoadMoney. Pojawiło się również kilka złośliwych programów wymierzonych w system Android.

Zagrożenie miesiąca

Wraz z pojawieniem się elektronicznej waluty twórcy wirusów znaleźli nową metodę wykradania pieniędzy od użytkowników — skutkiem tego było stworzenie i pojawienie się tzw. trojanów "górniczych". Jednakże ze względu na to, że ilość środków niezbędna do tworzenia tego typu aplikacji ciągle wzrastała, cyberprzestępcy zaczęli tracić zainteresowanie tą sferą potencjalnych dochodów. Mimo to w sierpniu 2015 analitycy Doctor Web zyskali kolejną szansę przebadania trojana należącego do wymienionej kategorii i nazwanego Trojan.BtcMine.737.

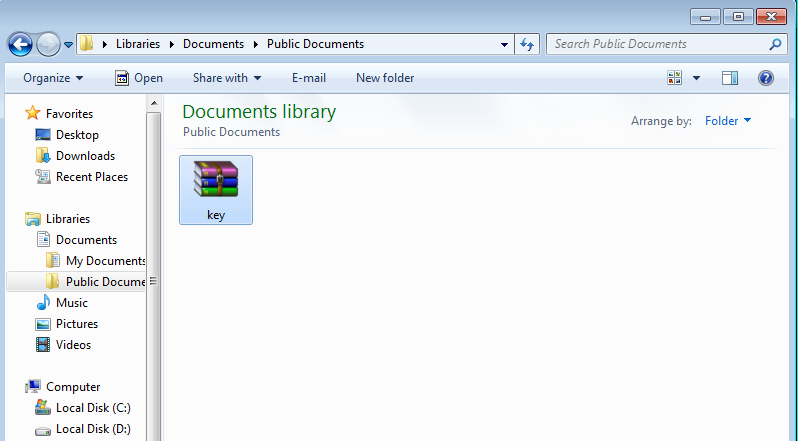

Od wewnątrz Trojan.BtcMine.737 wygląda jak rosyjska zabawka matrioszka — składa się z trzech instalatorów osadzonych jeden w drugim. Pierwsza "warstwa" zawiera prosty program typu dropper, który po uruchomieniu próbuje zakończyć wszystkie uruchomione procesy wirusa Trojan.BtcMine.737. Wypakowuje również ze swojego kodu plik wykonywalny kolejnego instalatora, osadza go w folderze tymczasowym, uruchamia i kasuje oryginalny plik. Drugi instalator posiada szersze spektrum funkcji, które są typowe dla robaków sieciowych. Aktywowany, zapisuje plik wykonywalny do jednego z kilku folderów na zainfekowanym komputerze i uruchamia go. Następnie replikuje się do kilku folderów, ustawiając jeden z nich jako dostępny z sieci lokalnej. Kopie instalatora wyglądają jak archiwa WinRAR o nazwie Key.

Następnie złośliwy program kopiuje siebie do głównych katalogów wszystkich dysków twardych i przechodzi przez wszystkie komputery w otoczeniu sieciowym, próbując podłączyć się do nich, używając loginów i haseł ze specjalnej listy. Co więcej, jeśli dostępny jest wymagany sprzęt, Trojan.BtcMine.737 konfiguruje i uruchamia punkt dostępowy Wi-Fi. Jeśli połączenie z dowolnym komputerem w sieci zostanie zestawione, trojan próbuje replikować się na ten komputer i uruchomić stworzoną kopię. Program CNminer.exe, zapisany na dysku twardym przez wirusa Trojan.BtcMine.737 podczas drugiego kroku instalacji, jest w rzeczywistości instalatorem narzędzia "górniczego".

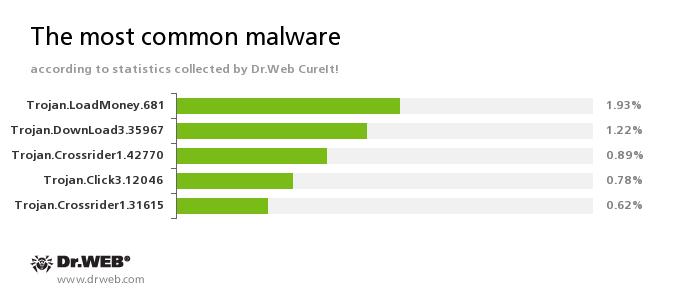

Najpopularniejsze zagrożenia sierpnia 2015 na podstawie statystyk narzędzia Dr.Web CureIt!

- Trojan.LoadMoney - rodzina trojanów typu downloader generowana przez serwery należące do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują w zainfekowanym systemie niechciane programy.

- Trojan.DownLoad3.35967 - trojan potrafiący pobierać z internetu inne złośliwe oprogramowanie i instalować je na zainfekowanym komputerze.

- Trojan.Crossrider - rodzina trojanów zaprojektowana do wyświetlania reklam użytkownikom internetu.

- Trojan.Click - rodzina złośliwych programów zaprojektowanych do generowania ruchu dla stron WWW poprzez przekierowywanie użytkowników na odpowiednie witryny.

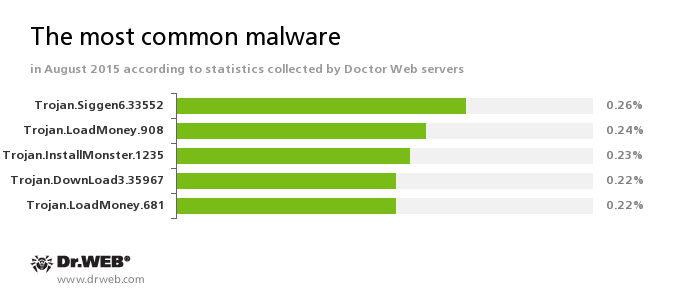

Najpopularniejsze zagrożenia sierpnia 2015 według statystyk serwerów Doctor Web

- Trojan.Siggen6.33552 - złośliwy program zaprojektowany do instalowania innego malware.

- Trojan.LoadMoney - rodzina trojanów typu downloader generowana przez serwery należące do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują w zainfekowanym systemie niechciane programy.

- Trojan.Installmonster - rodzina złośliwych programów stworzonych w ramach programu partnerskiego Installmonster. Te aplikacje pobierają i instalują w komputerach ofiar różne niechciane programy.

- Trojan.DownLoad3.35967 - trojan potrafiący pobierać z internetu inne złośliwe oprogramowanie i instalować je na zainfekowanym komputerze.

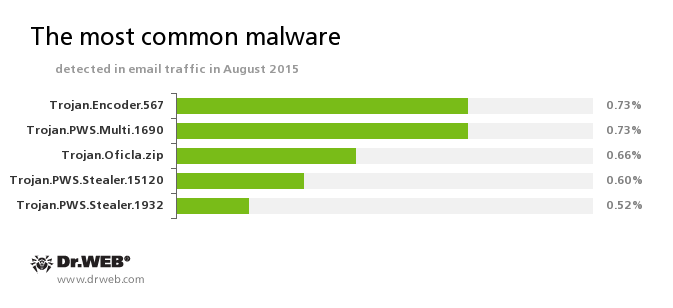

Najpopularniejsze złośliwe programy sierpnia 2015 wykryte w wiadomościach e-mail

- Trojan.Encoder.567 - złośliwy program należący do rodziny trojanów ransomware, szyfrujących pliki i żądających okupu za ich odszyfrowanie. Ten program potrafi szyfrować ważne pliki użytkownika, m.in. pliki typu: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

- Trojan.PWS.Multi.1690 - trojan bankowy zaprojektowany do wykradania poufnych informacji zapisanych na zainfekowanym komputerze.

- Trojan.Oficla - rodzina trojanów dystrybuowanych w wiadomościach e-mail. Gdy jeden z tych trojanów zainfekuje system, ukrywa swoją dalszą działalność. Trojan.Oficla podłącza komputer do botnetu, który pozwala cyberprzestępcom na ładowanie innego złośliwego oprogramowania na zaatakowaną maszynę. Gdy system zostanie zainfekowany, cyberprzestępcy, którzy uruchomili botnet, uzyskują kontrolę nad komputerem ofiary. W szczególności stają się zdolni do załadowania, zainstalowania i użycia dowolnie wybranych złośliwych programów.

- Trojan.PWS.Stealer - rodzina trojanów zaprojektowana do wykradania haseł i innych poufnych informacji zapisanych na zainfekowanym komputerze.

Botnety

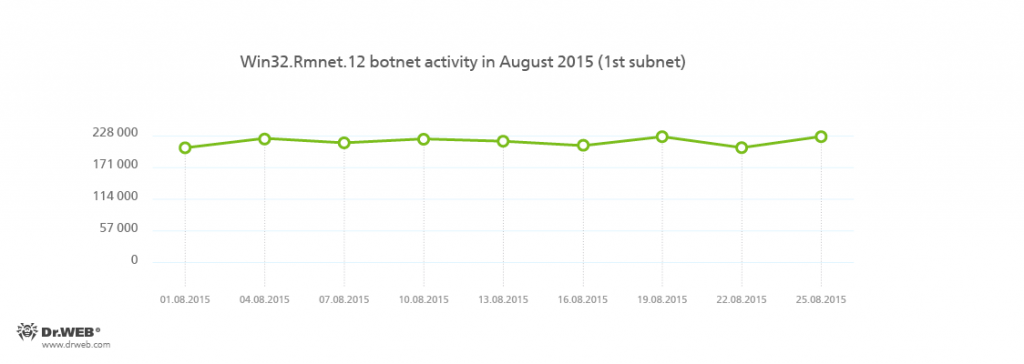

W sierpniu 2015 analitycy bezpieczeństwa Doctor Web kontynuowali monitorowanie dwóch podsieci należących do botnetu stworzonego przez cyberprzestępców z użyciem infektora plików Win32.Rmnet.12. Ich średnia aktywność została pokazana na poniższych diagramach:

Rmnet to rodzina wirusów rozpowszechniających się bez interwencji użytkownika. Mogą one wbudowywać zawartość w załadowane strony WWW (co teoretycznie daje cyberprzestępcom możliwość uzyskania dostępu do informacji o kontach bankowych ofiar), jak i wykradać ciasteczka i hasła zapisane w popularnych klientach FTP i wykonywać inne polecenia wydawane przez cyberprzestępców.

Botnet składający się z komputerów zainfekowanych wirusem Win32.Sector wciąż pozostaje aktywny. Jego średnia dzienna aktywność została pokazana na poniższym diagramie:

Win32.Sector potrafi wykonywać następujące działania:

- pobierać pliki wykonywalne poprzez sieć P2P i uruchamiać je na zainfekowanych maszynach,

- wstrzykiwać swój kod w działające procesy,

- zapobiegać działaniu niektórych antywirusów i blokować dostęp do stron WWW ich producentów,

- infekować pliki na dyskach lokalnych, nośnikach wymiennych (gdzie malware tworzy podczas procesu infekcji plik autorun.inf) i w folderach współdzielonych.

W sierpniu cyberprzestępcy kontrolujący botnet wirusa Linux.BackDoor.Gates.5 stali się bardziej aktywni i zintensyfikowali swoje ataki na zasoby internetu - w porównaniu z poprzednim miesiącem liczba zaatakowanych adresów IP zwiększyła się o 118% i wyniosła 2.083. Jak poprzednio, większość celów ataków była zlokalizowana w Chinach (87%), podczas gdy 11% zaatakowanych stron WWW była hostowana w Stanach Zjednoczonych.

Ransomware szyfrujące pliki

Liczba zapytań o wsparcie techniczne Doctor Web, dotycząca ataków tego typu wirusów, wyniosła w sierpniu 1.425 przypadków, co stanowi wzrost o 0,77% w stosunku do lipca.

Najpopularniejsze wirusy tego typu to:

- Trojan.Encoder.567

- Trojan.Encoder.858

- BAT.Encoder

Zagrożenia dla systemu Linux

W sierpniu 2015 analitycy bezpieczeństwa Doctor Web przebadali kilka złośliwych programów potrafiących infekować routery, pracujące pod kontrolą systemu Linux.

Jeden z tych trojanów, nazwany Linux.PNScan.1, był dystrybuowany w sposób szczególny - analitycy Doctor Web przypuszczają, że początkowo Linux.PNScan.1 był instalowany na zaatakowanych routerach bezpośrednio przez twórców wirusa. W tym celu wykorzystali oni podatność Shellshock, uruchamiając skrypt z istotnymi ustawieniami. Następnie malware było ładowane i instalowane na urządzeniach przez trojany należące do rodziny Linux.BackDoor.Tsunami, które są dystrybuowane z użyciem Linux.PNScan.1. Ten złośliwy program oferuje jedną funkcję - złamanie hasła dostępu do routera. Jeśli próba zhakowania powiedzie się, trojan ładuje złośliwy skrypt, który pobiera i instaluje backdoory zgodne z architekturą routera (ARM, MIPS lub PowerPC). Skrypt potrafi również pobrać backdoora, jeśli po wykorzystaniu podatności Shellshock cyberprzestępcom uda się zhakować komputer z procesorem Intel (x86). Wymienione backdoory potrafią wykonywać komendy wydawane przez cyberprzestępców. Przykładowo, po otrzymaniu komendy, aplikacje potrafią pobrać narzędzie Tool.Linux.BrutePma.1. Jest ono używane do zhakowania panelu administracyjnego PHPMyAdmin wykorzystywanego do zarządzania relacyjnymi bazami danych.

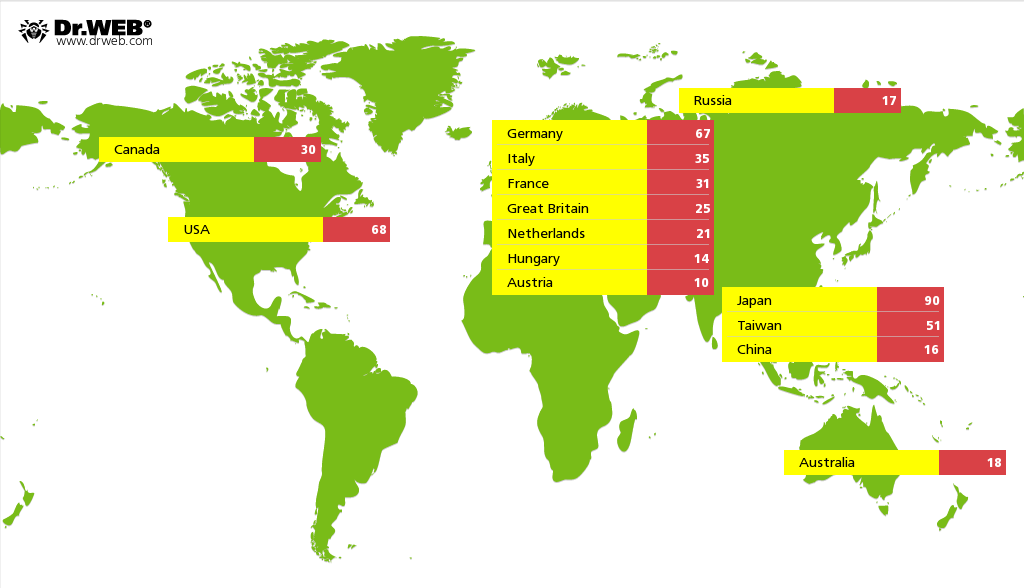

Co więcej, na serwerach kontrolowanych przez cyberprzestępców, analitycy bezpieczeństwa Doctor Web wykryli inne złośliwe programy, wśród których znalazła się modyfikacja Linux.PNScan.2 i trojan nazwany Trojan.Mbot, którego głównym zadaniem jest hakowanie stron WWW. Inny wykryty trojan został nazwany Perl.Ircbot.13. Oferuje on możliwość wyszukiwania podatności w stronach WWW stworzonych z użyciem kilku platform CMS i w stronach WWW wykorzystujących systemy zarządzania sklepami online. Wykryto 1439 urządzeń zainfekowanych z użyciem wymienionych złośliwych programów. Co więcej, w 649 przypadkach udało się określić położenie geograficzne zainfekowanych urządzeń, co ilustruje poniższa mapa:

Inne złośliwe aplikacje

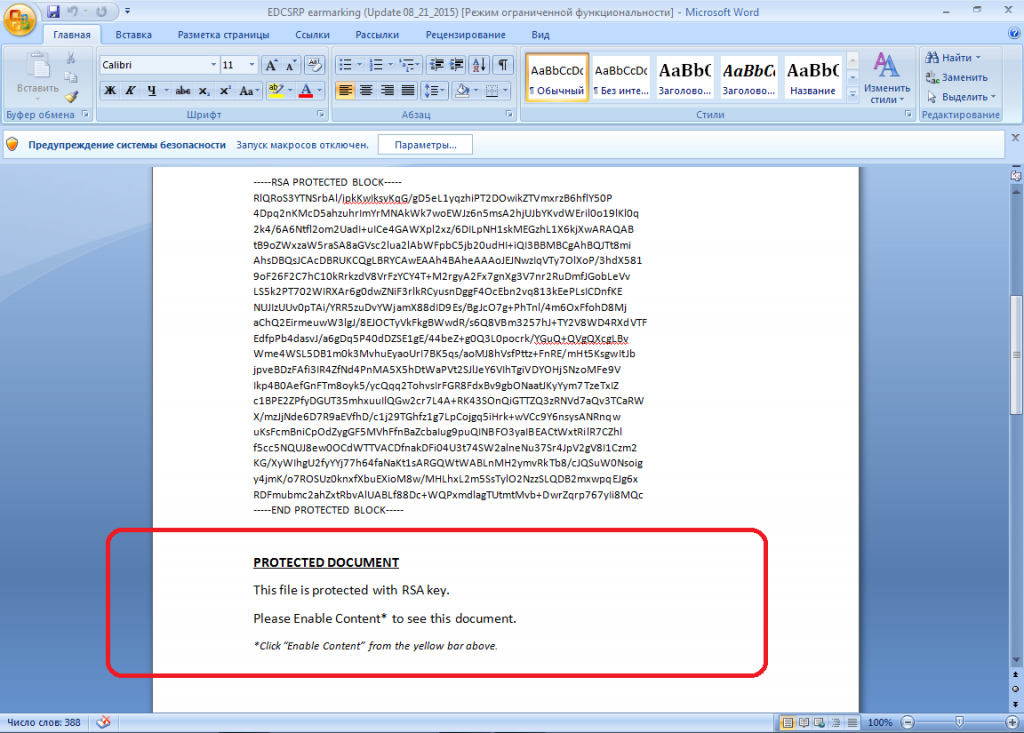

W sierpniu 2015 analitycy bezpieczeństwa Doctor Web przebadali niebezpiecznego trojana typu downloader nazwanego W97M.DownLoader.507 i dystrybuowanego jako dokument Worda załączany do wiadomości e-mail. Aby odczytać zawartość takiego dokumentu, użytkownik jest proszony o włączenie obsługi makr w MS Word.

Gdy makra zostaną zaktywowane, wyświetla się tekst na ekranie PC ofiary. W tym samym czasie trojan rozpoczyna pobieranie kilku fragmentów kodu ze zdalnego serwera. Używając tych fragmentów, złośliwy program generuje kilka skryptów, które z kolei pobierają z serwera, kontrolowanego przez cyberprzestępców niebezpiecznego trojana bankowego i uruchamiają go.

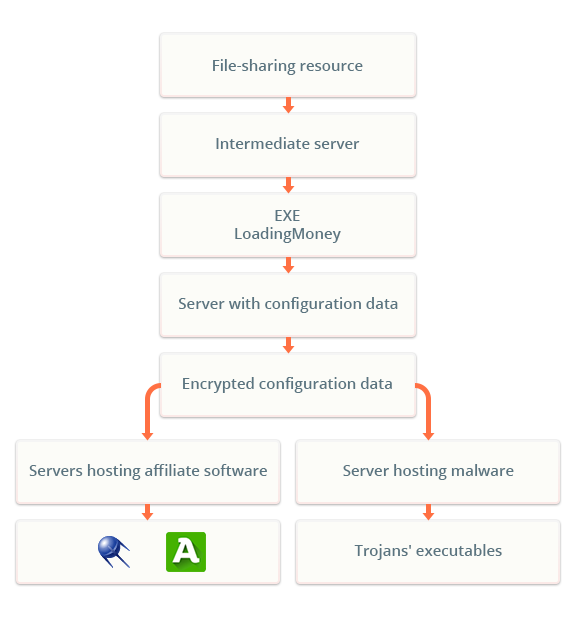

Inna złośliwa aplikacja przebadana w sierpniu przez laboratorium wirusowe Doctor Web została nazwana Trojan.LoadMoney.336. Ten instalator niechcianego oprogramowania dość często bywa wykrywany na komputerach osobistych. Schemat dystrybucji trojana wygląda następująco: jeśli użytkownik próbuje pobrać kilka plików zlokalizowanych w usłudze udostępniania plików kontrolowanej przez cyberprzestępców, zostaje przekierowany na stronę WWW, z której Trojan.LoadMoney.336 jest pobierany do komputera. Po uruchomieniu trojan podłącza się do zdalnego serwera i otrzymuje plik konfiguracyjny. Ten plik zawiera linki do powiązanych aplikacji (czasami złośliwych), które są pobierane i uruchamiane przez trojana na zainfekowanym komputerze.

Niebezpieczne strony WWW

W sierpniu 2015 do bazy Doctor Web dodano 834.753 adresów URL niezalecanych stron WWW, co stanowi wzrost o 1,62% w stosunku do lipca.

Złośliwe i niechciane programy dla Androida

W porównaniu z poprzednim miesiącem sierpień okazał się raczej spokojny w zakresie naruszeń bezpieczeństwa urządzeń mobilnych. Tym niemniej urządzenia z Androidem wciąż pozostają głównym celem dla cyberprzestępców specjalizujących się w tworzeniu i dystrybucji złośliwych aplikacji dla urządzeń mobilnych. Przykładowo, w sierpniu analitycy bezpieczeństwa Doctor Web wykryli nowego trojana dla Androida zaprojektowanego do szpiegowania użytkowników. Co więcej, podczas ostatniego miesiąca lata nowe niebezpieczne ransomware, trojany bankowe i trojany SMS również zwiększyły swoją liczebność.

Spośród najbardziej wartych zauważenia zdarzeń powiązanych z malware dla Androida możemy wymienić:

- nowe przypadki trojanów dla Androida wykorzystanych przez cyberprzestępców do szpiegowania użytkowników,

- trojany bankowe zagrażające użytkownikom urządzeń mobilnych,

- dystrybucja nowego ransomware dla Androida,

- wzrastająca liczba trojanów SMS.

Czytaj także: Ataki na sektor usług publicznych zdominowały II kwartał 2015 roku

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Microsoft Word Intruder - ciekawe narzędzie do tworzenia złośliwego oprogramowania

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.