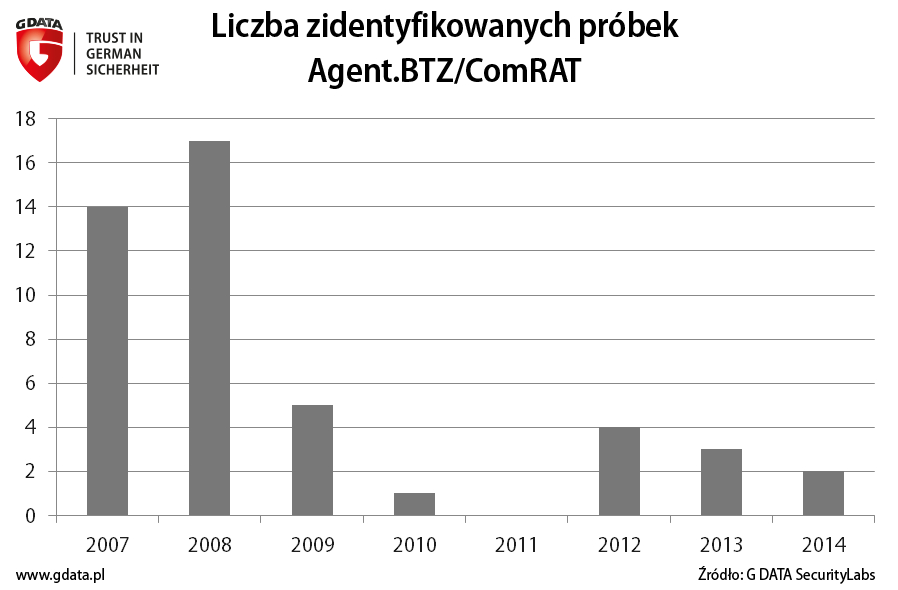

Chcąc zrozumieć, w jaki sposób tworzony jest wysoce skomplikowany malware wykradający dane, analitycy firmy G DATA przyjrzeli się 46 różnym wariantom zagrożenia Agent.BTZ i jego następcom (Uroburos, ComRAT).

Liczba cyberataków, których głównym celem są instytucje rządowe, korporacje czy organizacje międzynarodowe, zwiększyła się znacząco w ostatnich latach. Malware w tym przypadku jest ulubionym orężem atakujących. Przez siedem lat pracownicy G DATA śledzili rozwój jednego z najbardziej znanych programów szpiegujących na świecie – Agent.BTZ. W roku 2008 właśnie ten szczep złośliwego oprogramowania został użyty w ataku na Pentagon.

W 2014 roku wykryte zostały incydenty w ministerstwach spraw zagranicznych Belgii oraz Finlandii. Ataki zostały przeprowadzone z wykorzystaniem wysoce złożonego oprogramowania typu spyware o nazwie Uroburos. W listopadzie ubiegłego roku został odkryty i dokładnie opisany następca zagrożenia Agent.BTZ o nazwie ComRAT. Szczegółowa analiza wykazała szereg podobieństw do rootkita Uroburos.

– Dzięki kompleksowej analizie przeprowadzonej w laboratoriach G DATA w Bochum jesteśmy obecnie w posiadaniu danych opisujących 7 lat rozwoju tego konkretnego zagrożenia. Badane wersje złośliwego oprogramowania były rozwijane przez jedną grupę, która wykorzystywała je następnie do targetowanych ataków na cele rządowe na całym świecie – tłumaczy Łukasz Nowatkowski, dyrektor techniczny G DATA Software Polska.

Kosmetyczne zmiany w kodzie

Do wersji 3.0, która światło dzienne ujrzała w 2012 roku, zmiany w kodzie były niewielkie. Modyfikowano wersje dla systemu Windows, wyeliminowano błędy programistyczne oraz dodano nowe metody maskowania. Największą aktualizację badany malware otrzymał wraz z wersją 3.0 RAT. Wciąż nie jest w pełni znana metoda ataku wykorzystywana przez osoby stojące za tym zagrożeniem. Według podejrzeń ekspertów za ataki odpowiedzialni są doświadczeni developerzy, którzy dobrze wiedzą, jak ukryć swoje działania.

Analitycy G DATA są pewni, że grupa, która stworzyła Agenta.BTZ, Uroburosa i ComRATa, wciąż jest czynna i aktywnie działa w dziedzinie tworzenia złośliwego oprogramowania i przeprowadzania ataków ukierunkowanych (APT, z ang. Advanced Persistent Threat). Według ekspertów najnowsze informacje bezsprzecznie prowadzą do diagnozy mówiącej o jeszcze większej liczbie tego typu ataków w nadchodzącej przyszłości.

Szczegółową analizę zagrożenia Agent.BTZ można znaleźć na blogu firmy G DATA.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Kolejny epizod obławy. Internauci dostają wezwania do zapłaty od kancelarii Glass-Brudziński

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.