Chociaż Google opracował łatkę w ciągu 48 godzin od zgłoszenia problemu, wielu użytkowników Androida jeszcze jej nie otrzymało. Czemu tu się zresztą dziwić - eksperci szacują, że na atak podatnych jest blisko 950 mln urządzeń z tym systemem, a rozprowadzaniem poprawek zajmują się producenci smartfonów i operatorzy sieci komórkowych, którzy faworyzują najnowsze, najdroższe modele. Przygotowaliśmy krótki poradnik pokazujący krok po kroku, co można w tej sytuacji zrobić.

Przede wszystkim warto dowiedzieć się nieco więcej o problemie, np. zaglądając do wcześniejszych artykułów w Dzienniku Internautów: Także Twój telefon z Androidem można zhakować jednym MMS-em oraz Masz telefon z Androidem? Sprawdź, czy Twój producent załatał już groźną lukę. W skrócie przypomnijmy, że chodzi o szereg podatności odkrytych w bibliotece Stagefright, która w systemie Android odpowiada za przetwarzanie multimediów. Atakujący może je wykorzystać do przejęcia kontroli nad urządzeniem i może się to odbyć na kilka sposobów. Najbardziej prawdopodobny polega na wysłaniu do potencjalnej ofiary specjalnie spreparowanego MMS-a. Większość telefonów przetworzy treść takiej wiadomości, zanim poinformuje użytkownika o jej otrzymaniu - w takim przypadku nietrudno o infekcję. Czym to grozi? Choćby tym, że atakujący uzyska dostęp do wszystkich danych znajdujących się na urządzeniu, a także do mikrofonu i kamerki, co pozwoli mu na podsłuchiwanie i podglądanie ofiary.

Przede wszystkim warto dowiedzieć się nieco więcej o problemie, np. zaglądając do wcześniejszych artykułów w Dzienniku Internautów: Także Twój telefon z Androidem można zhakować jednym MMS-em oraz Masz telefon z Androidem? Sprawdź, czy Twój producent załatał już groźną lukę. W skrócie przypomnijmy, że chodzi o szereg podatności odkrytych w bibliotece Stagefright, która w systemie Android odpowiada za przetwarzanie multimediów. Atakujący może je wykorzystać do przejęcia kontroli nad urządzeniem i może się to odbyć na kilka sposobów. Najbardziej prawdopodobny polega na wysłaniu do potencjalnej ofiary specjalnie spreparowanego MMS-a. Większość telefonów przetworzy treść takiej wiadomości, zanim poinformuje użytkownika o jej otrzymaniu - w takim przypadku nietrudno o infekcję. Czym to grozi? Choćby tym, że atakujący uzyska dostęp do wszystkich danych znajdujących się na urządzeniu, a także do mikrofonu i kamerki, co pozwoli mu na podsłuchiwanie i podglądanie ofiary.

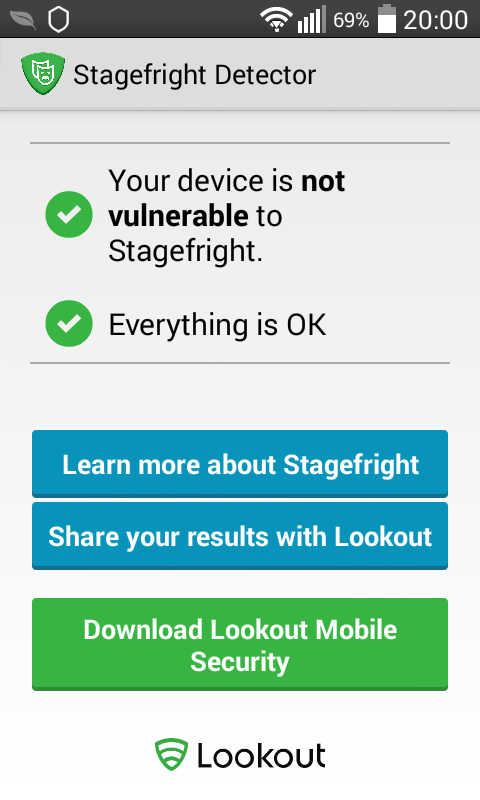

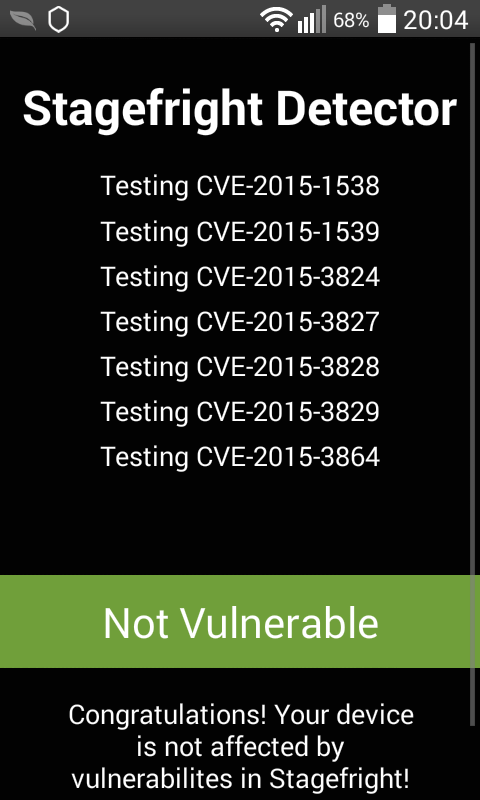

Luki występują we wszystkich wersjach Androida od 2.2 w górę, co oznacza, że problem dotyczy około 95% urządzeń działających pod kontrolą tego systemu. W sklepie Google Play znajdziemy kilka narzędzi umożliwiających sprawdzenie, czy nasz smartfon (bądź tablet) jest podatny na atak. Na uwagę zasługuje Stagefright Detector firmy Lookout - zob. zrzut ekranu po prawej stronie. Wystarczy go pobrać i uruchomić, po chwili zobaczymy wynik. Parę dni przed testem mój telefon - LG L50 Sporty - otrzymał stosowną aktualizację, nie zdziwiłam się więc na widok komunikatu głoszącego, że wszystko jest OK.

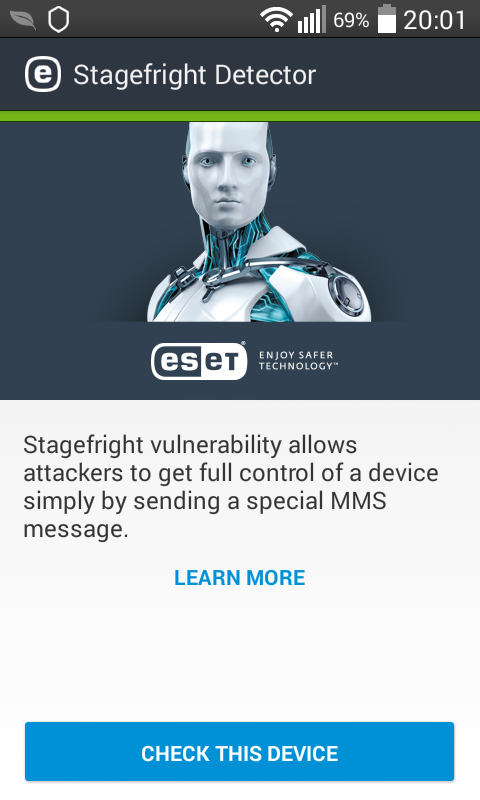

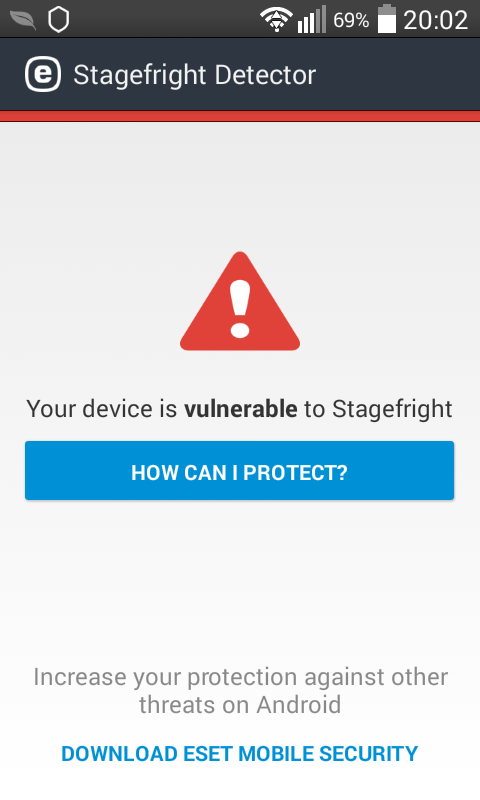

Podobnie działa Stagefright Detector firmy ESET. Po jego zainstalowaniu trzeba kliknąć w przycisk „Check this device”. Ups! Według tej aplikacji mój telefon nie został załatany. Przycisk „How can I protect?” prowadzi do strony z instrukcją, jak na różnych urządzeniach z Androidem wyłączyć automatyczne ładowanie zawartości MMS-ów.

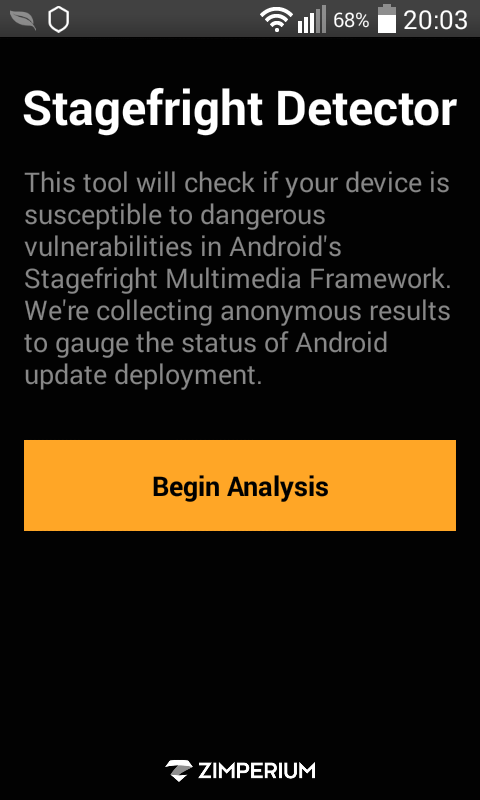

Lekko skonsternowana sięgnęła po jeszcze jeden Stagefright Detector, tym razem opracowany przez firmę Zimperium, która odkryła omawiane luki. Po zainstalowaniu narzędzia trzeba kliknąć w przycisk „Begin Analysis”. Aplikacja poinformowała, że wszystkie luki w bibliotece Stagefright mam załatane. Wam również sugeruję nie ograniczać się do jednego programu - warto wykonać kilka testów, żeby upewnić się co do wyniku (zainstalowane aplikacje można następnie usunąć).

Inna sprawa, że nie polecam instalowania wszystkich możliwych narzędzi ze słowem „Stagefrigt” w nazwie. Chociaż Google Play weryfikuje udostępniane aplikacje, od czasu do czasu eksperci ostrzegają przed złośliwymi imitacjami gier i przydatnych programów, którym udało się prześliznąć do sklepu. Warto uważać i nie instalować bezmyślnie niczego, co zażąda od nas zbyt wielu uprawnień lub w inny sposób wyda się podejrzane.

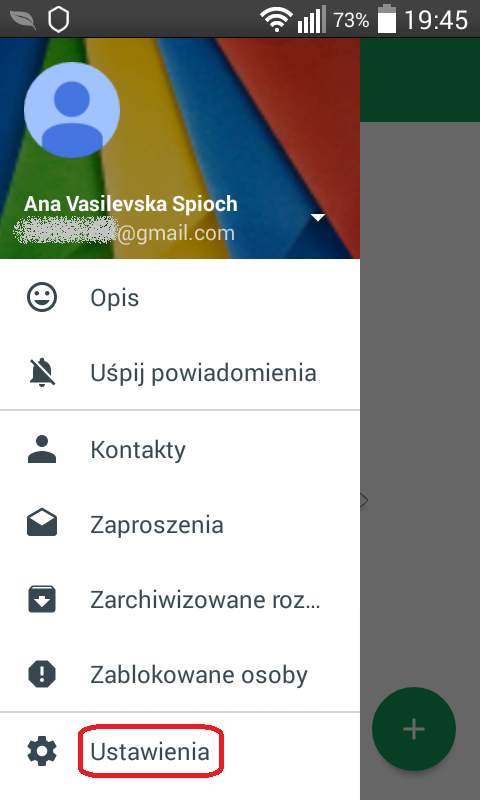

Co zrobić, jeśli okaże się, że nasz smartfon albo tablet jest podatny na atak? Tymczasowym rozwiązaniem problemu może być wyłączenie automatycznego ładowania zawartości MMS-ów w ustawieniach programów, które umożliwiają ich odbieranie. Zacznijmy od Google Hangouts. Po uruchomieniu aplikacji klikamy w trzy paski u góry po lewej stronie ekranu, żeby dotrzeć do ustawień - zob. zrzuty ekranu poniżej.

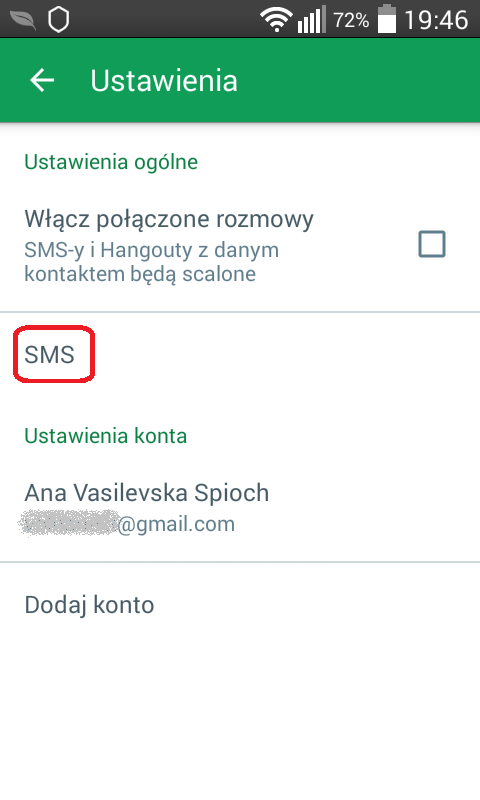

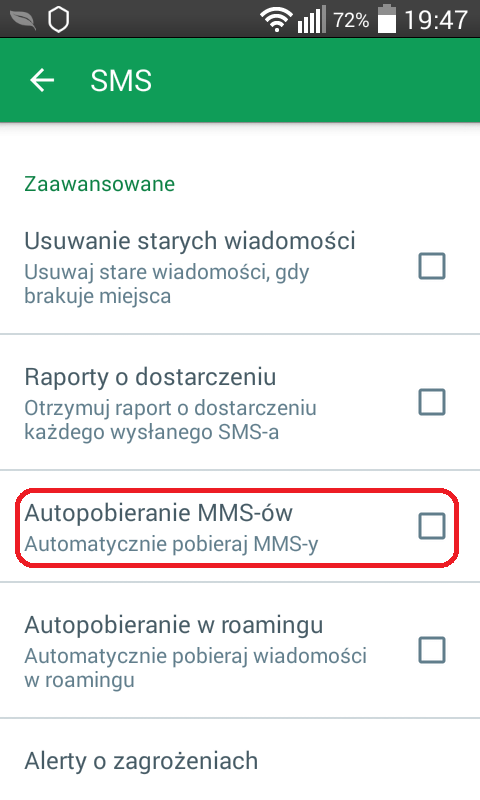

W kolejnym kroku przechodzimy do sekcji „SMS” i znajdujemy opcję „Autopobieranie MMS-ów”, po ang. „Auto retrieve MMS”. Widoczne obok niej pole wyboru nie powinno być zaznaczone (tak jak na zrzucie ekranu).

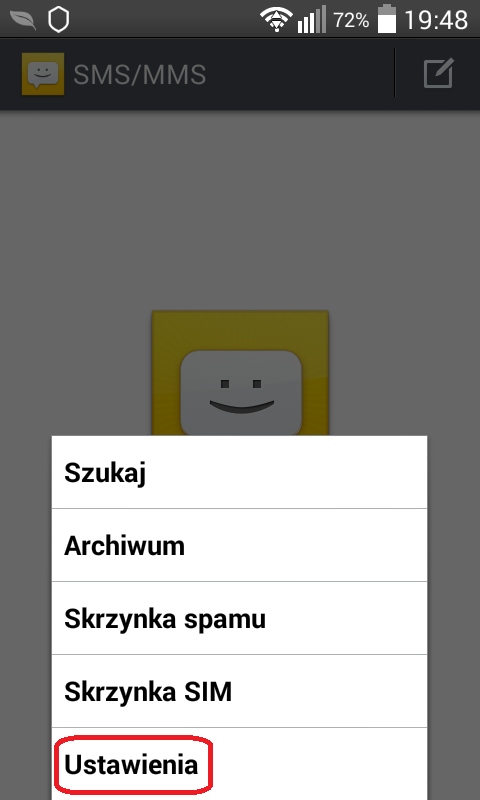

Jeżeli odbieramy wiadomości za pomocą standardowej aplikacji udostępnionej przez producenta telefonu, to również musimy się dostać do jej ustawień. W przypadku urządzeń LG będzie to wyglądało tak jak poniżej.

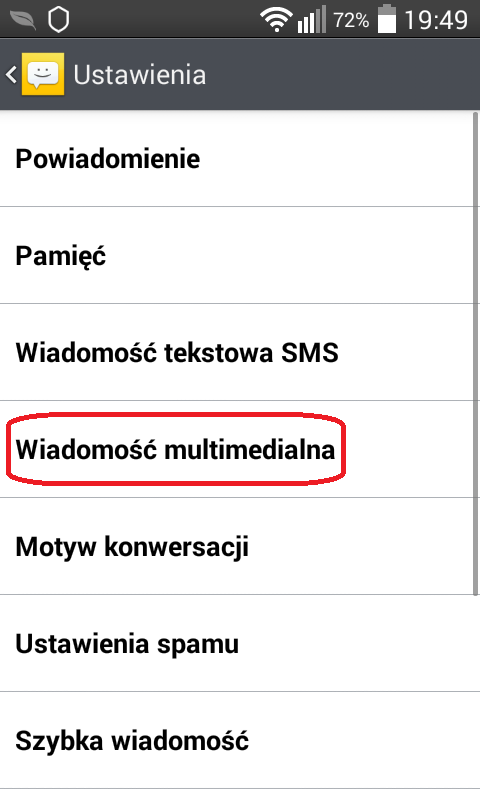

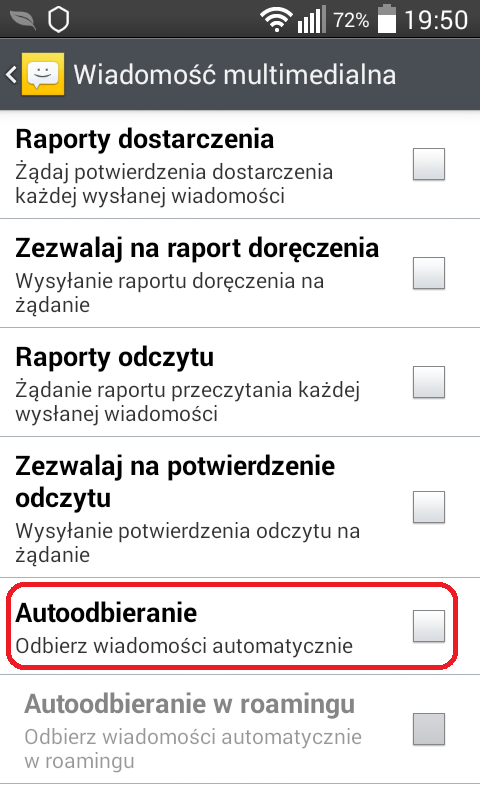

W ustawieniach musimy poszukać sekcji „Wiadomość multimedialna”, po ang. „Multimedia message”. Tutaj upewniamy się, że pole wyboru przy opcji „Autoodbieranie” („Auto-retrieve”) nie jest zaznaczone.

W ustawieniach musimy poszukać sekcji „Wiadomość multimedialna”, po ang. „Multimedia message”. Tutaj upewniamy się, że pole wyboru przy opcji „Autoodbieranie” („Auto-retrieve”) nie jest zaznaczone.

Na urządzeniach innych producentów może to wyglądać trochę inaczej, ale koncepcja jest ta sama: automatyczne pobieranie treści MMS-ów trzeba wyłączyć. Jeżeli potrzebujecie bardziej dokładnej instrukcji, zajrzyjcie do poradnika How can I protect my Android device from Stagefright vulnerability? opracowanego przez firmę ESET.

Warto także wiedzieć o możliwości zdezaktywowania biblioteki Stagefright na Androidzie. Wymaga to zrootowania telefonu, dlatego mniej zaawansowanym użytkownikom tego rozwiązania nie polecam. Stagefright Disabler został opracowany przez Michaela Kohla i nie jest narzędziem darmowym - kosztuje 0,99 dolarów, czyli 5,14 zł (w chwili pisania tego tekstu). Czy warto je zastosować, zadecydujcie sami.

Innym godnym uwagi narzędziem jest Stagefright Scanner opracowany przez Trustlook. Z jego pomocą możemy przeskanować znajdujące się na urządzeniu pliki multimedialne, identyfikując te, które mogą stwarzać problemy. Aplikacja umożliwia ich usunięcie.

Na koniec najważniejsze: zastosowanie się do powyższych wskazówek bez wątpienia zmniejszy ryzyko, ale nie zamknie wszystkich wektorów ataku (luki w Stagefright mogą zostać wykorzystane także za pośrednictwem spreparowanych linków i nie tylko). Dlatego nie zapomnijcie zainstalować poprawki od Google, gdy tylko dotrze ona na Wasze urządzenia.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.