...chyba że używasz naprawdę starej wersji tego systemu (poniżej 2.2). Jeśli nie, Twój smartfon znajduje się w gronie 950 mln urządzeń podatnych na zdalny atak i choć łatka jest już dostępna, nie licz na to, że zaraz ją dostaniesz.

Szybkimi krokami zbliżają się dwie ważne konferencje dotyczące bezpieczeństwa - Black Hat USA (1-6 sierpnia) i DEF CON (6-9 sierpnia). Na obu mają zostać przedstawione szczegóły wykorzystania nowo odkrytych luk w bibliotece Stagefright, która w systemie Android odpowiada za przetwarzanie multimediów. Prelekcje wygłosi Joshua J. Drake z firmy Zimperium, która na swoim blogu ujawniła wczoraj część informacji - zob. Experts Found a Unicorn in the Heart of Android.

Na razie wiemy, że efektywne wykorzystanie luk (dla których zarezerwowano już numery CVE-2015-1538, CVE-2015-1539, CVE-2015-3824, CVE-2015-3826, CVE-2015-3827, CVE-2015-3828 i CVE-2015-3829) pozwala na zdalne wykonanie kodu w wyniku przesłania na docelowy numer odpowiednio przygotowanego MMS-a. Ochronę przed atakiem utrudnia fakt, że potencjalna ofiara nie musi nic (!) robić, żeby doszło do infekcji.

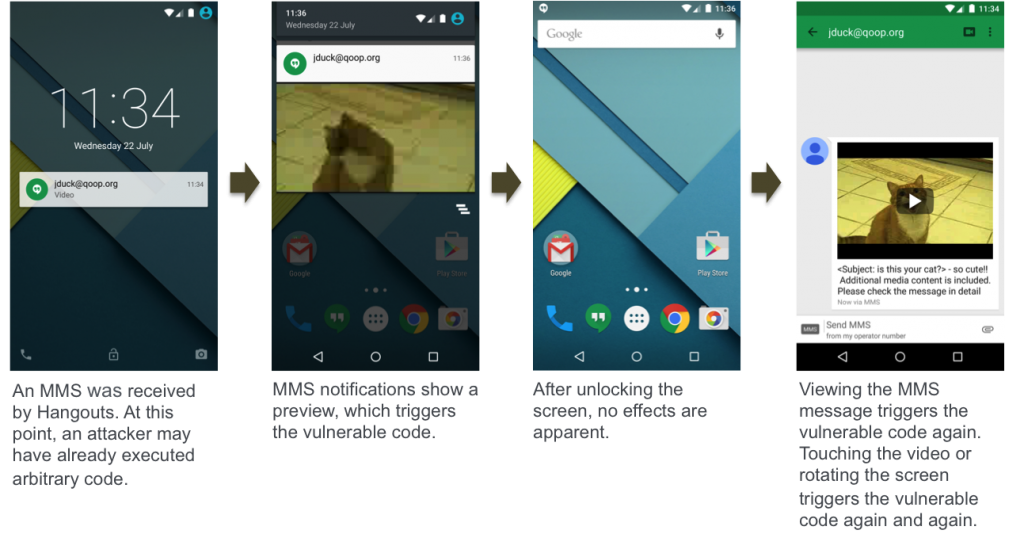

Jak to możliwe? Cóż, wiele telefonów automatycznie przetwarza otrzymane wiadomości, zanim powiadomi użytkownika o ich nadejściu. Poniżej można zobaczyć, jak eksperci z firmy Zimperium zaatakowali telefon Nexus 5 działający pod kontrolą systemu Android Lollipop 5.1.1 (można kliknąć, żeby powiększyć).

Nie jest to oczywiście jedyny wektor ataku. Równie dobrze użytkownik Androida może zostać zainfekowany podczas odwiedzin na odpowiednio spreparowanej stronie lub otwierając zmodyfikowany plik. Taki sposób wykorzystania nowo odkrytych luk wydaje się jednak mniej prawdopodobny, bo wymaga od atakującego zachęcenia ofiary do wspomnianych działań, a więc nie zawsze się uda.

Co można zyskać po wykonaniu zdalnego kodu na Androidzie? Przede wszystkim możliwość podsłuchiwania i podglądania ofiary, a także wykradania danych z karty pamięci. Tak naprawdę wiele jednak zależy od inwencji atakującego. Niebezpiecznik podpowiada, że może on użyć któregoś z root-exploitów (takich jak PingPongRoot, Towelroot czy put_user), aby podnieść swoje uprawnienia i zyskać jeszcze większą kontrolę nad smartfonem.

Kto jest podatny na atak i czy da się coś zrobić

Według ekspertów z Zimperium luki występują we wszystkich wersjach Androida od 2.2 wzwyż, a więc także w tych najnowszych. Szacuje się, że na atak może być podatnych nawet 950 mln urządzeń. Najbardziej zagrożeni są użytkownicy starszych wersji systemu - poniżej 4.3 (Jelly Bean) - nie wyposażono ich bowiem w mechanizmy chroniące przed exploitami.

Na razie nie odnotowano żadnych ataków, ale to się może zmienić po prelekcjach na wspomnianych wyżej konferencjach. Pocieszające jest to, że Google opracował łatkę w ciągu 48 godzin od zgłoszenia problemu. Szkopuł w tym, że rozprowadzaniem aktualizacji zajmują się producenci telefonów i operatorzy sieci komórkowych, którzy - jak sami pewnie wiecie - wcale się z tym nie spieszą. Wniosek? Poprawki szybko nie otrzymamy, a w przypadku starszych modeli urządzeń możemy nie otrzymać jej w ogóle.

Ci, którzy mają zrootowany telefon (albo nie boją się tego zrobić), mogą zainstalować CyanogenModa - otwartoźródłową modyfikację systemu Android, w której luki już załatano. Pozostałym użytkownikom pozostaje czekanie na aktualizację. Aby doraźnie zapobiec atakom, można w aplikacji Google Hangouts wyłączyć automatyczne pobieranie treści MMS-ów, trzeba tylko pamiętać, że istnieją także inne sposoby wykorzystania omawianych luk.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Rihanna pobiła rekord sprzedaży cyfrowych singli. Piractwo jej nie przeszkodziło

Stopka:

© 1998-2026 Dziennik Internautów Sp. z o.o.