Połowę luk usuwanych przez kwietniowe biuletyny zabezpieczeń Microsoftu stanowią te znalezione przez pracowników firmy Google.

Biuletyny krytyczne

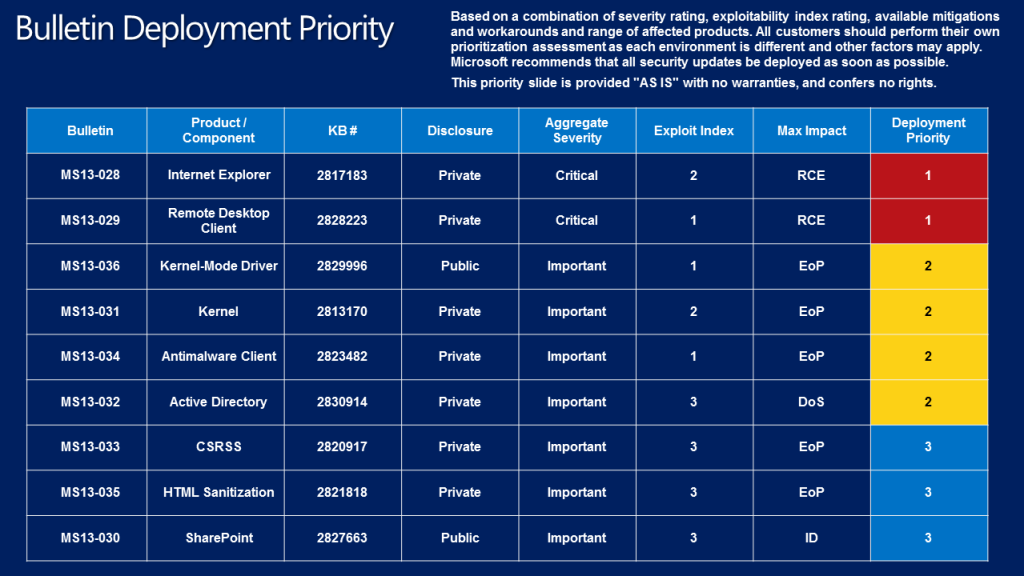

Biuletyn MS13-028

Pierwszy z wydanych w tym miesiącu biuletynów krytycznych dostarcza zbiorczą aktualizację dla przeglądarki Internet Explorer. Usuwa tylko dwie luki, ale są na nie podatne wszystkie wersje IE, również „dziesiątka”. Oba błędy pozwalają na zdalne wykonanie kodu i zostały zgłoszone przez pracowników zespołu ds. bezpieczeństwa firmy Google. Warto zauważyć, że podatności ujawnione podczas tegorocznego konkursu pwn2own wciąż pozostają niezałatane.

Biuletyn MS13-029

Drugi biuletyn krytyczny dotyczy klienta pulpitu zdalnego (ang. Remote Desktop Client), na atak podatne są wersje 6.1 i 7.0, które mogą być zainstalowane w systemach Windows XP, Windows Vista, Windows 7 oraz Windows Server 2003, 2008 i 2008 R2. Usuwana luka pozwala na zdalne wykonanie kodu, jeśli użytkownik wyświetli specjalnie spreparowaną stronę internetową - atakujący może wówczas uzyskać takie same uprawnienia jak on.

Biuletyny ważne

Biuletyn MS13-030

Kolejny biuletyn, oznaczony jako ważny, eliminuje lukę w oprogramowaniu Microsoft SharePoint Server 2013. Błąd dotyczy domyślnej listy kontroli dostępu (ang. Access Control List, ACL) i pozwala na ujawnienie informacji.

Biuletyn MS13-031

Następny biuletyn likwiduje dwie luki w jądrze systemu, które pozwalają atakującemu na podniesienie uprawnień. Obie zostały zgłoszone przez polskich pracowników Google'a - Gynvaela Coldwinda i Mateusza "j00ru" Jurczyka. Występują we wszystkich wersjach Windowsa, również tych najnowszych.

Biuletyn MS13-032

Ten z kolei biuletyn usuwa lukę w usłudze katalogowej Active Directory. Umożliwia ona przeprowadzenie ataku typu odmowa usługi (ang. Denial of Service, DoS) z wykorzystaniem specjalnie spreparowanego zapytania LDAP. Podatność występuje we wszystkich wersjach systemu Windows z wyjątkiem RT, którą można znaleźć na tabletach.

Biuletyn MS13-033

Następna aktualizacja usuwa lukę w podsystemie wykonawczym serwera/klienta (ang. Client/Server Run-time Subsystem, CSRSS) w systemach Windows XP, Windows Vista, Windows Server 2003 i Windows Server 2008. W zależności od systemu błąd pozwala atakującemu na podniesienie uprawnień lub przeprowadzenie ataku DoS.

Biuletyn MS13-034

Kolejny biuletyn dotyczy programu Windows Defender dla systemów Windows 8 i Windows RT. Luka w bezpłatnym narzędziu do ochrony przed programami szpiegującymi pozwala atakującego na przejęcie pełnej kontroli nad podatnym systemem.

Biuletyn MS13-035

Ten biuletyn zabezpieczeń likwiduje lukę, która umożliwia podniesienie uprawnień pod warunkiem, że atakujący wyśle specjalnie spreparowane dane do użytkownika. Błąd występuje w oprogramowaniu Microsoft Office Web Apps 2010, Microsoft SharePoint Server 2010, Microsoft SharePoint Foundation 2010 oraz Microsoft Groove Server 2010. Lukę zgłosił pracownik zespołu ds. bezpieczeństwa firmy Google.

Biuletyn MS13-036

Ostatni z wydanych w kwietniu biuletynów usuwa cztery błędy w zabezpieczeniach sterowników trybu jądra (ang. Kernel-Mode Driver) we wszystkich wersjach systemu Windows, łącznie z najnowszymi. Luki umożliwiają podniesienie uprawnień z wykorzystaniem specjalnie spreparowanej aplikacji. Zostały zgłoszone m.in. przez polskich pracowników Google'a - Gynvaela Coldwinda i Mateusza "j00ru" Jurczyka.

Zobacz także biuletyny bezpieczeństwa z poprzedniego miesiąca

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.