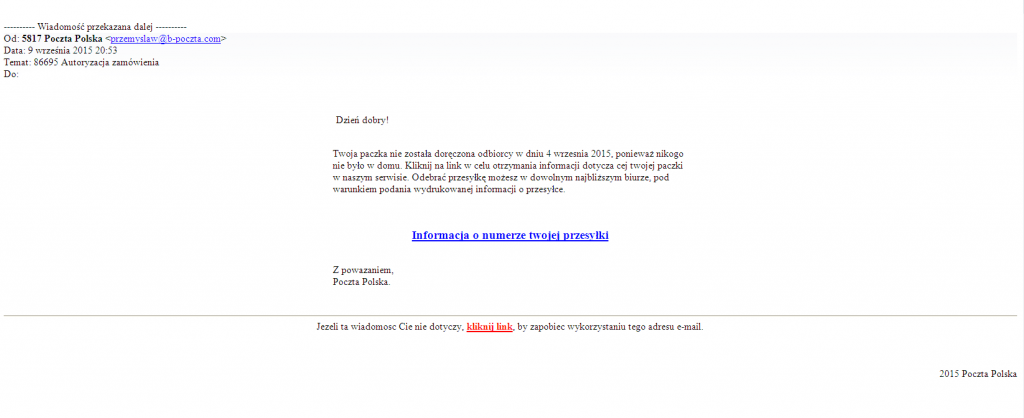

W kolejnej fali wiadomości rzekomo od Poczty Polskiej oszuści wabią swoje ofiary informacją o niedostarczonej przesyłce. Nieostrożne kliknięcie w link zamieszczony w treści takich e-maili może skończyć się dla użytkownika przyłączeniem jego komputera do botnetu.

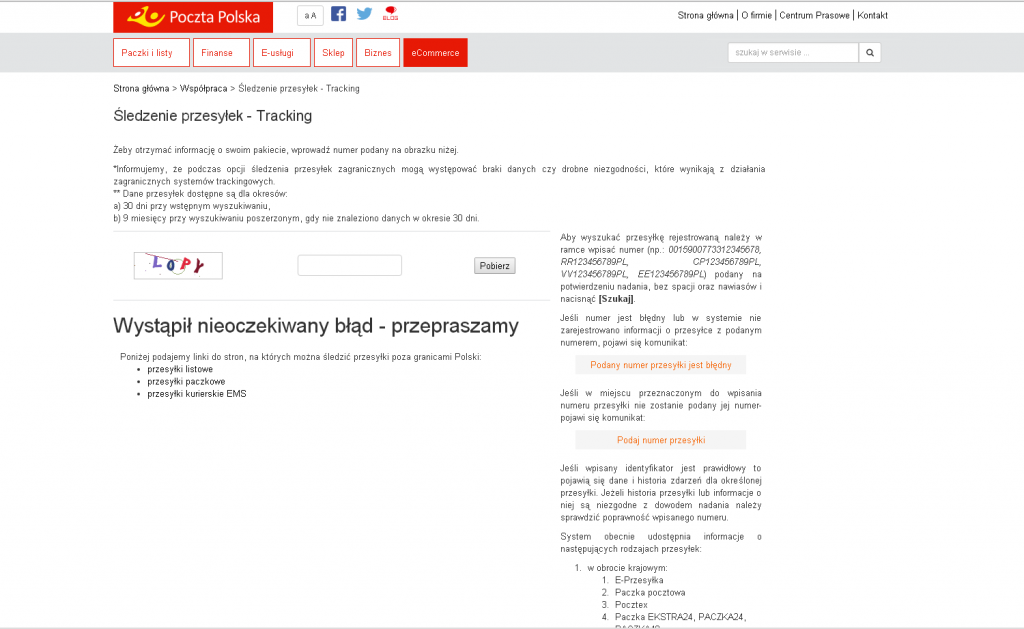

Kliknięcie w link załączony do wiadomości pułapki przenosi na stronę, która rzekomo pozwala śledzić przesyłkę Poczty Polskiej. Przepisanie kodu widocznego na stronie uruchamia pobieranie pliku. Strona obiecuje, że będzie to dokument przewozowy. W rzeczywistości mamy do czynienia z koniem trojańskim.

Fałszywy mail od Poczty Polskiej (można kliknąć, aby powiększyć)

Zagrożenie, które może pobrać użytkownik, ESET wykrywa jako Win32/ServStart.AD. Złośliwe oprogramowanie będące koniem trojańskim potrafi przeprowadzać ataki typu DoS/DDoS, które polegają na atakowaniu serwera udostępniającego np. stronę sklepu internetowego. Atak może polegać na przeciążeniu wspomnianego serwera ogromną liczbą jednoczesnych prób łączenia się z nim przez wiele różnych urządzeń. W ten sposób strona sklepu internetowego staje się niedostępna. Koń trojański również regularnie odpytuje zarządzany przez cyberprzestępcę zdalny serwer o polecenia, aby następnie je wykonać.

Strona, na którą zostaje przekierowany użytkownik po kliknięciu w link (można kliknąć, aby powiększyć)

- W przypadku wspomnianych wiadomości mailowych z pułapką już adres nadawcy nie przypomina prawdziwego adresu internetowego Poczty Polskiej. To samo dotyczy adresu strony internetowej, na którą zostajemy przekierowani po kliknięciu w odsyłacz. Natomiast w samej wiadomości znajdują się wyrazy pisane zarówno z wykorzystaniem polskich znaków diakrytycznych, jak i bez nich. Warto zwracać uwagę na takie szczegóły i zawsze zachować szczególną ostrożność, gdy próbuje się nas nakłonić do pobrania i otwarcia nieznanego pliku - radzi Kamil Sadkowski, analityk zagrożeń z firmy ESET.

Czytaj także: Uwaga na Shade, który nie tylko szyfruje dane użytkowników, ale też łamie hasła

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.