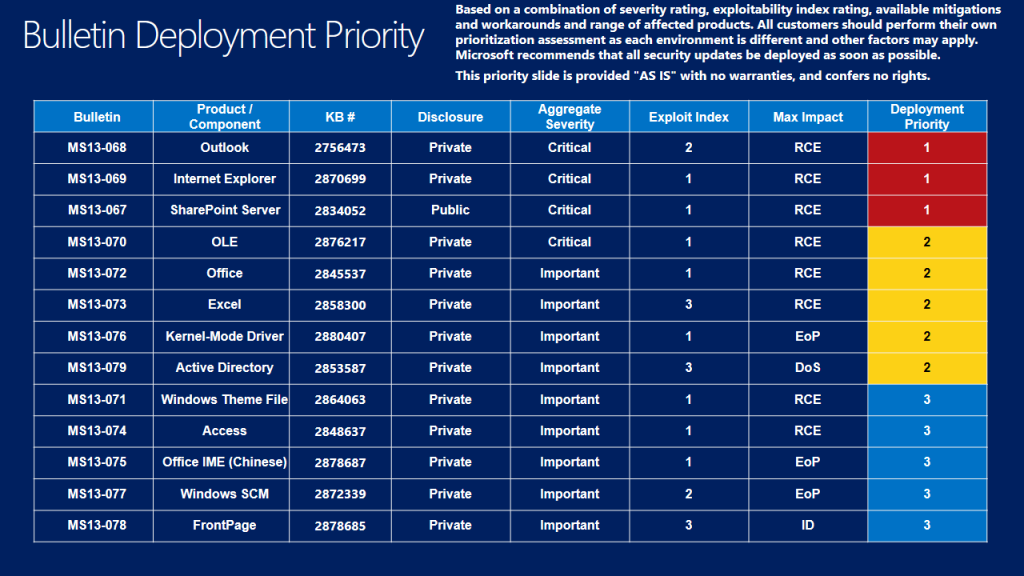

W tym miesiącu gigant z Redmond uraczył użytkowników trzynastoma biuletynami zabezpieczeń, które usuwają bez mała 50 luk w programie SharePoint, różnych składnikach pakietu Microsoft Office i samym Windowsie.

Biuletyny krytyczne

Biuletyn MS13-067

Pierwszy z wrześniowych biuletynów krytycznych dostarcza aktualizację dla rozwijanej przez Microsoft platformy aplikacji webowych SharePoint. Usuwa ona 10 luk - większość z nich pozwala na zdalne wykonanie kodu, poprawki nie należy więc bagatelizować. Oprogramowanie podatne na atak to: Microsoft SharePoint Portal Server 2003, Microsoft SharePoint Server 2007, 2010 i 2013, a także Microsoft Office Web Apps 2010.

Biuletyn MS13-068

Kolejny biuletyn krytyczny dotyczy klienta pocztowego Outlook 2007 i 2010. Poprawka likwiduje błąd w funkcji sprawdzania poprawności danych wejściowych, który pozwala na zdalne wykonanie kodu podczas wyświetlania podglądu bądź otwierania specjalnie spreparowanego e-maila. Atakujący, któremu uda się wykorzystać tę lukę, może uzyskać takie same uprawnienia, jak użytkownik lokalny. Dlatego osoby, których konta zostały skonfigurowane w taki sposób, że mają niewielkie uprawnienia w systemie, ponoszą mniejsze ryzyko niż te, które pracują z uprawnieniami administracyjnymi.

Biuletyn MS13-069

Z tym natomiast biuletynem dostarczana jest zbiorcza aktualizacja zabezpieczeń dla Internet Explorera, która eliminuje 10 luk, w tym takie, które pozwalają na zdalne wykonanie kodu, jeśli użytkownik wyświetli specjalnie spreparowaną stronę WWW. Błędy znaleziono we wszystkich wersjach IE z wyjątkiem „jedenastki”. Aktualizację należy zainstalować, nawet jeżeli na co dzień nie używamy przeglądarki Microsoftu, zdarza się bowiem, że inne - potrzebne nam - oprogramowanie wykorzystuje komponenty Internet Explorera.

Biuletyn MS13-070

Następny biuletyn łata lukę w zabezpieczeniach systemów Windows XP i Windows Server 2003. Umożliwia ona zdalne wykonanie kodu, jeśli użytkownik otworzy plik zawierający specjalnie spreparowany obiekt OLE. Osoba atakująca, której uda się wykorzystać ten błąd, może uzyskać takie same uprawnienia, jak aktualnie zalogowany użytkownik.

Biuletyny ważne

Biuletyn MS13-071

Kolejny z udostępnionych w tym miesiącu biuletynów został oznaczony jako ważny i dotyczy windowsowych kompozycji (będących połączeniem obrazów tła pulpitu, kolorów okien i dźwięków). Usuwana luka pozwala na zdalne wykonanie kodu, jeśli użytkownik postanowi skorzystać z kompozycji podsuniętej przez atakującego. Błąd występuje w systemach Windows XP, Windows Vista, a także Windows Server 2003 i 2008.

Biuletyn MS13-072

Ten z kolei biuletyn usuwa 13 luk w zabezpieczeniach pakietu biurowego Microsoft Office. Najpoważniejsze z nich umożliwiają zdalne wykonanie kodu podczas otwierania specjalnie spreparowanych plików. Na atak podatny jest Microsoft Office 2003, 2007 i 2010, Microsoft Office Compatibility Pack oraz Microsoft Word Viewer.

Biuletyn MS13-073

Również ten biuletyn dotyczy pakietu Microsoft Office, a konkretnie arkusza kalkulacyjnego Excel, w którym wykryto trzy luki pozwalające na zdalne wykonanie kodu. Osoba, której uda się wykorzystać te błędy, może uzyskać takie same uprawnienia, jak aktualnie zalogowany użytkownik. Oprogramowanie podatne na atak to: Microsoft Office 2003, 2007, 2010, 2013 i 2013 RT, Microsoft Office for Mac 2011, Microsoft Excel Viewer oraz Microsoft Office Compatibility Pack.

Biuletyn MS13-074

Następny z biuletynów likwiduje trzy luki w systemie obsługi relacyjnych baz danych Access, który jest częścią pakietu Microsoft Office. Usuwane błędy pozwalają na zdalne wykonanie kodu, czego skutkiem może być przejęcie przez atakującego kontroli nad systemem. Luki występują w oprogramowaniu Microsoft Office 2007, 2010 i 2013.

Biuletyn MS13-075

Kolejny biuletyn usuwa lukę w edytorze IME, który umożliwia wprowadzanie w pakiecie Microsoft Office tekstu w języku chińskim, konwertując naciśnięcia klawiszy na odpowiednie znaki. Błąd ten umożliwia podniesienie uprawnień zalogowanego użytkownika i występuje w pakiecie Office 2010 z doinstalowanym narzędziem Microsoft Pinyin IME.

Biuletyn MS13-076

Wraz z następnym biuletynem dostarczana jest łatka, która usuwa 7 luk w zabezpieczeniach sterowników trybu jądra systemu Windows. Większość z nich pozwala procesowi działającemu z uprawnieniami zwykłego użytkownika zwiększyć je do poziomu systemowego, aby wykonać dowolny kod. Błędy występują we wszystkich wersjach Windowsa z wyjątkiem najnowszej (czyli 8.1).

Biuletyn MS13-077

Z tym biuletynem otrzymujemy poprawkę, która likwiduje lukę w zabezpieczeniach Service Control Managera. Umożliwia ona podniesienie uprawnień, jeśli atakujący przekona użytkownika do uruchomienia specjalnie spreparowanej aplikacji. Aktualizację powinni zainstalować użytkownicy systemów Windows 7 i Windows Server 2008 R2.

Biuletyn MS13-078

Kolejny biuletyn eliminuje lukę w pakiecie webmasterskim Microsoft FrontPage. Pozwala ona na ujawnienie informacji, jeśli użytkownik otworzy za pomocą tego programu specjalnie spreparowany dokument. Błąd znaleziono wyłącznie w wersji FrontPage 2003.

Biuletyn MS13-079

Ostatni z udostępnionych biuletynów dotyczy luki w zabezpieczeniach usługi Active Directory. Umożliwia ona przeprowadzenie ataku typu odmowa usługi (ang. Denial of Service, w skrócie DoS), jeśli docelowy serwer LDAP odbierze specjalnie spreparowany pakiet. Na atak podatni są użytkownicy systemów Windows Vista, Windows 7, Windows 8, a także Windows Server 2008, 2008 R2 i 2012.

Zobacz także biuletyny bezpieczeństwa z poprzedniego miesiąca

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.