Rozwojowi społeczeństwa informacyjnego, połączonemu z rozszerzaniem zasięgu Internetu, towarzyszy przenikanie kolejnych aspektów ludzkiej działalności do cyberprzestrzeni. Niestety, w czasie gdy cyberprzestrzeń staje się wirtualnym odzwierciedleniem fizycznej rzeczywistości, przenikają do niej również negatywne formy ludzkiej działalności.

Ogólnoświatowy zasięg oraz możliwość natychmiastowego dostępu z niemal dowolnego miejsca, w połączeniu z niewielkimi kosztami użytkowania, sprawił, że coraz więcej podmiotów (rządów, instytucji i firm), a także indywidualnych osób decyduje się przenosić różne elementy swojej codziennej aktywności do cyberprzestrzeni. Wielu użytkowników Internetu nie wyobraża sobie życia bez szybkiego dostępu do najświeższych informacji i poczty elektronicznej, internetowej bankowości, zakupów online, elektronicznej rezerwacji biletów czy kontaktu z rodziną i znajomymi przez portale społecznościowe oraz internetowe komunikatory. Dostępny za pomocą komputerów, telefonów komórkowych, tabletów, a nawet samochodów czy lodówek Internet stał się jednym z podstawowych mediów, obok elektryczności, gazu i bieżącej wody. Stał się synonimem wolności słowa i nieskrępowanego przepływu informacji, a w pewnych przypadkach z powodzeniem służy jako narzędzie rewolucji i zmian społecznych.

Niestety, w czasie gdy cyberprzestrzeń staje się wirtualnym odzwierciedleniem fizycznej rzeczywistości, przenikają do niej również negatywne formy ludzkiej działalności. Konstrukcja stworzonej z myślą o współpracy naukowej sieci internetowej daje duże poczucie anonimowości, wykorzystywana jest przez przestępców, terrorystów, a także niektóre państwa, do prowadzenia nielegalnej działalności lub agresji wobec innych podmiotów. Do najpopularniejszych zagrożeń w cyberprzestrzeni należą:

- ataki z użyciem szkodliwego oprogramowania (malware, wirusy, robaki itp.);

- kradzieże tożsamości;

- kradzieże (wyłudzenia),

- modyfikacje bądź niszczenie danych;

- blokowanie dostępu do usług (mail bomb, DoS oraz DDoS);

- spam (niechciane lub niepotrzebne wiadomości elektroniczne);

- ataki socjotechniczne (np. phishing, czyli wyłudzanie poufnych informacji przez podszywanie się pod godną zaufania osobę lub instytucję).

Coraz większym wyzwaniem stają się ataki typu APT (advanced persistent threat). Łączą one narzędzia różnego typu (socjotechniczne, programistyczne itp.). Przygotowania do ataku APT mogą trwać wiele tygodni, a nawet miesięcy. Przeprowadzają je zazwyczaj zorganizowane grupy dysponujące znacznymi budżetami oraz czasem pozwalającym na zinfiltrowanie konkretnego celu – firmy bądź instytucji – a następnie precyzyjnego przeprowadzenia ataku, którego celem może być kradzież wrażliwych danych lub uszkodzenie/ zniszczenie systemu komputerowego.

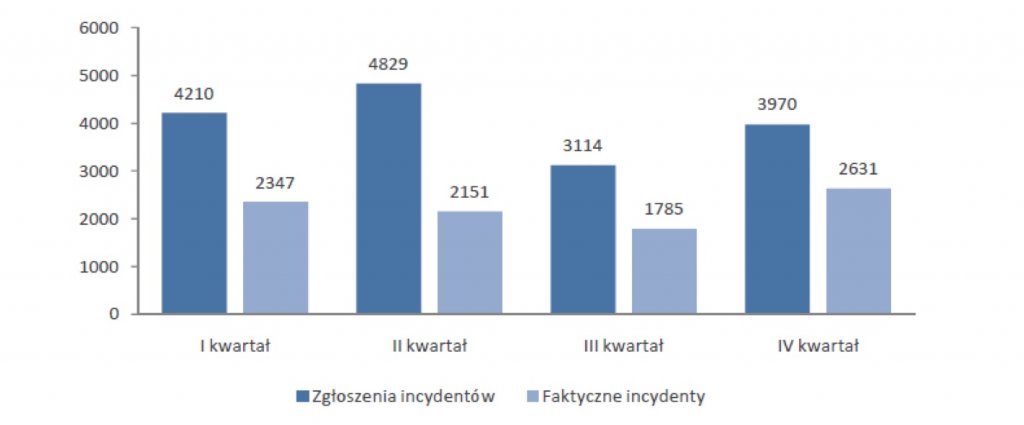

Raport o stanie bezpieczeństwa cyberprzestrzeni RP w 2015 roku Rządowego Zespołu Reagowania na Incydenty Komputerowe CERT.GOV.PL wskazuje, że w 2015 roku łącznie zarejestrowano 16 123 zgłoszeń, z których aż 8 914 zostało zakwalifikowanych jako faktyczne incydenty. Wzrost wyżej wymienionych statystyk jest odnotowywany corocznie np. w 2014 roku odnotowano 12 017 zarejestrowanych zgłoszeń, z czego 7 498 zostało zakwalifikowanych jako faktyczne incydenty.

Liczba zarejestrowanych zgłoszeń oraz incydentów komputerowych w poszczególnych kwartałach 2015 roku

Źródło: Raport o stanie bezpieczeństwa cyberprzestrzeni RP w 2015 roku, Rządowy Zespół Reagowania na Incydenty Komputerowe CERT.GOV.PL, Warszawa, kwiecień 2016.

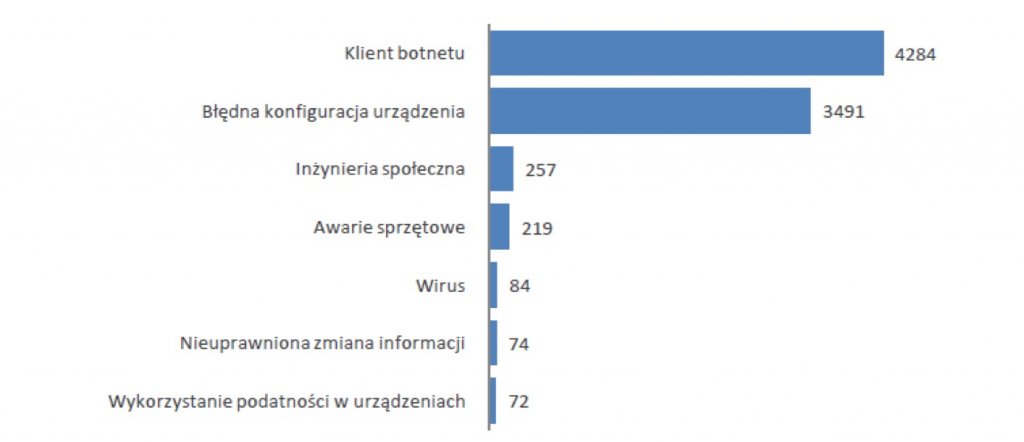

W 2015 roku największą grupę stanowiły incydenty w kategorii klient botnet. Trend ten obserwowany jest co roku. Sieci botnet klasyfikowane są przez CERT.GOV.PL jako rodzaj oprogramowania złośliwego, wytworzonego w celu przejęcia kontroli nad hostem komputerowym do wykonywania założonych przez twórców celów, np. kradzieży wrażliwych informacji, przeprowadzania nielegalnych operacji bankowych, prowadzenia ataków na inne systemy, propagacji infekcji na inne komputery czy rozsyłania niechcianej korespondencji (spam), itp. Drugą, pod względem liczby zgłoszeń, kategorią zarejestrowanych incydentów była błędna konfiguracja urządzenia.

Statystyka wybranych incydentów komputerowych w 2015 roku z podziałem na kategorie

Źródło: Raport o stanie bezpieczeństwa cyberprzestrzeni RP w 2015 roku, Rządowy Zespół Reagowania na Incydenty Komputerowe CERT.GOV.PL, Warszawa, kwiecień 2016.

Rodzaj występujących zagrożeń i incydentów wskazuje, że zapewnienie cybrebezpieczeństwa stanowi zatem wspólny interes wszystkich użytkowników Internetu. Brak mechanizmów skutecznej współpracy pomiędzy państwem a sektorem prywatnym w zakresie cyberprzestępstw jest jednym z najważniejszych i jednocześnie najtrudniejszych do rozstrzygnięcia zagadnień bezpieczeństwa we współczesnym świecie. W Stanach Zjednoczonych po atakach terrorystycznych z 11 września społeczna akceptacja dla wymiany informacji o zagrożeniach była bardzo duża. Wdrożone wówczas mechanizmy dobrowolnej wymiany informacji są jednak obecnie krytykowane nie tylko ze względu na wątpliwości co do zakresu uprawnień państwa wywołane ujawnieniem istnienia systemu PRISM posiadanego przez NSA. W wielu przypadkach te dobrowolne mechanizmy okazały się nieskuteczne, bo nie powstrzymały rosnącej fali cyberprzestępstw, które zdarzają się pomimo jasnych sygnałów ostrzegawczych.

W Polsce zadania związane z cyberbezpieczeństwem należą do priorytetów Ministerstwa Cyfryzacji. Jednym z pierwszych działań kierownictwa MC było opracowanie i konsultowanie Założeń Strategii Cyberbezpieczeństwa. Wnioski wypracowane w Ministerstwie Cyfryzacji w procesie opracowywania i konsultacji Założeń Strategii Cyberbezpieczeństwa w dużej części pokrywają się z oceną NIK mówiącą o potrzebie usystematyzowania i ujednolicenia zasad ochrony systemów przetwarzających dane istotne dla funkcjonowania państwa. Problematyka ta zostanie ujęta również w Strategii Cyberbezpieczeństwa dla RP.

|

Zobacz także: Techniki twórców złośliwego oprogramowania. Elementarz programistyAby skutecznie uchronić się przed atakami, nie wystarczy tylko instalacja pakietu antywirusowego czy mechaniczne przestrzeganie kilku prostych wskazówek. Autor książki dzieli się swoim doświadczeniem w zakresie tworzenia złśoliwego kodu i obrony przed atakami przeprowadzanymi za jego pomocą. Prezentuje różne rodzaje zagrożeń czyhających na użytkowników komputerów PC z systemem Windows i metody pozwalające się ich ustrzec.* |

W grudniu 2016 roku Ministerstwo Cyfryzacji zainaugurowało projekt szerokiego partnerstwa publiczno-prywatnego w obszarze cyberbezpieczeństwa. Forum Cyberbezpieczeństwa zostanie powołane przez Ministra Cyfryzacji i będzie pełniło funkcję doradczą. Zadaniem Forum będzie przygotowywanie propozycji konkretnych rozwiązań w obszarach takich jak: bezpieczeństwo systemów automatyki przemysłowej, rozwój i działalność Narodowego Centrum Cyberbezpieczeństwa, cyberbezpieczeństwo w sektorze publicznym czy cyberedukacja.

Zapewnienie cybrebezpieczeństwa dotyczy także przedsiębiorstw. Organizacje mogą poszerzyć posiadaną przez siebie wiedzę dokonując wymiany informacji o własnych zagrożeniach w zakresie bezpieczeństwa z podobnymi podmiotami i konkurencją. Mimo iż w teorii pomysł ten wydaje się rozsądny, to dzielenie się informacjami z konkurencją nie jest krokiem, który wiele organizacji jest gotowych podjąć – przynajmniej na razie. Jak wynika z raportu KPMG Cyberbezpieczeństwo – wyzwanie współczesnego prezesa, większość organizacji niechętnie ujawnia swoje słabe strony, a wiele z nich nigdy publicznie nie ujawnia naruszeń, chyba że zostają do tego zmuszone z mocy prawa. Instytucje finansowe są tu wyjątkiem, ponieważ infrastruktura finansowa jest na tyle wzajemnie powiązana, że takie instytucje są bardziej skłonne do współpracy. Skłonność ta opiera się na założeniu, że w razie ataku albo wszystkie przetrwają, albo wszystkie pójdą na dno.

Nową inicjatywą instytucji finansowych w obszarze cybrebezpieczeństwa jest platforma Bankowe Centrum Cyberbepieczeństwa powołana w lipcu 2016 roku w ramach Narodowego Centrum Bezpieczeństwa. Jego celem będzie wykrywanie cyberzagrożeń, ich analiza i operacyjne przeciwdziałanie skutkom ataków hakerskich na systemy informatyczne banków i innych instytucji publicznych. Funkcjonowanie Bankowego Centrum Cyberbezpieczeństwa będzie oparte o wypracowane relacje i modele współpracy w tym zakresie między bankami, realizowane dotychczas m.in. w ramach prac Rady Bankowości Elektronicznej przy Związku Banków Polskich.

Bankowe Centrum Cyberbepieczeństwa ma wymiar głównie wirtualny, bez własnej siedziby czy struktur. To przede wszystkim platforma wymiany informacji miedzy bankami, które informują się wzajemnie o zagrożeniach. - składa się z trzech sektorów. Pierwszy to sztab antykryzysowy, w skład którego wchodzą m.in. członkowie zarządów banków - osoby kompetentne do podejmowania strategicznych decyzji w razie zagrożenia, np. odłączenia serwerów. Drugi pion to analitycy, którzy badają potencjalne zagrożenia. Trzeci – to administratorzy systemu – mówi prezes Groszek, który w przeszłości osobiście zarządzał bankami, m.in. jako prezes Polskiego Banku Rozwoju (PBR). W ramach pionu operacyjnego działa zespół CERT Narodowy (Computer Emergency Response Team), czyli zespół, który m.in. reaguje na incydenty bezpieczeństwa w sieci. Całodobowe dyżury pełnić będą specjaliści z najważniejszych sektorów gospodarki (energetyka, bankowość, telekomunikacja) wymieniając się informacjami o zagrożeniach w cyberprzestrzeni oraz ewentualnie podejmować decyzje dotyczące działań związanych ze zwalczaniem przestępstw w Internecie.

|

Zobacz także: Sztuka podstępu. Łamałem ludzi, nie hasła.Kevin Mitnick udowodnił, że w świecie sieci i systemów poczucie bezpieczeństwa jest tylko iluzją. Ludzka naiwność, łatwowierność i ignorancja - oto najsłabsze ogniwa, wiodące do uzyskania poufnych informacji, tajnych kodów i haseł. Mitnick, obecnie najbardziej rozchwytywany ekspert w dziedzinie bezpieczeństwa komputerów, w swej niezwykłej książce przestrzega i pokazuje, jak łatwo można ominąć bariery systemów wartych miliony dolarów.* |

Działalność samego Narodowego Centrum Bezpieczeństwa jest z pewnością ważnym krokiem w kierunku współpracy w zakresie bezpieczeństwa w sieci. Jak mówi Anna Streżyńska, Minister Cyfryzacji „Powołanie Narodowego Centrum Cyberbezpieczeństwa ma spowodować, iż będziemy się szybko wymieniać informacjami, wspólnie pracować nad cyberbezpieczeństwem i reagować na wszelkie incydenty związane z tymi zagrożeniami tak, aby było to najbardziej efektywne”. NCC będzie działać w strukturach NASK-u (Naukowa i Akademicka Sieć Komputerowa) i będzie składać się z czterech pionów: badawczo-rozwojowego, operacyjnego, szkoleniowego i analitycznego. W ramach pionu operacyjnego działa zespół CERT Narodowy, czyli zespół, który m.in. reaguje na incydenty bezpieczeństwa w sieci. Do tej pory, co wykazały dwa raporty NIK, podstawową słabością jeśli chodzi o zagrożenia w cyberprzestrzeni był brak wymiany informacji między instytucjami zajmującymi się ochroną cyberprzestrzeni.

Widać zatem, że w obszarze cyberbezpieczeństwa konieczne jest podjęcie wielopoziomowych działań wymagających współpracy wszystkich zainteresowanych stron. Przede wszystkim należy zapewnić odpowiednie normy prawne, pozwalające na skuteczne działanie państwa i jego instytucji w zakresie bezpieczeństwa cyberprzestrzeni. Kolejnym obszarem wymagającym działania są kwestie techniczne.

Zapewnienie bezpieczeństwa cyberprzestrzeni nie będzie możliwe bez rozbudowy systemów wczesnego ostrzegania przed atakami, wdrożenia dodatkowych rozwiązań prewencyjnych i szczególnej ochrony kluczowych systemów teleinformatycznych, połączonej z ćwiczeniami pozwalającymi ocenić odporność tej infrastruktury na ataki cybernetyczne. Zapewnienie bezpieczeństwa cyberprzestrzeni nie będzie możliwe bez zaangażowania jak najszerszego grona użytkowników globalnej sieci, którzy świadomi niebezpieczeństw będą mogli przyczyniać się do ochrony tego środowiska. Konieczne jest ciągłe kształcenie specjalistów od bezpieczeństwa teleinformatycznego i kadry urzędniczej. Powinny temu towarzyszyć działania konsultacyjne i doradcze oraz współpraca z firmami sektora teleinformatycznego. Równolegle do wymienionych przedsięwzięć konieczne jest prowadzenie kampanii społecznej o charakterze edukacyjno-prewencyjnej, której celem będzie podnoszenie świadomości użytkowników w zakresie zagrożeń czyhających na nich w cyberprzestrzeni. Dodać należy, że infrastruktura krytyczna, państwowa i prywatna wciąż się rozwija. W efekcie zmienia się profil ryzyka i rośnie skala cyberzagrożeń, z którymi można walczyć podnosząc techniczny poziom zabezpieczeń, zachowując czujność, monitorując zdarzenia i przeciwdziałając incydentom. Wiedza w tym obszarze powinna zaś pochodzić właśnie ze współpracy publicznych i prywatnych instytucji, organizacji i użytkowników.

Autor: dr Łukasz Kryśkiewicz, pracownik Ministerstwa Cyfryzacji

Źródła:

Cyberbezpieczeństwo – wyzwanie współczesnego prezesa, KPMG, marzec 2016.

MC i NIK zgodne w kwestii cyberbezpieczeństwa, https://mc.gov.pl/aktualnosci/mc-i-nik-zgodne-w-kwestii-cyberbezpieczenstwa

Raport o stanie bezpieczeństwa cyberprzestrzeni RP w 2015 roku, Rządowy Zespół Reagowania na Incydenty Komputerowe CERT.GOV.PL, Warszawa, kwiecień 2016.

Bezpieczeństwo cyfrowe wymaga działań praktycznych, http://it.wnp.pl/bezpieczenstwo-cyfrowe-wymaga-dzialan-praktycznych,288858_1_0_2.html

Otwarcie Bankowego Centrum Cyberbezpieczeństwa, https://zbp.pl/wydarzenia/archiwum/wydarzenia/2016/lipiec/otwarcie-bankowego-centrum-cyberbezpieczenstwa

NCC - na straży cyberbezpieczeństwa, https://mc.gov.pl/aktualnosci/ncc-na-strazy-cyberbezpieczenstwa

Powstało Narodowe Centrum Cyberbezpieczeństwa, http://rcb.gov.pl/powstalo-narodowe-centrum-cyberbezpieczenstwa/

Bankowe Centrum Cyberbezpieczeństwa ruszy jako spółka w ciągu roku, http://www.cyberdefence24.pl/325171,bankowe-centrum-cyberbezpieczenstwa-ruszy-jako-spolka-w-ciagu-roku

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.