Eksperci z Kaspersky Lab wykryli nową wersję CTB-Lockera — szkodliwego programu szyfrującego dane i żądającego okupu za przywrócenie dostępu do informacji. Szkodnik atakuje serwery, na których przechowywane są strony WWW (zainfekował już ponad 70 takich zasobów na całym świecie). Ofiara otrzymuje swego rodzaju wersję demonstracyjną, umożliwiającą bezpłatne odszyfrowanie dwóch losowych plików, co ma dodatkowo nakłaniać do zapłacenia okupu.

Szkodliwe programy szyfrujące dane i żądające okupu za przywrócenie dostępu stają się coraz bardziej zaawansowane i stanowią bardzo poważne zagrożenie. Szkodniki takie jak TeslaCrypt, CryptoWall, TorrentLocker, Locky czy CTB-Locker (znany także jako Onion) to tylko kilka przykładów z ostatnich dwóch lat. Zagrożenia te różnią się funkcjonalnością i metodami infekcji.

Starsze wersje CTB-Lockera (występującego także pod nazwą Onion) wyróżniały się tym, że używały sieci Tor, aby ukrywać swoją niebezpieczną naturę oraz utrudniać identyfikację twórców operacji wyłudzania pieniędzy. Dodatkowo okup był przyjmowany jedynie w walucie Bitcoin.

Nowa wersja CTB-Lockera idzie jeszcze dalej — jej celem są serwery ze stronami WWW, a szkodnik ten zainfekował już ponad 70 takich zasobów w 10 krajach. Za przywrócenie dostępu do zaszyfrowanych danych serwera cyberprzestępcy żądają pół bitcoina (odpowiednik około 150 dolarów). Jeżeli okup nie zostanie zapłacony w terminie, jego wartość jest podwajana. Atak tego typu może mieć duże szanse powodzenia — dla wielu organizacji nawet jeden dzień przerwy w funkcjonowaniu strony WWW oznacza ogromne straty.

Cechy charakterystyczne ataku

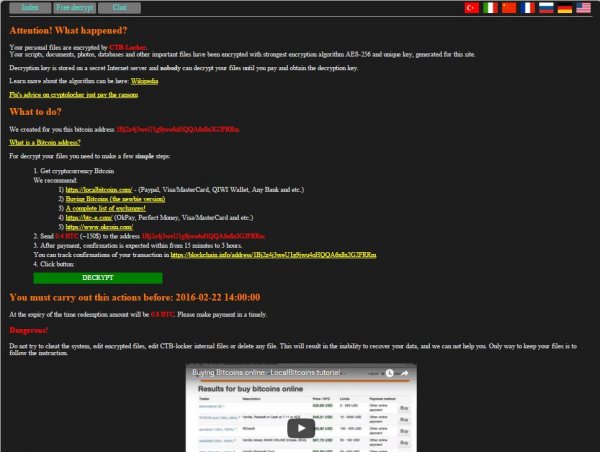

Serwer ofiary jest infekowany za pośrednictwem niezałatanych luk w zabezpieczeniach. Po instalacji szkodliwego kodu strona ofiary jest podmieniana na zawartość przygotowaną przez atakujących. Może ona zawierać m.in. treści polityczne lub szczegółowe informacje o tym, że zawartość serwera została zaszyfrowana, jak również instrukcje przywrócenia dostępu do danych.

Ciekawostką jest fakt, że cyberprzestępcy oferują możliwość przekonania się, że dane faktycznie mogą zostać odszyfrowane. Ofiara ataku może bezpłatnie przywrócić dostęp do dwóch losowo wybranych plików z serwera.

Atakujący liczą na to, że dane z serwera będą dla ofiary warte znacznie więcej niż pół bitcoina, i oferują podanie szczegółowych informacji, które mają znacznie ułatwić proces zapłacenia okupu. Dostępny jest nawet film instruktażowy oraz czat, w którym ofiara może uzyskać „pomoc” bezpośrednio od cyberprzestępców stojących za atakiem.

Na chwilę obecną nie istnieje żadne narzędzie pozwalające na odszyfrowanie danych zakodowanych przez nową wersję CTB-Lockera, więc jedynym sposobem na przywrócenie zawartości zaatakowanego serwera jest posiadanie aktualnej kopii zapasowej.

Podmieniona strona. Źródło: Kaspersky Lab

Zalecenia bezpieczeństwa

- Bez kopii zapasowych ani rusz. Najlepszym sposobem uniknięcia utraty krytycznych danych w wyniku ataku oprogramowania ransomware jest regularne tworzenie kopii zapasowych. Kopie takie powinny być przechowywane na zewnętrznym nośniku lub w chmurze — nigdy na dysku systemowym lub takim, który jest na stałe podłączony do komputera.

- Aktualne oprogramowanie antywirusowe. Rozwiązanie bezpieczeństwa powinno być stale włączone wraz ze wszystkimi modułami ochrony. Należy także dbać o regularne uaktualnianie baz wykorzystywanych przez program antywirusowy do ochrony przed zagrożeniami.

Autor: Piotr Kupczyk, Kaspersky Lab

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka:

© 1998-2026 Dziennik Internautów Sp. z o.o.