Dwa lata temu świat obiegła informacja o trzech naukowcach, którzy badali zabezpieczenia immobilizerów używanych w luksusowych samochodach, ale nie zdążyli przedstawić wyników swoich badań, bo sąd im tego zabronił. Teraz w końcu pojawiła się taka możliwość.

Wykładowca informatyki na Uniwersytecie w Birmingham w Wielkiej Brytanii i jego dwaj koledzy z Uniwersytetu Radboud w Holandii, znaleźli problemy z systemem Megamos Crypto, który jest stosowany w niektórych samochodach, i próbowali podać do wiadomości publicznej informacje o słabych punktach tych zabezpieczeń.

Prezentacja dokumentacji z wyników badań została zaplanowana na sympozjum USENIX Security, która odbyła się w sierpniu 2013 roku, i miała opisywać zarówno algorytm, jak i jego słabe strony. Jednak nadzieje na publiczne ujawnienie tych wad zostały zniweczone przez zarządzenie brytyjskiego Wysokiego Trybunału Sprawiedliwości, który zabronił publikacji najważniejszych części badań.

Sąd obawiał się, że badania przeprowadzone przez Flavia Garcię, Barisa Ege'a i Roela Verdulta, pozwolą przestępcom wykorzystać słabość zabezpieczeń do kradzieży drogich samochodów, takich jak Audi, Bentley, Porche i Lamborghini. Co ciekawe, do sądu wniosek o uciszenie naukowców złożył gigant produkcji samochodów Volkswagen i francuski koncern elektroniczny Thales.

Teraz, w sierpniu 2015 roku, z dwuletnim opóźnieniem, dokumentacja badań wyżej wymienionych naukowców została przedstawiona na konferencji bezpieczeństwa USENIX w Waszyngtonie. W szczegółach opisano, jak system Megamos Crypto jest używany do uruchamiania silników.

Innymi słowy, naukowcy wyjaśnili, jak udało im się bezprzewodowo złamać elektroniczne zabezpieczenia immobilizerów samochodów – wyjaśnili technikę, która może być również wykorzystywana przez wyrafinowanych złodziei do kradzieży samochodów na zamówienie. Samą pracę naukową można pobrać ze strony konferencji (PDF).

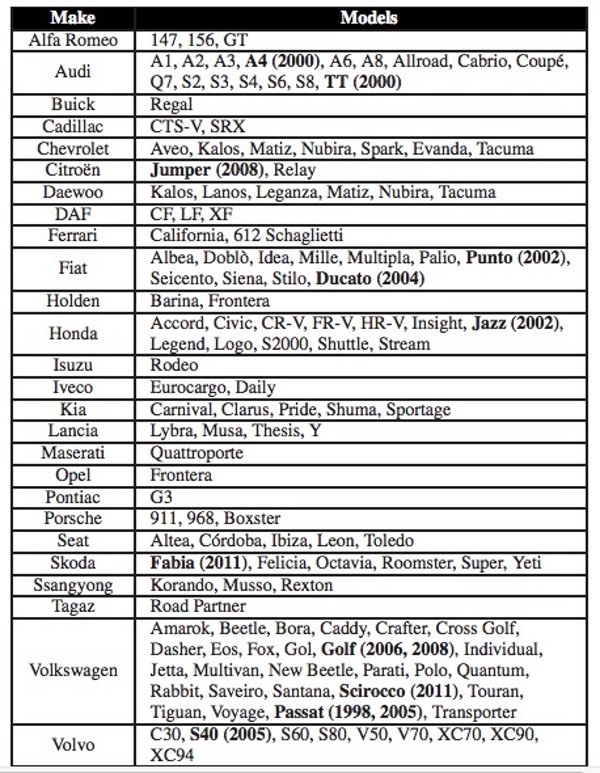

Jak donosi Bloomberg, problemem nie jest ograniczenie do pojazdów klasy wyższej, takich jak te, które należą do Volkswagena, czyli Audi, Bentley i Porche. Luka dotyczy także Fiatów, Hond i Volvo, czyli samochodów popularnych. W poniższej tabeli, która pochodzi z pracy naukowej, są wskazane pojazdy, które wykorzystują Megamos Crypto, a te, na których eksperymentowano, wyróżniono pogrubieniem.

W swoim artykule, zatytułowanym „O demontażu Megamos Crypto: Bezprzewodowe wyłączanie immobilizera samochodowego”, naukowcy twierdzą, że znaleźli w internecie oprogramowanie zawierające algorytm Megamos Crypto i byli w stanie znaleźć słabości pozwalające na jego złamanie.

Niepokojący jest fakt, iż naukowcy twierdzą, że program był dostępny od 2009 roku, co dawałoby wiele możliwości dla łebskich przestępców. Badacze zgłosili tę dziurę w zabezpieczeniach do firmy EM Microelectronic, która produkuje mikroprocesory używane przez Volkswagena, już w 2012 roku, a następnie bezpośrednio Volkswagenowi w maju 2013 roku.

Roel Verdult, wypowiadając się dla agencji Bloomberg, twierdzi, że ostateczna wersja prezentacji badań nie może spowodować, że wzrośnie ilość kradzieży, gdyż do tego byłyby potrzebne dodatkowe dane, których nie ujawniono. Same badania w tym momencie raczej nie mogą być sposobem dla wyrafinowanych przestępców, kradnących luksusowe samochody, których producenci sprzedali miliony egzemplarzy z potencjalnie zagrożonymi systemami.

W dzisiejszych czasach nawet kradzież samochodu może stać się rodzajem cyberprzestępstwa. Wyładowane elektroniką i niekiedy połączone z internetem maszyny są doskonałym celem dla hakerów. Nie tak dawno udowodniono, że jest możliwe zdalne sterowanie funkcjami auta, ale również zablokowanie jego hamulców. Wraz z rozwojem technologii i internetu rzeczy (nie tylko w motoryzacji) takie sytuacje będą zdarzać się coraz częściej.

Czytaj także: Hakerzy przejęli kontrolę nad autem prowadzonym przez dziennikarza. Zobacz nagranie

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.